Вайпер Apostle маскируется под шифровальщика и атакует цели в Израиле - «Новости»

- 10:30, 29-мая-2021

- Новости / Отступы и поля / Преимущества стилей / Вёрстка / Заработок / Добавления стилей / Линии и рамки

- Chandter

- 0

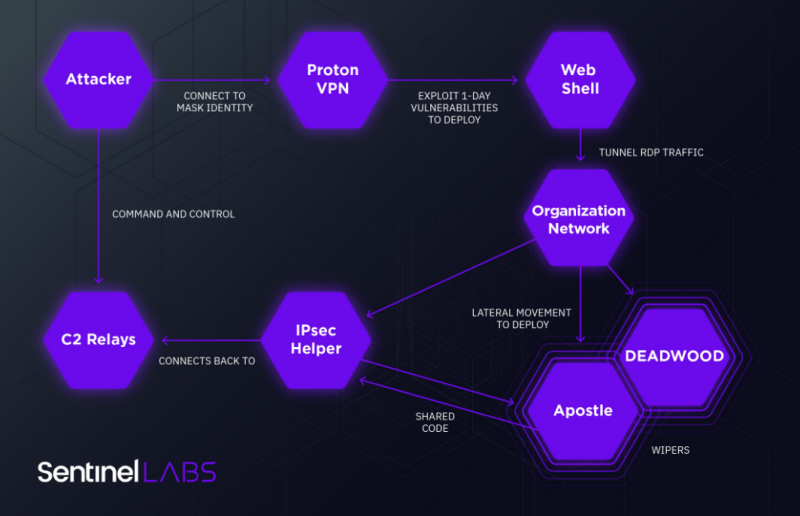

Эксперты SentinelOne обнаружили новую иранскую хак-группу Agrius, которая атакует израильские организации по меньшей мере с декабря 2020 года. Исследователи предупреждают, что хакеры намеренно уничтожают данные своих жертв, и маскируют такие атаки под работу шифровальщика, требуя выкуп.

В первых атаках Agrius использовала малварь для удаления данных (вайпер, от англ. to wipe) под названием DEADWOOD (он же Detbosit). Ранее этот инструмент использовался для атак и другими иранскими хак-группами.

Для установки DEADWOOD группировка, как правило, эксплуатировала уязвимости на незащищенных серверах, а затем разворачивала в системе жертвы веб-шелл ASPXSpy и бэкдор IPSec Helper. Когда все было готово, хакеры заражали машину DEADWOOD, уничтожали разделы MBR и стирали файлы, а затем запрашивали у пострадавших выкуп, чтобы отвлечь ИТ-специалистов от реальной сути атаки.

Однако DEADWOOD был известной малварью, и его могли обнаружить. Поэтому в конце 2020 года группировка создала собственного вредоноса, который получил название Apostle. Причем ранняя версия малвари работала некорректно, порой не уничтожала файлы, и хакеры были вынуждены снова прибегать к проверенному вайперу DEADWOOD.

Во второй версии Apostle эти ошибки были исправлены, а также в код добавили настоящую процедуру шифрования файлов, что превратило превратив Apostle в полноценное вымогательское ПО. Впрочем, по словам исследователей, основная цель Apostle – это именно уничтожение данных, а злоумышленниками вряд ли движет финансовая выгода.

На израильские компании злоумышленники переориентировались в конце 2020 года, а до этого группировка атаковала цели на Ближнем Востоке. Эксперты SentinelOne отмечают, что эта «смена курса» совпала с эскалацией напряженности между правительствами Тель-Авива и Тегерана, а также произошла после ряда других кибератак. К примеру, в 2020 и 2021 году другие иранские хакеры использовали вымогателя Pay2Key для атак на Израильские компании, а вслед за этим их атаковал вредонос n3tw0rm.

«Непосредственная близость кампаний Agrius и n3tw0rm предполагает, что они могут быть частью крупной и скоординированной стратегии Ирана. Утечки, связанные с Lab Dookhtegan и операциями вымогателя Project Signal, так же это подтверждают», — заключают исследователи.

Комментарии (0)