Android-спайварь ClayRat атакует пользователей в РФ, маскируясь под WhatsApp, TikTok и YouTube - «Новости»

- 14:30, 11-окт-2025

- Новости / Изображения / Заработок / Сайтостроение / Отступы и поля / Преимущества стилей / Вёрстка / Самоучитель CSS / Видео уроки / Списки

- Shorter

- 0

Новый шпионский вредонос для Android маскируется под популярные приложения и сервисы, включая WhatsApp, Google Photos, TikTok и YouTube. ClayRat нацелен на российских пользователей и распространяется через Telegram-каналы и фишинговые сайты. Вредонос похищает SMS, логи звонков, уведомления, делает фото с камеры и даже может осуществлять звонки от имени жертвы.

Исследователи из компании Zimperium сообщают, что всего за три месяца обнаружили более 600 образцов этой малвари и 50 различных дропперов.

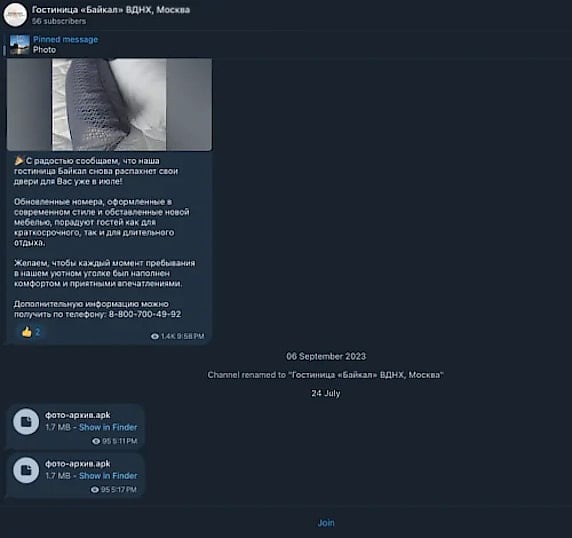

По словам экспертов, злоумышленники создают тщательно продуманные фишинговые сайты и регистрируют домены, которые максимально похожи на легитимные. Такие сайты либо сами хостят APK-файлы, либо перенаправляют посетителей в Telegram-каналы, где жертвам предлагают загрузить вредоносные приложения.

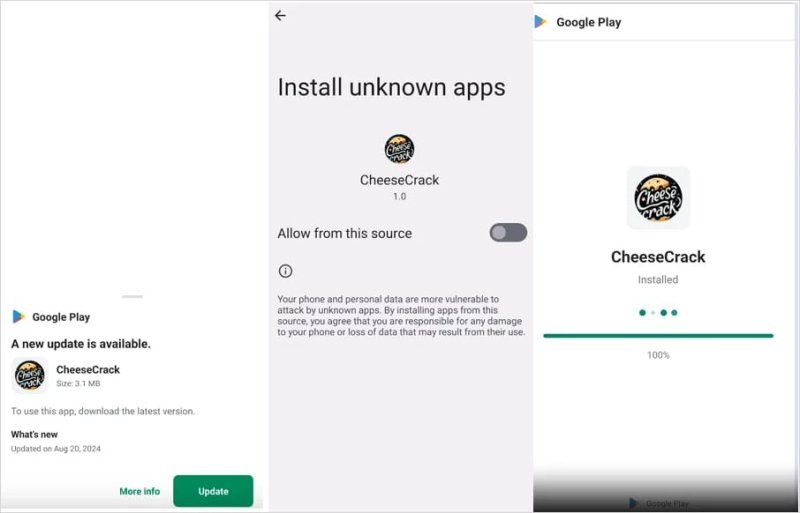

Чтобы добавить кампании правдоподобности, хакеры создают фейковые комментарии, завышают счетчики загрузок и используют интерфейс, схожий с Google Play Store и содержащий пошаговые инструкции по установке APK в обход защитных механизмов Android.

Отмечается, что некоторые образцы ClayRat работают как дропперы: пользователь видит фальшивый экран обновления Play Store, а в ресурсах приложения скрыта зашифрованная полезная нагрузка.

Малварь закрепляется в системе, используя «сессионный» метод установки, который позволяет обойти ограничения Android 13 и более новых версий ОС, не вызывая подозрений у пользователя.

Напомним, что этот метод детально описывали аналитики компании ThreatFabric, в ходе изучения дроппера SecuriDropper в 2023 году. Дело в том, что у приложений для Android есть два способа установки других приложений. Первый и наиболее распространенный способ — обычная установка без сеанса. По сути, это прямая передача APK системному установщику.

Второй метод на основе сеансов позволяет приложениям выполнять установку одного или нескольких APK-файлов одновременно. Этот метод обычно используется приложениями в Play Store и позволяет устанавливать несколько APK-файлов за раз, при этом приложения распространяются в виде одного «базового» APK и нескольких «разделенных» APK.

В случае использования второго метода установки (на основе сеансов, как это происходит в случае установки приложений из Play Store), ограничения к таким приложениям не применяются, что позволяет обойти защиту Restricted Setting.

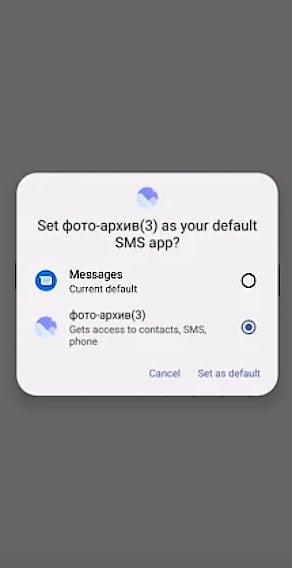

Но вернемся к ClayRat. Получив доступ к устройству, малварь может использовать его как плацдарм для дальнейшего распространения, например, рассылает SMS всем контактам из списка жертвы. Вредонос захватывает роль обработчика SMS по умолчанию, что дает ему полный доступ ко всем входящим и сохраненным сообщениям, позволяет перехватывать SMS раньше других приложений и модифицировать базы данных.

Когда все необходимые разрешения получены, вредонос автоматически собирает контакты и формирует SMS-сообщения, которые рассылает каждому контакту для массового распространения.

Также ClayRat связывается со своим управляющим сервером (в последних версиях трафик шифруется поредством AES-GCM), после чего готов выполнять одну из двенадцати поддерживаемых команд:

- get_apps_list — отправить список установленных приложений на управляющий сервер;

- get_calls — извлечь журналы звонков;

- get_camera — сделать фото с фронтальной камеры и отправить на сервер;

- get_sms_list — извлечь SMS-сообщения;

- messsms — массово разослать SMS всем контактам;

- send_sms/make_call — отправить SMS или совершить звонок с устройства;

- notifications/get_push_notifications — перехватывать уведомления и push’и;

- get_device_info — собрать информацию об устройстве;

- get_proxy_data — получить URL прокси-WebSocket, добавить ID устройства и инициализировать соединение (конвертирует HTTP/HTTPS в WebSocket и планирует задачи);

- retransmishion — переслать SMS на номер, полученный от управляющего сервера.

Специалисты Zimperium передали Google полный список индикаторов компрометации, и в настоящее время защита Play Protect обнаруживает и блокирует известные и новые варианты ClayRat.

Комментарии (0)