Bluetooth-уязвимости могут использоваться для подслушивания и кражи данных - «Новости»

- 14:30, 30-июн-2025

- Преимущества стилей / Отступы и поля / Новости / Изображения / Типы носителей

- Максим

- 0

В Bluetooth-чипсетах Airoha, которые используются в десятках аудиоустройств разных производителей, обнаружены уязвимости, которые можно использовать для подслушивания или кражи конфиденциальной информации.

О трех уязвимостях в SoC Airoha, которые широко применяются в наушниках типа True Wireless Stereo (TWS), рассказали исследователи из компании ERNW.

Исследователи утверждают, что проблемы затрагивают как минимум 29 устройств производства Beyerdynamic, Bose, Sony, Marshall, Jabra, JBL, Jlab, EarisMax, MoerLabs и Teufel. В список затронутых продуктов входят колонки, наушники, гарнитуры и беспроводные микрофоны.

Хотя уязвимости не являются критическими, а для их эксплуатации злоумышленник должен находиться в радиусе действия Bluetooth уязвимого гаджета, они могут использоваться для захвата контроля над уязвимым продуктом, а в некоторых случаях атакующий также может получить доступ к истории звонков и контактам жертвы.

Уязвимости получили следующие идентификаторы:

- CVE-2025-20700 (6,7 балла по шкале CVSS) — отсутствие аутентификации для сервисов GATT;

- CVE-2025-20701 (6,7 балла по шкале CVSS) — отсутствие аутентификации для Bluetooth BR/EDR;

- CVE-2025-20702 (7,5 балла по шкале CVSS) — критически опасные возможности кастомного протокола.

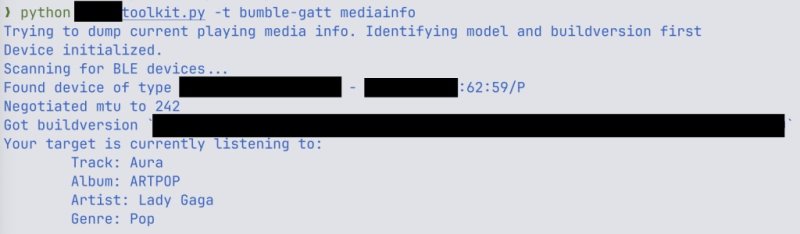

На ИБ-конференции TROOPERS исследователи рассказали, что уже создали PoC-эксплоит, позволяющий считывать воспроизводимый в данный момент медиаконтент с уязвимых наушников.

Другие сценарии возможных атак выглядят куда серьезнее и позволяют перехватить соединение между телефоном и Bluetooth-устройством, использовать профиль Bluetooth Hands-Free (HFP) для передачи команд телефону.

«Набор доступных команд зависит от мобильной ОС, но все основные платформы поддерживают как минимум инициирование и прием звонков», — отмечают специалисты, которым удалось осуществить звонок на произвольный номер, после извлечения ключей сопряжения Bluetooth из памяти уязвимого устройства.

По их словам, в зависимости от конфигурации телефона злоумышленник также мог получить доступ к истории звонков и контактам пользователя. Также инициированный звонок позволял «успешно подслушивать разговоры и звуки в пределах слышимости микрофона устройства».

Хуже того, прошивка уязвимого устройства теоретически могла быть переписана для удаленного выполнения кода, что затем облегчало развертывание червеобразного эксплоита, способного распространяться на другие гаджеты.

Однако эксперты подчеркивают, что реализация таких атак на практике потребует серьезной технической подготовки.

Разработчики Airoha уже выпустили обновленный SDK с защитой от трех обнаруженных уязвимостей, и производители устройств уже приступили к разработке и распространению патчей. Однако по данным немецкого издания Heise, последние обновления прошивок для половины уязвимых устройств датированы 27 мая 2025 года (или были выпущены еще раньше), а обновленный SDK Airoha появился лишь 4 июня 2025 года.

Комментарии (0)