Хакеры-наемники используют для атак вредоносный плагин для 3Ds Max - «Новости»

- 20:59, 03-сен-2020

- Новости

- Parker

- 0

Хакинг для новичков

- Содержание выпуска

- Подписка на «Хакер»

Эксперты компании Bitdefender обнаружили хакерскую группу, которая атакует компании по всему миру с помощью малвари, скрытой внутри плагинов для 3Ds Max.

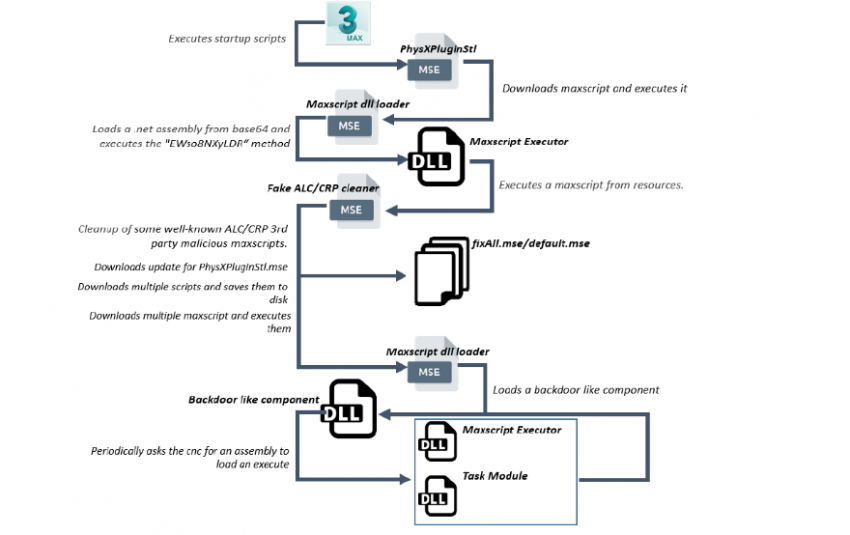

10 августа 2020 года разработчик 3Ds Max, компания Autodesk, опубликовал предупреждение о вредоносном модуле PhysXPluginMfx, который злоупотребляет MAXScript, утилитой для создания скриптов, поставляемой вместе с 3Ds Max. Разработчики предупреждали пользователей, что плагин PhysXPluginMfx способен выполнять вредоносные операции через MAXScript, повреждать настройки 3Ds Max, запускать вредоносный код, а также заражать другие файлы .max в Windows и распространяться среди других пользователей, которые получат и откроют такие файлы.

Эксперты Bitdefender изучили этот вредоносный плагин подробнее и теперь сообщают, что его настоящей целью было развертывание бэкдор-трояна, который атакующие использовали для поиска на зараженных машинах конфиденциальных файлов и последующей кражи важных документов. По данным экспертов, управляющие серверы этой хак-группы расположены в Южной Корее.

Схема атаки

Исследователям удалось обнаружить как минимум одну жертву злоумышленников: ей оказалась неназванная международная компания, которая в настоящее время ведет несколько архитектурных проектов на четырех континентах, совместно с застройщиками элитной недвижимости, общей стоимостью более миллиарда долларов США.

«Изучив нашу собственную телеметрию, мы обнаружили и другие образцы [малвари], которые тоже взаимодействовали этим управляющим сервером. А значит, данная группировка не ограничивалась разработкой вредоносного ПО лишь для той жертвы, в отношении которой мы провели расследование, — пишут аналитики Bitdefender.

Эти образцы вредоносного ПО подключались к управляющему серверу из таких стран, как Южная Корея, США, Япония и Южная Африка. Исходя их этого, исследователи предполагают, что в этих странах находятся другие жертвы хак-группы. Хотя малварь выходила на связь с управляющими серверами лишь в течение последнего месяца, эксперты пишут, что это не значит, будто группировка активна столь непродолжительное время. Скорее всего, раньше злоумышленники попросту использовали другой C&C-сервер.

«Похоже, они хорошо понимают, что делают и могли какое-то время оставаться незамеченными специалистами по безопасности», — говорят исследователи.

Аналитики Bitdefender считают, что данная группировка может быть ярким примером хакеров-наемников, которые продают свои услуги и занимаются промышленным шпионажем для других преступников.

Интересно, что это не первый случай, когда злоумышленники эксплуатируют продукцию компании Autodesk для своих нужд. К примеру, в 2018 году аналитики компании Forcepoint опубликовали отчет, посвященный хак-группе, занимающейся промышленным шпионажем и атакующей фирмы, использующие в своей работе AutoCAD.

Комментарии (0)