Устройства Qnap снова находятся под атаками. На этот раз на них проникает вымогатель Qlocker - «Новости»

- 00:00, 26-апр-2021

- Новости / Преимущества стилей / Справочник CSS / Сайтостроение / Текст / Вёрстка / Заработок / Добавления стилей

- Parkinson

- 0

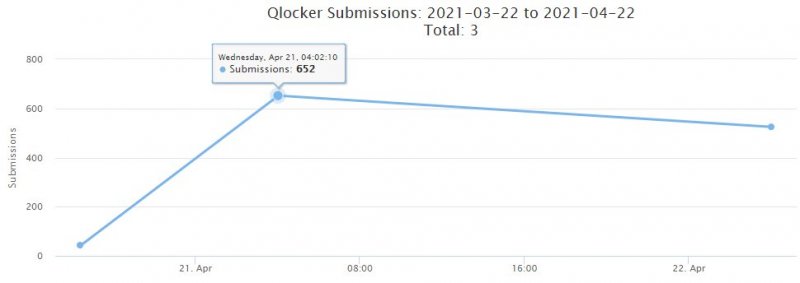

В начале текущей недели ИБ-специалист и создатель сервиса ID-Ransomware Майкл Гиллеспи предупредил о появлении нового шифровальщика Qlocker, нацеленного на устройства компании Qnap.

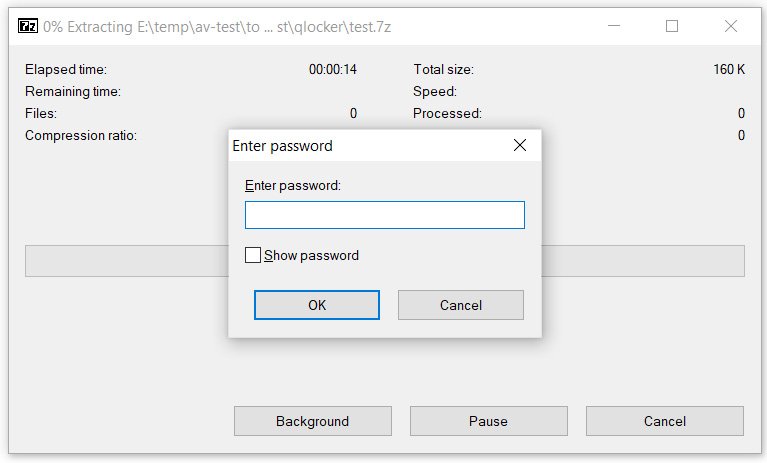

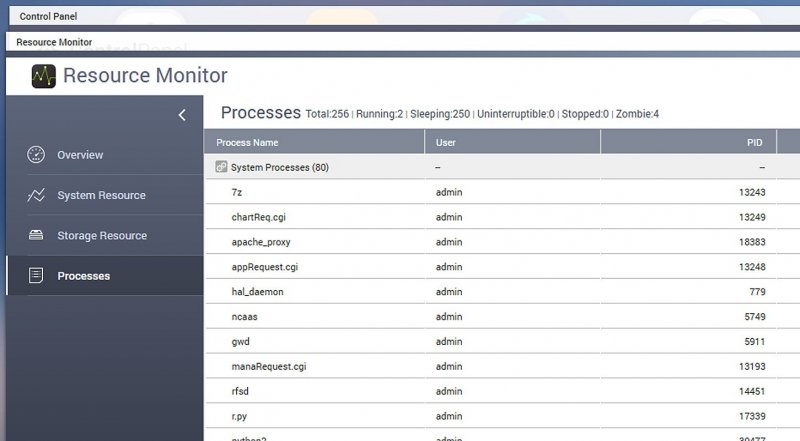

Создатели Qlocker используют 7-zip и перемещают файлы на устройствах Qnap в архивы, защищенные паролем. Так, сначала файлы оказываются заблокированы, а QNAP Resource Monitor отображает многочисленные процессы «7z».

Когда же вымогательская малварь завершает работу, файлы помещаются в защищенные паролем архивы с расширением .7z . Для их распаковки жертвам потребуется ввести пароль, известный только злоумышленнику. Пострадавшим оставляют записку с требованием выкупа (файл !!! READ_ME.txt), в тексте которой можно найти уникальный клиентский ключ, который жертвы должны ввести для входа на Tor-сайт вымогателя.

Издание Bleeping Computer пишет, что жертвам предлагается заплатить 0,01 биткойна (примерно 557,74 доллара), чтобы получить пароль для своих заархивированных файлов.

В начале недели ИБ-специалист Джек Кейбл нашел в малвари ошибку, которая позволяла пользователям бесплатно спасти свои файлы. Дело в том, что жертвы могли попросить идентификатор биткоин-транзакции у другого пострадавшего, который уже заплатил выкуп, и немного изменить его. Такие измененные идентификаторы все равно срабатывали на сайте злоумышленников, и жертвы получали пароль для расшифровки своих файлов.

Эксперт в частном порядке помогал людям получать пароли, а компания Emsisoft приняты меры для создания специальной справочной системы, которая помогала людям эксплуатировать эту брешь. Но, к сожалению, вскоре преступники тоже обнаружили баг и внесли исправления в свой код. Более этот метод не работает. Исследователь успел помочь примерно 50 пострадавшим.

Update: it looks like this may have been fixed by the ransomware operators, unfortunately. I apologize if I was not able to get to yours before it was fixed. In total decrypted around 50 keys worth $27k.

— Jack Cable (@jackhcable) April 22, 2021

Разработчики Qnap уже опубликовали бюллетень безопасности, посвященный этим атакам. Оказалось, что преступники использовали критическую уязвимость, которая позволяла им проникать на устройства Qnap NAS. А уязвимостей в своих сетевых устройствах производитель исправил сразу несколько.

Наиболее серьезная проблема получила идентификатор CVE-2021-28799 и была обнаружена в составе утилиты Hybrid Backup Sync (HBS), предназначенной для аварийного восстановления и резервного копирования данных. Баг представлял собой жестко закодированные учетные данные (то есть, по сути, бэкдор-аккаунт). Компания завила, что ошибка уже исправлена в новых версиях HBS, и рекомендует клиентам как можно скорее обновить ПО до актуальной версии:

- QTS 4.5.2: HBS 3 Hybrid Backup Sync 16.0.0415 и новее;

- QTS 4.3.6: HBS 3 Hybrid Backup Sync 3.0.210412 и новее;

- QuTS hero h4.5.1: HBS 3 Hybrid Backup Sync 16.0.0419 и новее;

- QuTScloud c4.5.1 ~ c4.5.4: HBS 3 Hybrid Backup Sync 16.0.0419 и новее.

Хотя, казалось бы, проблема CVE-2021-28799 была устранена только вчера, в примечаниях к релизу версии 16.0.0415 сказано, что уязвимость исправлена почти неделю назад, 16 апреля 2021 года. Представители Qnap сообщили журналистам, что задержка раскрытия информации о баге потребовалась для подготовки и выпуска патчей для QuTS hero и QuTScloud HBS. Также в Qnap подчеркнули, что еще недавно команда безопасности PSIRT не обнаружила каких-либо доказательств активной эксплуатации этой уязвимости.

Также производитель исправил и две другие уязвимости, связанные с инъекциями команд в HBS, а также еще две критические проблемы: ошибку инъекций команд в QTS и QuTS hero (CVE-2020-2509), а также SQL-инъекции в Multimedia Console и Media Streaming Add-On (CVE-2020-36195). Эти баги тоже позволяли злоумышленникам получить полный доступ к NAS.

По мнению разработчиков, Qlocker использует какую-то их этих проблем для своих атак и шифрования данных на уязвимых устройствах.

Пользователям стоит как можно скорее обновить Multimedia Console, Media Streaming Add-on и Hybrid Backup Sync на своих устройствах, а также загрузить последнюю версию Malware Remover и проверить систему на наличие вредоносов.

Также рекомендуется изменить сетевой порт веб-интерфейса с 8080, установленного по умолчанию, на любой другой, и использовать надежные и уникальные пароли.

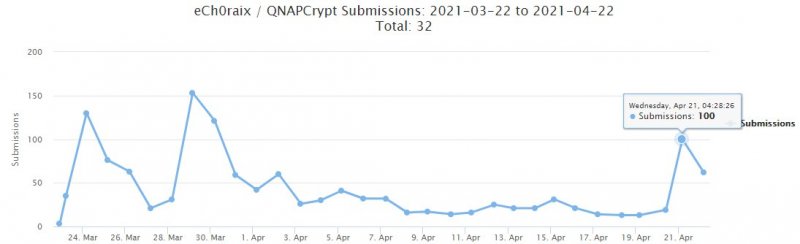

По данным экспертов и СМИ, за последнюю неделю участились атаки другого ранее известного шифровальщика, eCh0raix, так же нацеленного на Qnap NAS. Так, Майкл Гиллеспи сообщил изданию The Record, что авторы eCh0raix могли найти и использовать те же самые ошибки, что и операторы Qlocker, и именно этим объявляется недавний всплеск активности малвари.

Комментарии (0)