Scaly Wolf снова атакует российский машиностроительный сектор - «Новости»

- 14:30, 15-авг-2025

- Новости / Изображения / Преимущества стилей / Заработок / Отступы и поля / Линии и рамки / Самоучитель CSS / Текст / Видео уроки

- Моисей

- 0

Специалисты «Доктор Веб» сообщили об атаке группировки Scaly Wolf, нацеленной на неназванную российскую компанию машиностроительного сектора. После аналогичных атак 2023 года злоумышленники вернулись с новой малварью и использовали сразу несколько векторов в попытке заразить целевые компьютеры.

Два года назад эксперты компании уже расследовали таргетированную атаку на российскую компанию машиностроительного сектора. Теперь, в конце июня 2025 года в компанию вновь обратились представители предприятия этого сектора, пытавшиеся выяснить, являются ли периодические срабатывания антивируса на одном из компьютеров признаком заражения или же вызваны неким сбоем. Анализ показал, что организация действительно подверглась целевой атаке.

Атака началась в мае 2025 года, когда пострадавшая компания стала постоянно получать электронные письма якобы финансового характера. Они содержали фишинговый PDF-документ, а также защищенный паролем ZIP-архив.

В PDF-приманках говорилось, что поступивший «финансовый документ» якобы находится в прикрепленном архиве, и для его распаковки необходимо использовать указанный в тексте пароль. Причем оформление самих фишинговых PDF-файлов могло быть разным.

Файл в архиве на самом деле являлся исполняемым, но злоумышленники замаскировали его под PDF-документ, присвоив двойное расширение (Акт Сверки.pdf.exe). Поскольку Windows по умолчанию скрывает расширения для удобства пользователей, потенциальная жертва не видит только последнее (настоящее) и ошибочно воспринимает файл как безобидный.

Заражение начиналось с вредоноса Trojan.Updatar.1, который использовался для развертывания модульного бэкдора Updatar и предназначался для загрузки в целевую систему других компонентов. Бэкдор же используется для получения конфиденциальных данных с заражаемых компьютеров.

Trojan.Updatar.1 не является новой угрозой. Первый образец этой малвари попал в поле зрения специалистов еще год назад, но тогда исследователям не удалось получить загружаемые им ступени, поскольку те скачивались с управляющего сервера не автоматически, а непосредственно по команде операторов. Таким образом, расследование новой атаки с применением этого загрузчика позволило отследить недостающие части бэкдора.

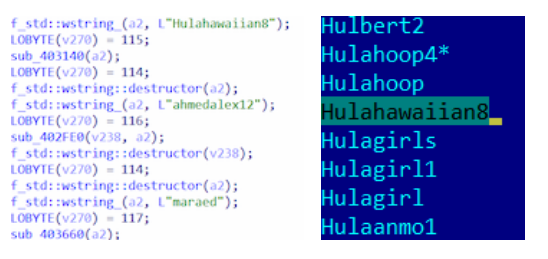

Изучение новой версии Trojan.Updatar.1 показало, что за прошедшее с момента обнаружения время он претерпел незначительные функциональные изменения, однако приобрел уникальную обфускацию, призванную затруднить его анализ. Аналитики назвали ее RockYou Obfuscation.

Суть такой обфускации заключается в том, что в теле трояна постоянно инициализируются строчки из словаря RockYou.txt. C ними происходят различные операции, которые никак не влияют на основную функциональность программы. При этом строки, которые непосредственно относятся к работе приложения, закодированы с помощью операции XOR и небольшого смещения. Ключ для смещения и операции XOR является случайным для каждого образца Trojan.Updatar.1.

RockYou.txt — список популярных паролей, насчитывающий свыше 30 млн позиций. Он был создан в результате крупной утечки конфиденциальных данных. Часто он используется как специалистами по информационной безопасности для тестирования надежности защиты компьютерных систем, так и злоумышленниками для взлома учетных записей.

Схема атаки

Заражение первого компьютера предприятия произошло 12 мая 2025 года: троян, пришедший в одном из нежелательных писем, запустился при открытии фальшивого документа. Спустя час после заражения он загрузил и установил в систему другие компоненты бэкдора — Trojan.Updatar.2 и Trojan.Updatar.3.

14 мая с помощью Trojan.Updatar.3 атакующие установили на компьютер задачу для службы BITS на скачивание shell.exe — программы, содержащей шеллкод для загрузки основного тела утилиты Meterpreter. Последняя представляет собой утилиту-бэкдор, входящую в Metasploit.

Далее в систему был установлен один из модулей Trojan.Updatar.3 (FileManager.exe), который отвечает за выгрузку и загрузку файлов на компьютер. С его помощью злоумышленники выполняли кражу данных из инфицированной системы.

Затем злоумышленники, при помощи утилиты Tool.HandleKatz, предназначенной для дампа системного процесса LSASS, получили учетные данные пользователя Windows. После они установили утилиту RDP Wrapper (Program.Rdpwrap.7) для более удобного входа в систему через удаленный рабочий стол (RDP или Remote Desktop Protocol). Кроме того, на компьютер жертвы были установлены утилиты для туннелирования трафика Tool.Chisel и Tool.Frp.

Компрометация второго компьютера началась 14 мая 2025 года. Атакующие использовали учетные данные, похищенные из памяти первого устройства, для доступа в сеть предприятия. Они дистанционно выполняли команды на целевой системе, чтобы определить, заслуживает ли второй компьютер внимания с точки зрения дальнейшего развития атаки.

Спустя более недели, 23 мая, злоумышленники установили на этот компьютер задачу для службы BITS на скачивание Trojan.Updatar.1. Однако поскольку в системе присутствовал антивирус, он блокировал запуск трояна.

29 мая хакеры снова использовали сеть предприятия для удаленного доступа к устройству и в ручном режиме установили на него модули Trojan.Updatar.2 и Trojan.Updatar.3, закрепившись в системе.

3 июня 2025 года с помощью еще одной задачи для службы BITS был установлен бэкдор Meterpreter.

Точкой входа в третью систему стало получение атакующими учетных данных пользователя от службы удаленного рабочего стола (RDP). Злоумышленники подключались к компьютеру через скомпрометированную учетную запись RDP начиная с 23 июня 2025 года.

Далее для закрепления в системе и получения доступа к удаленной оболочке запускалась одна из стандартных утилит из фреймворка Metasploit. Через нее совершалась попытка исполнить полезную нагрузку в виде PowerShell-скрипта. Однако установленный на компьютере антивирус блокировал это действие.

Этот скрипт должен был распаковать закодированные с помощью base64 данные, в которых располагался второй PowerShell-скрипт, после чего выполнить его. Второй скрипт содержал закодированный с помощью base64 шеллкод для запуска его в адресном пространстве процесса PowerShell.

Исполнение данной цепочки скриптов должно было запустить загрузчик, который предназначался для загрузки в систему бэкдора Meterpreter с адреса 77[.]105[.]161[.]30.

После того как попытки исполнения скриптов были заблокированы, злоумышленники отказались от применения стандартных утилит из набора Metasploit и перешли к другой тактике, начав использовать инструмент RemCom. Они пытались идентифицировать установленное на компьютере антивирусное ПО, а также установить несколько точек закрепления в системе:

• shellcode.exe — одна из вариаций Meterpreter (BackDoor.Shell.244), в которой шеллкодом скачивается основное тело Meterpreter;

• installer.exe — Trojan.Updatar.1.

Все эти попытки также были обнаружены и блокированы.

Благодаря артефактам, обнаруженным в различных образцах малвари, исследователи идентифицировали APT-группировку, ответственную за эту атаку, как Scaly Wolf.

Как и два года назад, группировка Scaly Wolf использовала самостоятельно написанный модульный бэкдор для закрепления в системе и проведения разведки. Но в отличие от предыдущей атаки, в текущей кампании злоумышленники не применяли MaaS-троян (Malware-as-a-Service, вредоносное ПО как услуга) для первоначального доступа к целевым компьютерам.

Также злоумышленники стали применять стандартные средства постэксплуатации и закрепления в системе:

- различные утилиты с открытым исходным кодом для туннелирования трафика;

- фреймворк Metasploit;

- различные программы для удаленного доступа к ПК.

Другой особенностью исследователи называют то, что группировка рассылает письма с малварью с email-адресов, зарегистрированных в почтовом сервисе Mail.ru.

«Таргетированные атаки остаются одной из серьезных угроз информационной безопасности для компаний. Рассмотренный случай показал, что злоумышленники проявляют гибкость и изобретательность в попытках получить доступ к информационным системам. Хакеры могут использовать различные векторы для проникновения: фишинговые рассылки, эксплуатацию уязвимостей, заражение незащищенных антивирусом машин и даже ПО, которое антивирусы по умолчанию разрешают запускать — например, утилиты удаленного администрирования», — резюмируют в компании.

Комментарии (0)