Троян удаленного доступа STRRAT маскируется под атаку шифровальщика - «Новости»

- 10:30, 23-мая-2021

- Новости / Преимущества стилей / Отступы и поля / Вёрстка / Изображения / Самоучитель CSS / Интернет и связь / Добавления стилей

- Полина

- 0

Компания Microsoft предупредила об атаках малвари STRRAT, которая имитирует поведение шифровальщика, но на самом деле таковым не является.

The latest version of the Java-based STRRAT malware (1.5) was seen being distributed in a massive email campaign last week. This RAT is infamous for its ransomware-like behavior of appending the file name extension .crimson to files without actually encrypting them. pic.twitter.com/mGow2sJupN

— Microsoft Security Intelligence (@MsftSecIntel) May 19, 2021

STRRAT представляет собой троян удаленного доступа (RAT), написанный на Java и впервые замеченный в 2020 году. Малварь может действовать как бэкдор на зараженных хостах и ориентирована на кражу данных из зараженных систем. Согласно прошлогоднему техническому анализу немецкой ИБ-компании G DATA, данная малварь имеет широкий спектр функций, от кражи учетных данных до модификации локальных файлов.

К примеру, STRRAT способен похищать учетные данные из следующих браузеров и почтовых клиентов: Firefox, Internet Explorer, Chrome, Foxmail, Outlook и Thunderbird. Также вредонос может выполнять кастомный шелл или PowerShell-команды, полученные от сервера хакеров. Это позволяет злоумышленникам получить полный контроль над зараженным хостом.

По данным Microsoft, в настоящее время вредонос массово распространяется в спамерских письмах, содержащих вредоносные вложения.

«Злоумышленники использовали взломанные учетные записи электронной почты для старта данной кампании. Электронные письма содержат изображения, которые замаскированы под вложения в формате PDF, но при попытке открыть их, происходит подключение к вредоносному домену для загрузки малвари STRRAT», — рассказали специалисты в сети твитов.

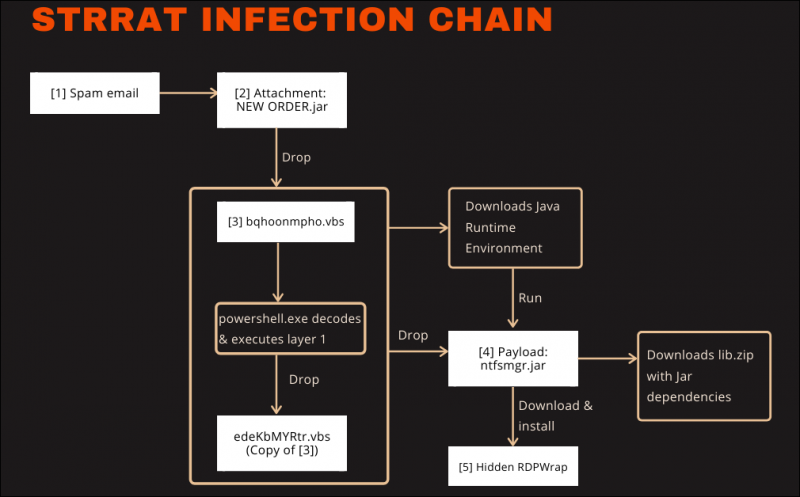

Схема заражения

Но главное отличие STRRAT от других RAT — фальшивый процесс шифрования файлов. Так, проникнув в систему, малварь переименовывает файлы жертвы, добавляя к ним расширение .crimson, но не шифрует их на самом деле, а лишь имитирует атаку вымогателя.

«Это по-прежнему можно использовать для вымогательства, ведь такие файлы нельзя открыть обычным двойным кликом. Если удалить [дополнительное] расширение, файлы можно будет открывать как обычно», — отмечали аналитики G DATA.

Тогда как в G DATA анализировали STRRAT версии 1.2, Microsoft заявляет, что наблюдает масштабную кампанию по распространению STRRAT версии 1.5, в которой по прежнему присутствует функциональность фальшивого шифровальщика. Также отмечается, что хакеры добавили вредоносу больше обфускации и расширили его модульную архитектуру.

Пользователям и компаниям, которые обнаруживают, что их файлы «зашифрованы» с использованием расширения .crimson, рекомендуется просто удалить это расширение. Однако это означает, что машина заражена STRRAT, а значит, для устранения угрозы придется обратиться к специалисту по безопасности.

Комментарии (0)