Атака TapTrap использует анимацию UI для обхода системы разрешений Android - «Новости»

- 14:30, 11-июл-2025

- Новости / Изображения / Отступы и поля / Самоучитель CSS / Преимущества стилей / Вёрстка / Сайтостроение / Текст / Заработок / Добавления стилей / Линии и рамки / Видео уроки

- Mackenzie

- 0

TapTrap эксплуатирует анимацию пользовательского интерфейса для обхода системы разрешений Android. Это позволяет получить доступ к конфиденциальным данным или обманом вынудить пользователя выполнить деструктивные действия, например, сбросить устройство к заводским настройкам.

Атака TapTrap относится к так называемому «тапджекингу» (tapjacking) — это аналог кликджекинга (clickjacking) для мобильных устройств. В ходе таких атак злоумышленник обманом заставляет пользователя нажать на элемент, который выглядит безвредным, но на самом деле вызывает нежелательное действие в фоновом слое.

Однако в отличие от традиционного тапджекинга с оверлеями TapTrap может использоваться даже приложениями с нулевыми правами, позволяя запускать якобы безобидные прозрачные активити поверх вредоносных. Причем этот метод работает даже в Android 15 и 16.

TapTrap разработала команда специалистов из Венского технического университета (TU Wien) и Университета Байройта (University of Bayreuth). Презентация новой техники состоится в следующем месяце на симпозиуме USENIX Security. Тем не менее, исследователи уже опубликовали технический документ, в котором описана суть атаки, а также создан сайт, где кратко изложены основные детали.

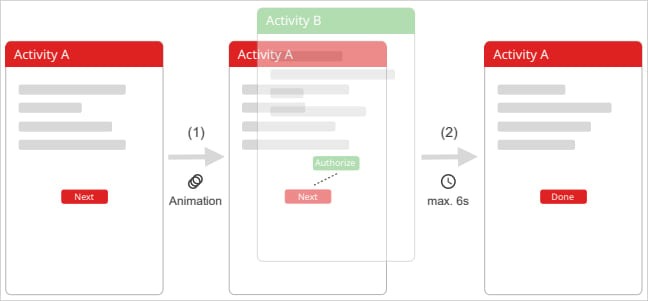

TapTrap эксплуатирует особенности обработки переходов между активити в Android с помощью кастомных анимаций, чтобы создать визуальное несоответствие между тем, что видит пользователь, и тем, что на самом деле происходит на экране устройства.

Вредоносное приложение, установленное на целевом девайсе, запускает системный экран с чувствительной информацией (например, запрос разрешения или системные настройки) от имени другого приложения с помощью вызова startActivity() и кастомной анимации с практически полной прозрачностью.

«Ключ к TapTrap — это использование анимации, которая делает целевую активити практически невидимой, — объясняют исследователи. — Это достигается за счет кастомной анимации, для которой начальное и конечное значения прозрачности (alpha) заданы очень низкими, например 0.01. Таким образом, вредоносная или рискованная активити становится почти полностью прозрачными. Дополнительно можно применить анимацию масштабирования, чтобы приблизить конкретный элемент интерфейса (например, кнопку разрешения) и увеличить на весь экран — это повышает шанс того, что пользователь нажмет на него».

Хотя запущенный промпт принимает все касания, пользователь видит только интерфейс основного приложения — поверх него расположена практически прозрачная активити, с которой он на самом деле взаимодействует.

Полагая, что имеет дело с безобидным приложением, пользователь может нажимать на определенные области экрана, не подозревая, что попадает по кнопкам вроде «Разрешить» или «Авторизовать» в почти невидимом окне.

В опубликованном исследователями видео демонстрируется, как игровое приложение может использовать TapTrap, чтобы получить доступ к камере через браузер Chrome от имени сайта.

https://xakep.ru/wp-content/uploads/2025/07/536118/taptrap_poc.mp4

Чтобы выяснить, будет ли TapTrap работать с приложениями из Google Play Store — официального магазина Android-приложений, исследователи проанализировали почти 100 000 приложений. Оказалось, что 76% из них уязвимы, так как содержат активити, отвечающие следующим условиям:

- их можно запустить из другого приложения;

- они работают в той же задаче (task), что и вызывающее приложение;

- не переопределяют анимацию перехода;

- начинают реагировать на действия пользователя до завершения анимации.

По словам исследователей, в последней версии Android анимации активированы по умолчанию. Если пользователь сам не отключил их через настройки для разработчиков или специальные возможности, устройство остается уязвимым перед TapTrap.

Хотя изначально атака создавалась для Android 15 (актуальной на тот момент версии), позже, с выходом Android 16, эксперты протестировали TapTrap и на ней. Так, команда проверила TapTrap на Google Pixel 8a под управлением Android 16, и проблема сохранилась даже в новейшей версии ОС.

Представители Google сообщили СМИ, что TapTrap будет устранена в одном из будущих обновлений:

«Android постоянно совершенствует существующие методы защиты от тапджекинга. Мы знакомы с этим исследованием и устраним проблему в будущем обновлении. В Google Play действуют строгие политики безопасности, которым обязаны следовать все разработчики. Если мы выявим нарушение, будут приняты соответствующие меры», — сообщили в Google.

Комментарии (0)