Обнаружена малварь SkinnyBoy, принадлежащая хак-группе APT28 - «Новости»

- 10:30, 06-июн-2021

- Новости / Преимущества стилей / Изображения / Самоучитель CSS

- Марианна

- 0

ИБ-специалисты из компании Cluster25 нашли нового вредоноса SkinnyBoy, который использовался русскоязычной хак-группой APT28 (она же Fancy Bear, Sednit, Sofacy, Strontium и PwnStorm) в ходе направленных фишинговых атак на военные и правительственные учреждения в начале текущего года.

SkinnyBoy предназначался для промежуточных этапов атаки: сбора информации о жертве и получения следующей полезной нагрузки с управляющего сервера. По данным исследователей, APT28 начала эту фишинговую кампанию в начале марта 2021 года, сосредоточив атаки на министерствах иностранных дел, посольствах, оборонной промышленности и военном секторе в странах ЕС, хотя исследователи отмечают, что атаки могли затронуть и организации в США.

SkinnyBoy доставляется через документы Microsoft Word, в которые встроен макрос, извлекающий файл DLL, выступающий в качестве загрузчика вредоносного ПО. Приманкой для таких почтовых вложений выступали поддельные приглашения на международное научное мероприятие, которое должно пройти в Испании в конце июля.

Основная цель SkinnyBoy — извлечение информации о зараженной системе, а также загрузка и запуск на машине жертвы последнего пейлоада, предназначение которого на данный момент остается неизвестным. Сбор данных о системе осуществлялся с помощью уже имеющихся в Windows инструментов systeminfo.exe и tasklist.exe.

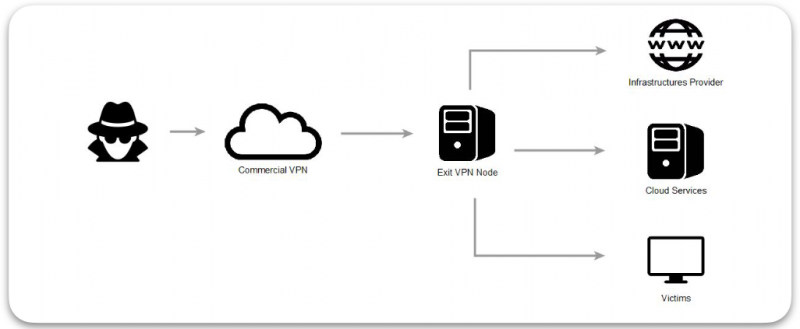

Cluster25 отмечает, что злоумышленники использовали коммерческие VPN-сервисы для взаимодействия с элементами своей инфраструктуры, чтобы сбить специалистов со следа.

Фото: Cluster25

Комментарии (0)