Внутренние чаты хак-группы Conti слили в открытый доступ - «Новости»

- 10:30, 03-мар-2022

- Новости / Преимущества стилей / Изображения / Заработок / Отступы и поля / Самоучитель CSS / Текст

- Bradshaw

- 0

СМИ и исследователи сообщили, что личные чаты участников хак-группы Conti были слиты в сеть, после того как группировка объявила, что полностью поддерживает действия российского правительства.

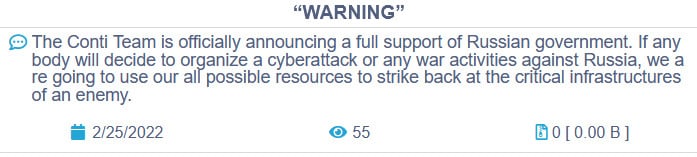

Ранее мы уже писали о том, что на фоне «специальной военной операции» в Украине хакерские группы разлились на два лагеря: одни заявили, что поддерживают действия российских властей, тогда как другие напротив встали на сторону Украины. В частности, участники одной из самых агрессивных хакерских группировок, Conti, заявили о «полной поддержке российского правительства» и пригрозили ответными кибератаками любому, кто атакует Россию, обещая использовать все свои ресурсы, «чтобы нанести ответный удар по критически важным инфраструктурам врага».

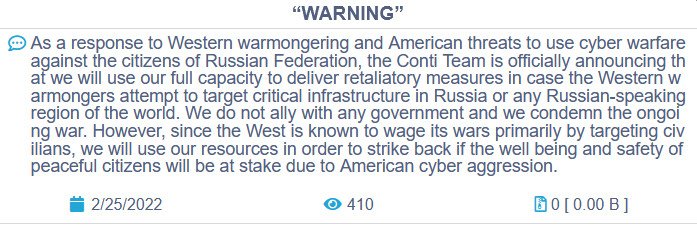

Чуть позже лидеры группы изменили свое заявление, отметив, что при этом они «не вступают в союз ни с одним правительством, и осуждают продолжающуюся войну», но, похоже, было уже поздно. Дело в том, что в отместку неизвестный (по разным данным, это был либо украинский ИБ-эксперт, имевший доступ к инфраструктуре хакеров, либо украинский участник самой хак-группы) слил в открытый доступ внутренние чаты Conti.

Фото: Bleeping Computer

Судя по всему, мститель взломал внутренний Jabber/XMPP-сервер группы и обнародовал все логи. О своем поступке неизвестный уведомил некоторые СМИ и ИБ-исследователей. В частности, издание The Record сообщает, что аналитик компании Recorded Future Дмитрий Смилянец уже подтвердил подлинность утечки, равно как и аналитики компании Hold Security.

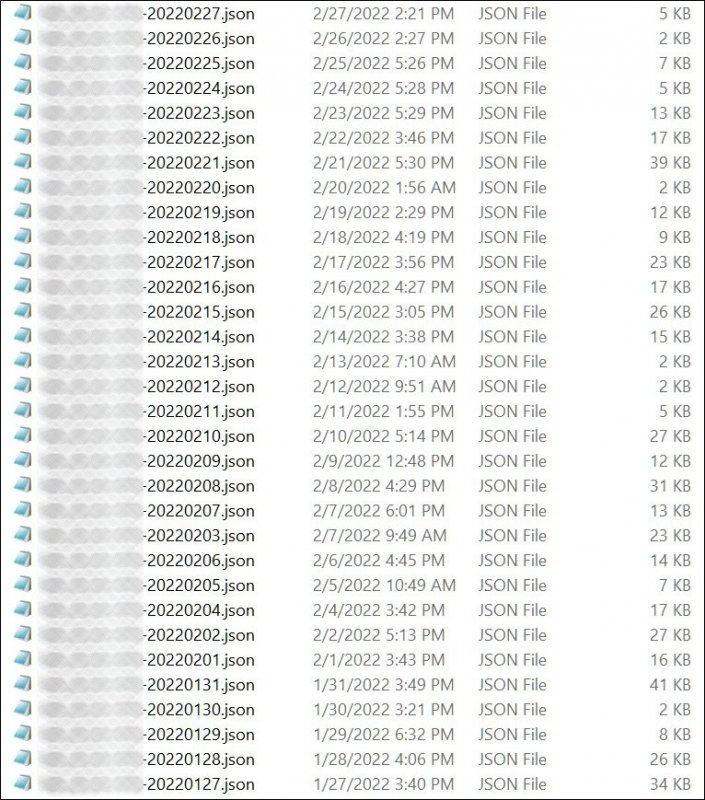

Утечка представляет собой 339 файлов JSON, каждый из которых — это лог за отдельно взятый день. То есть были слиты все разговоры хакеров с 29 января 2021 года по 27 февраля 2022 года (в общей сложности 60 694 сообщения). Увидеть этот дамп можно здесь, куда его выложила ИБ-компания IntelligenceX.

Пока ИБ-эксперты только начали анализ огромного массива данных, но уже ясно, что логи содержат различную информацию о деятельности хак-группы, в том числе о ранее неизвестных жертвах, URL-адресах на утечки данных, биткойн-адреса, а также обсуждениях текущих операций.

По данным СМИ и исследователей, в логах уже были найдены:

- сообщения, подтверждающие связь Conti с авторами малвари TrickBot и Emotet, у которых группа часто арендовала доступ к зараженным компьютерам для развертывания своих вредоносных программ;

- сообщения, подтверждающие, что ботнет TrickBot был закрыт в этом месяце;

- сообщения, содержащие переговоры о выкупах и платежах от компаний, которые ранее не сообщали о взломе и атаке шифровальщика;

- биткойн-адреса, куда хак-группа получала платежи, которые теперь пригодятся правоохранительным органам для отслеживания прибыли группировки;

- сообщения, свидетельствующие о том, что Conti использовала подставные компании и пыталась организовать демонстрации продуктов с такими компаниями, как CarbonBlack и Sophos, для получения сертификатов подписи кода, а также в попытках протестировать их инструменты и лучше продумать методы уклонения от обнаружения.

Неизвестный, опубликовавший эти логи, утверждает, что это только первая часть большого дампа, связанного с Conti, и вслед за первым «сливом» последуют и другие.

Комментарии (0)