Атака Phoenix обходит защиту DDR5 от Rowhammer - «Новости»

- 14:30, 18-сен-2025

- Новости / Изображения / Отступы и поля / Преимущества стилей / Заработок / Текст / Видео уроки / Таблицы / Блог для вебмастеров / Добавления стилей

- Полина

- 0

Создан новый вариант Rowhammer-атак, который способен обойти новейшие механизмы защиты в чипах DDR5 от SK Hynix. Атака получила название Phoenix. Она позволяет получить root-права в системах с DDR5 менее чем за две минуты.

Напомним, что оригинальную атаку Rowhammer еще в 2014 году придумали эксперты из университета Карнеги-Меллона. Ее суть сводилась к тому, что интенсивное воздействие на одни ячейки памяти может вызвать изменение состояния битов в соседних ячейках.

Так, ячейки памяти хранят информацию в виде электрических зарядов, которые определяют значение битов внутри как 1 или 0. Из-за повышенной плотности ячеек повторяющиеся «удары молотком» (когда приложение тысячи раз за доли секунды обращается к одним и тем же участкам) могут изменять состояние заряда в соседних рядах, то есть вызывать «переворачивание битов». Отсюда и происходит название Rowhammer.

Один из защитных механизмов против Rowhammer-атак называется Target Row Refresh (TRR). Он предотвращает переключение битов, инициируя дополнительное обновление строк при обнаружении частых обращений к конкретной строке.

Rowhammer-атаку Phoenix создали специалисты Google и команды COMSEC из Швейцарской высшей технической школы Цюриха (ETH Zurich). В отчете подчеркивается, что они тестировали атаку на DDR5-продуктах Hynix (одного из крупнейших производителей чипов памяти, которому принадлежит около 36% рынка), однако Phoenix может угрожать и продуктам других производителей.

После реверс-инжиниринга сложных защитных механизмов, которые Hynix внедрила для защиты от Rowhammer-атак, и изучения принципов их работы, исследователи обнаружили, что некоторые интервалы обновления не отслеживаются защитой, что может использовать гипотетический злоумышленник.

Также эксперты разработали метод, позволяющий Phoenix отслеживать и синхронизировать тысячи операций обновления, выполняя самокоррекцию при обнаружении пропущенных.

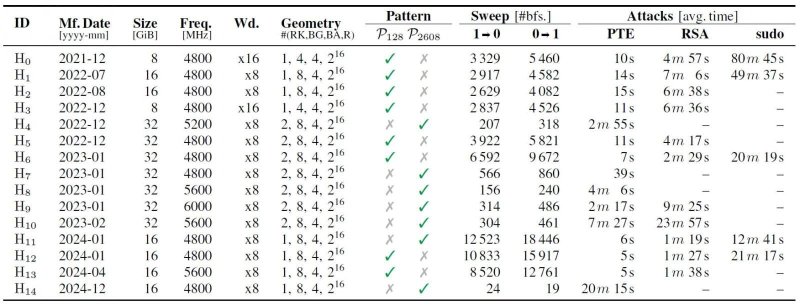

Для обхода TRR-защиты Phoenix охватывает 128 и 2608 интервалов обновления и воздействует на определенные слоты активации только в определенные моменты.

В результате исследователям удалось «перевернуть» биты на всех 15 чипах памяти DDR5 в тестовом пуле и создать эксплоит для эскалации привилегий с помощью Rowhammer. Как показали тесты, на получение шелла с правами root «на обычной DDR5-системе с настройками по умолчанию» требуется всего 109 секунд.

Также авторы Phoenix изучили возможности практического использования атаки для захвата контроля над целевой системой. Обнаружилось, что при нацеливании на PTE для создания произвольного примитива на чтение/запись, уязвимость демонстрируют все продукты в тесте.

В другом тесте специалисты нацелились на ключи RSA-2048 виртуальной машины для взлома SSH-аутентификации и обнаружили, что 73% модулей DIMM уязвимы перед такой атакой.

В третьем эксперименте эксперты выяснили, что могут изменить двоичный файл sudo для повышения локальных привилегий до уровня root на 33% протестированных чипов.

Как видно из таблицы выше, все протестированные чипы памяти оказались уязвимы хотя бы перед одним из Rowhammer-паттернов атаки Phoenix. Более короткий паттерн с 128 интервалами обновлений оказался эффективнее и в среднем генерирует больше «переворотов».

Проблеме Phoenix был присвоен идентификатор CVE-2025-6202, и создатели атаки предупреждают, что она затрагивает любые модули DIMM RAM, произведенные с января 2021 по декабрь 2024 года.

Хотя Rowhammer является общеотраслевой проблемой безопасности, которую нельзя исправить в уже выпущенных модулях памяти, пользователи могут защититься от Phoenix, утроив интервал обновлений DRAM (tREFI). Однако отмечается, что это может провоцировать возникновение ошибок и повреждение данных, приводя к общей нестабильности системы.

Помимо детального отчета о новой атаке исследователи опубликовали на GitHub все необходимое для воспроизведения Phoenix. Репозиторий включает FPGA-эксперименты для реверса имплементаций TRR и код PoC-эксплоиты.

Комментарии (0)