Palo Alto Networks: хакеры злоупотребляют возможностями Brute Ratel C4 - «Новости»

- 10:30, 08-июл-2022

- Новости / Отступы и поля / Изображения / Заработок / Вёрстка / Преимущества стилей / Самоучитель CSS

- Lewis

- 0

Эксперты предупреждают, что злоумышленники переходят от использования всем известного Cobalt Strike к менее популярному инструменту для red team — Brute Ratel Command and Control Center (Brute Ratel C4 или BRc4). Так, аналитики Palo Alto Unit 42 обнаружили, что BRc4 уже взяла на вооружение русскоязычная хак-группа APT29 (она же CozyBear и Dukes).

Здесь стоит напомнить, что Cobalt Strike представляет собой легитимный коммерческий инструмент, созданный для пентестеров и red team и ориентированный на эксплуатацию и постэксплуатацию. К сожалению, он давно любим хакерами, начиная от правительственных APT-группировок и заканчивая операторами шифровальщиков. Хотя Cobalt Strike весьма дорог и недоступен для рядовых пользователей, злоумышленники все равно находят способы его использовать (к примеру, полагаются на старые, пиратские и взломанные версии).

В 2020 году Читан Наяк (Chetan Nayak), бывший участник red team в Mandiant и CrowdStrike, создал BRc4 в качестве альтернативы Cobalt Strike. Инструменты получились одновременно похожими друг на друга и нет. К примеру, Cobalt Strike позволяет развертывать «маяки» на скомпрометированных устройствах для удаленного наблюдения за сетью или выполнения команд. В свою очередь Brute Ratel позволяет развертывать «барсуков» (badgers) на удаленных хостах, которые очень похожи на маяки в Cobalt Strike. Такие «барсуки» подключаются к управляющему серверу злоумышленника, чтобы получать команды или передавать операторам результаты уже запущенных команд.

Как отмечают специалисты Palo Alto Unit 42, недавно злоумышленники начали переходить от Cobalt Strike к использованию Brute Ratel, предпочитая именно этот инструментарий для пост-эксплуатации. Так как BRc4 во многом ориентирован на уклонение от обнаружения EDR и антивирусными решениями, почти все защитные продукты не определяют в нем вредоносное ПО. Из-за этой особенности исследователи называют Brute Ratel «уникально опасным».

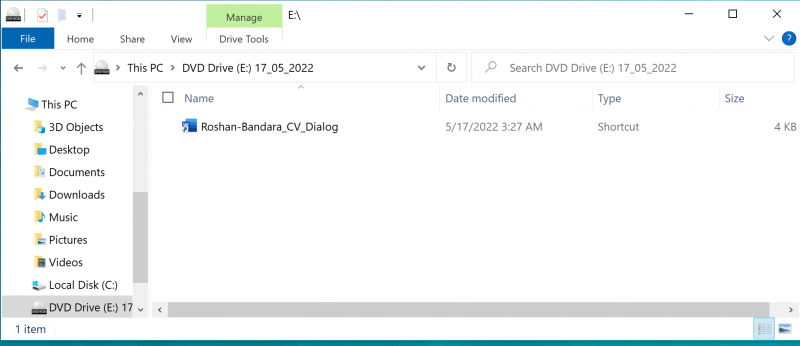

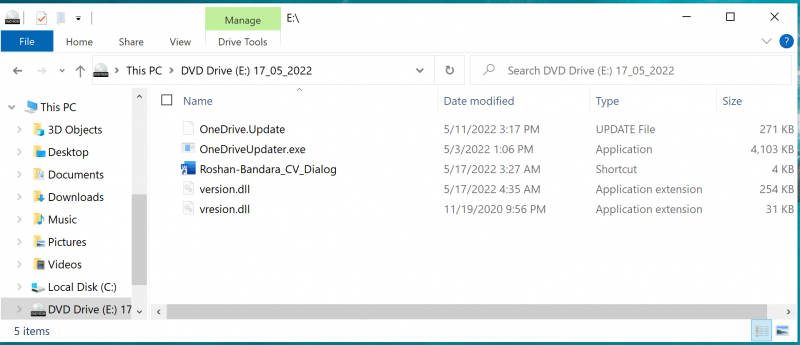

Эксперты обнаружили, что BRc4 уже использовался во время атак, предположительно связанных с русскоязычной хак-группой APT29, в ходе которых злоумышленники распространяли вредоносные ISO-образы, якобы содержащие резюме (CV). На самом деле файл резюме (Roshan-Bandara_CV_Dialog) являлся ярлыком Windows, который запускал связанный файл OneDriveUpdater.exe.

Хотя OneDriveUpdater.exe — это обычный исполняемый файл Microsoft, прилагаемый version.dll был изменен таким образом, чтобы действовать как загрузчик для «барсука» Brute Ratel, который загружался в процесс RuntimeBroker.exe. После этого злоумышленники получали удаленный доступ к скомпрометированному устройству для выполнения команд и дальнейшего продвижения по сети.

В настоящее время годовая лицензия на Brute Ratel стоит 2500 долларов США на одного пользователя, при этом клиенты должны предоставить рабочий адрес электронной почты и пройти проверку перед получением лицензии. Поскольку проверка выполняется вручную (хотя неизвестно, как именно), возникает вопрос, как злоумышленники получают лицензии? Дело в том, что отчете экспертов подчеркивалось, что упомянутый ISO-образ был создан в тот же день, когда вышла новая версия BRC4.

Читан Наяк сообщил журналистам издания Bleeping Computer, что использованную в описанных атаках лицензию слил на сторону недовольный сотрудник одного из его клиентов. Поскольку пейлоады позволяют Наяку видеть, кому они принадлежат, он утверждает, что сумел идентифицировать и отозвать лицензию.

Однако, по словам главы компании AdvIntel Виталия Кремеза (Vitali Kremez), это не единичный случай. Так, бывшие операторы вымогателя Conti тоже приобретали лицензии Brute Ratel, создавая для этих целей подставные американские компании.

«Преступники, стоявшие за вымогательскими операциями Conti, изучали несколько инструментариев для пентеста, помимо Cobalt Strike. В одном конкретном случае они получили доступ к Brute Ratel, который использовался для пост-эксплуатации в целевых атаках из загрузчика BumbleBee. Конечной целью использования Brute Ratel была пост-эксплуатационная структура для бокового перемещения и последующего шифрования сети посредством пейлоада вымогателя», — рассказал Кремез.

В своем отчете аналитики Palo Alto Unit 42 резюмируют, что Brute Ratel может представлять серьезную угрозу, которой нужно учиться противостоять:

«Мы считаем крайне важным, чтобы все поставщики систем безопасности создавали средства защиты для обнаружения BRC4, и чтобы все организации принимали проактивные меры для защиты от этого инструмента».

Комментарии (0)