С начала года почти 800 000 фишинговых писем были отправлены с использованием IPFS - «Новости»

- 10:30, 01-апр-2023

- Новости / Отступы и поля / Преимущества стилей / Изображения / Ссылки / Формы / Добавления стилей / Заработок / Самоучитель CSS / Таблицы / Текст / Линии и рамки

- Глафира

- 0

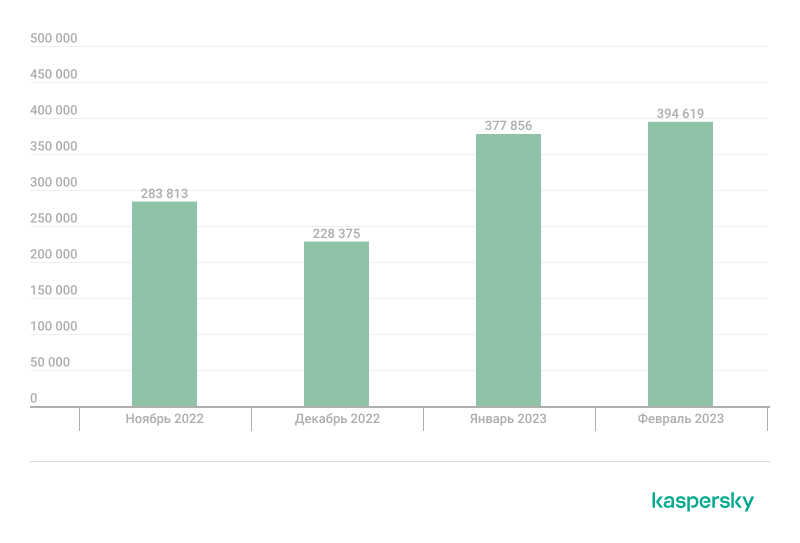

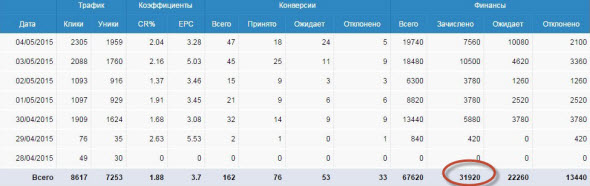

Исследователи «Лаборатории Касперского» отмечают, что фишеры стали чаще использовать в почтовых атаках Web 3.0 технологию Interplanetary File System (IPFS). За первые три месяца 2023 года в РФ уже было выявлено более 800 000 таких вредоносных писем, тогда как в последние месяцы 2022 года наблюдалось от 2000 до 15 000 фишинговых писем с IPFS-ссылками в день.

Эксперты напоминают, что IPFS представляет собой одноранговую распределенную файловую систему, позволяющая пользователям по всему миру обмениваться файлами. В отличие от централизованных систем, в IPFS используется адресация по уникальному идентификатору файла (CID, content identifier), а не по пути к нему.

CID генерируется на основе хэша файла и записывается в распределенную таблицу хэшей, где также содержится информация о том, кому принадлежит файл. Сам файл при этом находится на компьютере пользователя, «загрузившего» его в систему, и скачивается напрямую с этого компьютера. Структура IPFS в чем-то схожа с BitTorrent, который также представляет собой распределенную сеть, где обмен файлами происходит непосредственно между устройствами пользователей.

По умолчанию, чтобы «загрузить» файл в IPFS или скачать его оттуда, нужен специальный IPFS-клиент. Чтобы пользователи могли свободно просматривать файлы, содержащиеся в IPFS, не устанавливая дополнительных программ, существуют так называемые шлюзы. По сути, шлюз — это сервер с доступом к IPFS. Открыть файл через шлюз можно с помощью URL, как правило, содержащего адрес шлюза, указание на систему IPFS и CID файла. Форматы URL при этом могут быть разные, например: https://адрес_шлюза/ipfs/CID или https://CID.ipfs.адрес_шлюза.

В конце 2022 года аналитики Cisco Talos уже предупреждали о том, что злоумышленники начинают применять IPFS для размещения полезных нагрузок, инфраструктуры фишинговых наборов и облегчения прочих атак.

Теперь в «Лаборатории Касперского» пришли к похожим выводам, и сообщают, что IPFS стала чаще применяться в почтовых фишинговых атаках. По их словам, хакеры размещают HTML-файлы с фишинговой формой в IPFS и используют шлюзы в качестве прокси-серверов, чтобы жертвы могли открыть такой файл вне зависимости от наличия на их устройствах IPFS-клиента. Ссылки на доступ к файлу через шлюз атакующие вставляют в свои вредоносные письма, которые рассылают потенциальным жертвам.

Использование IPFS позволяет мошенникам экономить на хостинге фишинговых страниц. Кроме того, из IPFS нельзя удалить файл, который размещен другим пользователем или несколькими пользователями. Если кто-то хочет, чтобы файл полностью исчез из системы, он может потребовать от его владельцев, чтобы те сами его удалили, но с мошенниками такой способ вряд ли сработает.

С IPFS-фишингом пытаются бороться компании, предоставляющие IPFS-шлюзы: они регулярно удаляют ссылки на мошеннические файлы. Однако выявление и удаление ссылок на уровне шлюза не всегда происходит так же быстро, как блокировка мошеннических сайтов, облачных форм и документов. Исследователи пишут, что встречали URL-адреса IPFS-файлов, которые появились в октябре 2022 года и продолжали работать даже сейчас, в марте 2023 года.

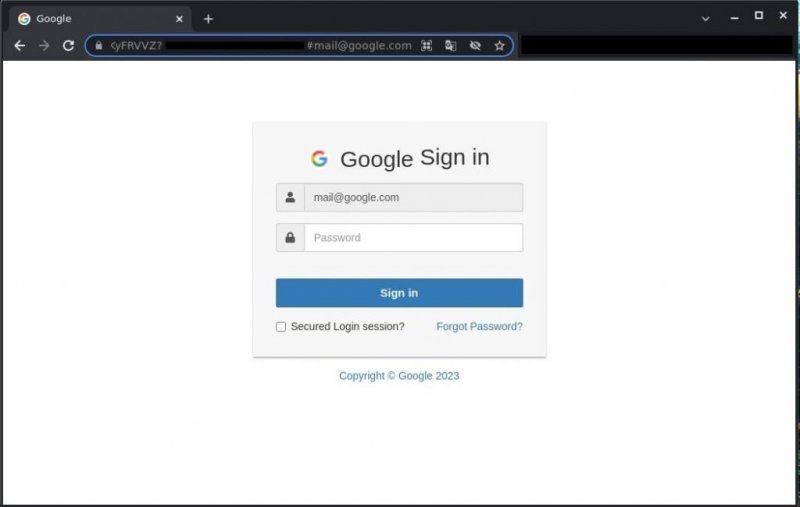

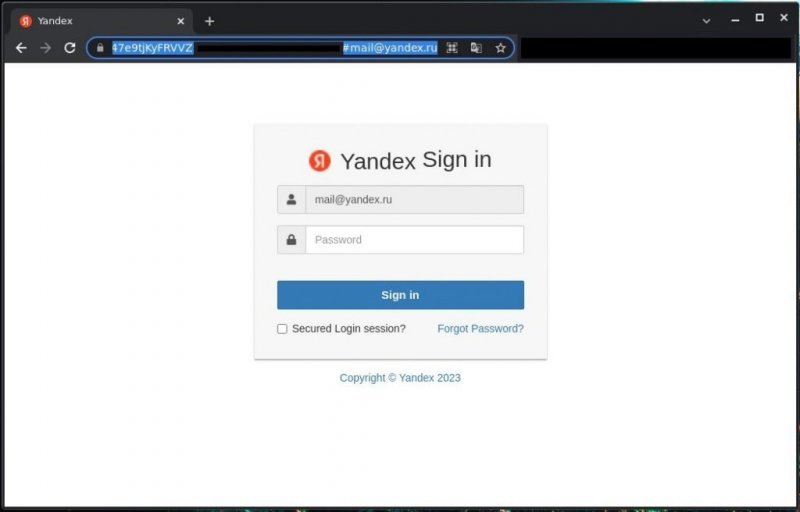

В целом фишинговые письма, содержащие IPFS-ссылки, не отличаются оригинальностью, это типичный фишинг, цель которого — получить логин и пароль от учетной записи жертвы. Немного иначе дело обстоит с HTML-страницей, которая находится по вредоносной ссылке. В параметре URL содержится электронный адрес получателя. Если его поменять, то изменится и содержимое страницы: логотип компании над фишинговой формой и электронный адрес, введенный в поле логина. Таким образом, одну ссылку можно использовать в нескольких фишинговых кампаниях, нацеленных на разных пользователей, а иногда и в нескольких десятках кампаний.

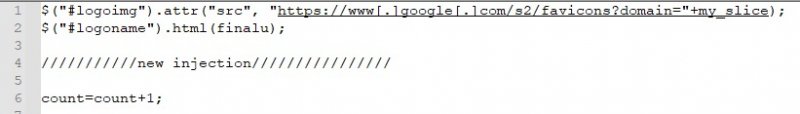

Эффект «смены логотипа» достигается с помощью простого jаvascript-кода. Этот скрипт получает домен из параметра URL страницы и подставляет его в URL ресурса Google, с которого подгружается иконка-логотип.

«Злоумышленники использовали и будут продолжать использовать передовые технологии в своих целях. В последнее время мы наблюдаем рост количества фишинговых атак через IPFS — как массовых, так и целевых. Распределенная файловая система позволяет мошенникам сэкономить на покупке домена. Плюс полностью удалить файл непросто, хотя попытки борьбы с мошенничеством на уровне шлюза IPFS есть. Хорошая новость заключается в том, что антиспам-решения обнаруживают и блокируют ссылки на фишинговые файлы в IPFS, как и любые другие фишинговые ссылки», — комментирует Роман Деденок, эксперт «Лаборатории Касперского» по анализу спама.

Комментарии (0)