Группировка ToddyCat применяет «одноразовую» малварь против правительств и телекомов - «Новости»

- 10:30, 16-окт-2023

- Новости / Изображения / Преимущества стилей / Отступы и поля / Заработок / Видео уроки

- Екатерина

- 0

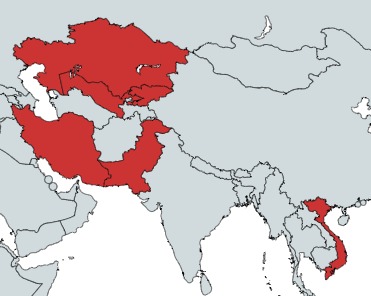

Аналитики Check Point обнаружили вредоносную кампанию, получившую название «Stayin' Alive», активную с 2021 года. Жертвы этих атак находились в Казахстане, Узбекистане, Пакистане и Вьетнаме, и в основном это были правительственные организации и поставщики телекоммуникационных услуг.

Исследователи полагают, что за этой кампанией стоит китайская хак-группа ToddyCat, которая использует против своих целей направленные фишинговые сообщения с вредоносными вложениями, таким образом распространяя загрузчики вредоносного ПО и бэкдоры.

По данным Check Point, группировка использует множество различных специальных инструментов, которые по сути являются «одноразовыми», что помогает хакерам избегать обнаружения и мешает ИБ-специалистам связать эти атаки друг с другом.

«Широкий набор кастомных инструментов, описанный в этом отчете, скорее всего, легко утилизируется. В результате они не имеют явных совпадений по коду ни с одним из известных наборов инструментов, а также друг с другом», — объясняет Check Point.

Зачастую различные образцы и варианты полезных нагрузок адаптированы к конкретным целям и их региональным особенностям, включая язык, имена файлов, темы и так далее.

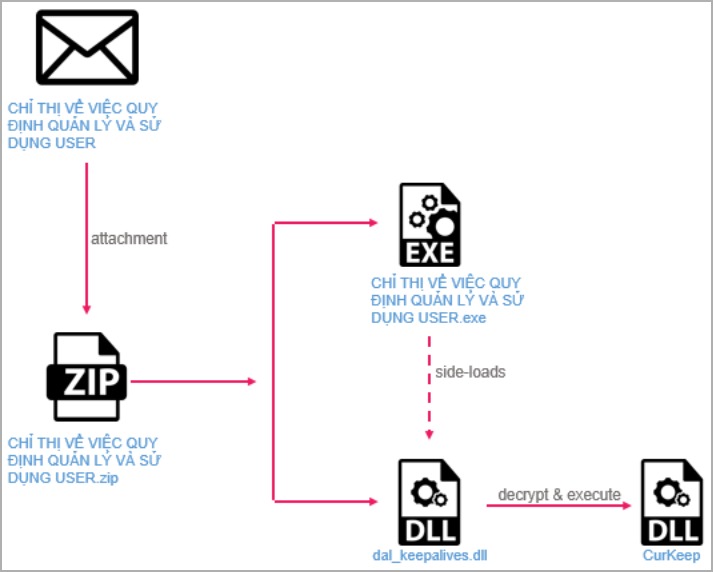

Обычно атаки ToddyCat начинаются с фишинговых писем, созданных специально для конкретных лиц в целевых организациях, которых хакеры хитростью вынуждают открыть вредоносный файл ZIP.

Этот архив содержит подписанный исполняемый файл, имя которого соответствует контексту письма, а также вредоносную DLL, которая использует уязвимость в Dante Discovery от компании Audinate (CVE-2022-23748) для загрузки в систему жертвы малвари CurKeep.

CurKeep представляет собой бэкдор размером 10 КБ, который позволяет хакерам закрепиться в системе, а также передает системную информацию на сервер злоумышленников. Получив соответствующую команду от своих операторов, этот бэкдор способен: составить список каталогов в Program Files жертвы с указанием того, какое именно ПО установлено на зараженном компьютере; выполнять команды и отправлять данные на управляющий сервер; а также выполнять различные задачи, связанные с файлами.

Помимо CurKeep хакеры используют и другие инструменты (в основном загрузчики), выполняемые с помощью аналогичных методов, посредством DLL и side-loading’а. Среди наиболее примечательных из них — загрузчики CurLu, CurCore и CurLog, каждый из которых обладает уникальными функциями и механизмами заражения.

Наиболее интересной из всех вторичных полезных нагрузок исследователи называют CurCore, поскольку он способен создавать файлы и наполнять их произвольными данными, выполнять удаленные команды, а также читать файлы и передавать данные из них в виде base64.

Также выделяется среди остальных вредоносов бэкдор StylerServ, который действует как пассивный лиснер и отслеживает трафик на пяти портах (с 60810 по 60814) на предмет определенного файла конфигурации, зашифрованного XOR (stylers.bin).

Хотя точные функции и назначение StylerServ и stylers.bin неизвестны экспертам, можно предположить, что они являются частью скрытого механизма конфигурирования для других компонентов вредоносного ПО.

Вслед за Check Point, собственный отчет об активности ToddyCat опубликовала и «Лаборатория Касперского», которая отслеживает этих злоумышленников уже несколько лет. Так, за последний год эксперты наблюдали другой кластер активности этой группировки, отличающийся от того, что фиксировали аналитики Check Point.

Этот кластер примечателен двумя вариантами атак, в которых использовались легитимные исполняемые файлы VLC, применявшиеся для загрузки малвари с использованием side-loading’а и DLL. Вредоносное ПО, использованное в этих атаках, Ninja Agent, способно управлять файлами, процессами, содержит реверс-шелл и многое другое.

Другие инструменты ToddyCat, отмеченные «Лабораторией Касперского» в отчете, включают LoFiSe (трекер и похититель файлов), Cobalt Strike, DropBox Uploader и пассивный UDP-бэкдор.

Комментарии (0)