USB-малварь распространяется с помощью новостных сайтов и медиахостингов - «Новости»

- 10:30, 05-фев-2024

- Новости / Видео уроки / Сайтостроение / Преимущества стилей / Заработок / Добавления стилей / Самоучитель CSS / Текст

- Peacock

- 0

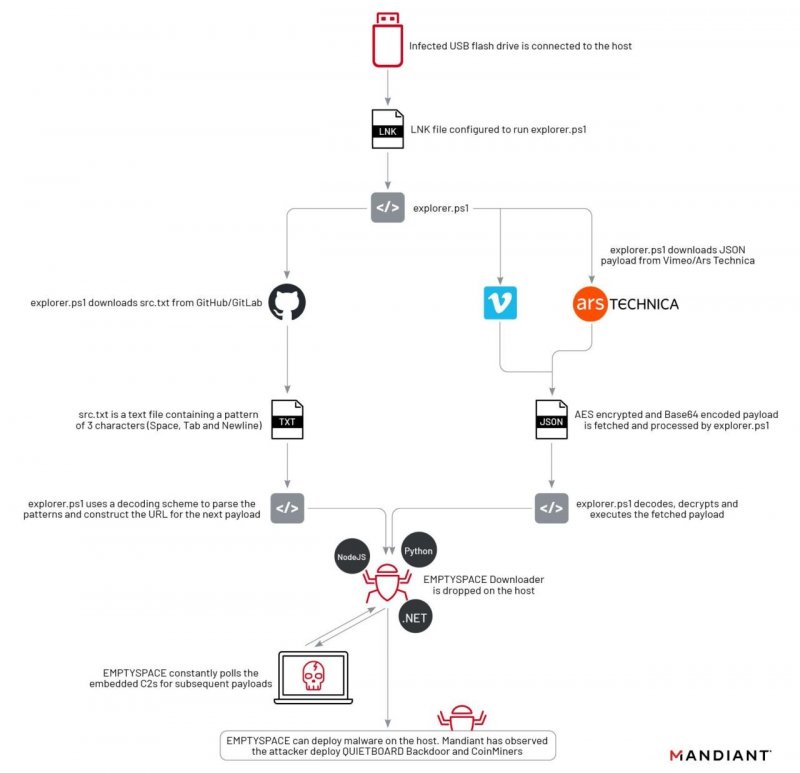

Группировка UNC4990 использует USB-устройства для первоначального заражения жертв, а затем злоупотребляет GitHub, Vimeo и Ars Technica для размещения закодированных полезных нагрузок, встроенных в якобы безобидный контент. Хакеры прячут пейлоады на виду, размещая их в профилях пользователей на форумах новостных сайтов или в описаниях видео на платформах для медиахостинга.

Общая схема атаки

Как сообщают аналитики компании Mandiant, стоящая за этой кампанией группировка UNC4990 активна как минимум с 2020 года и преимущественно атакует пользователей в Италии.

Неизвестно, как вредоносные USB-устройства изначально попадают в руки жертв, но при подключении они запускают цепочку атак. Все начинается с того, что пользователь кликает на вредоносный ярлык LNK на USB-накопителе. При запуске ярлыка выполняется PowerShell-скрипт explorer.ps1, который, в свою очередь, загружает промежуточную полезную нагрузку, которая декодирует URL-адрес, используемый для загрузки и установки загрузчика малвари EMPTYSPACE.

Связавшись с управляющим сервером, а также получив текстовый файл или к URL-адрес (на GitHub, Vimeo и Ars Technica), EMPTYSPACE загружает бэкдор под названием QUIETBOARD, а также криптовалютные майнеры, которые добывают Monero, Ethereum, Dogecoin и Bitcoin, используя ресурсы систем жертв.

Судя по кошелькам, связанным с этой кампанией, атаки уже принесли хакерам более 55 000 долларов (без учета Monero, информация о котором недоступна).

Отмечается, что UNC4990 испробовала несколько подходов к размещению промежуточных пейлоадов, закодированных с помощью Base64 и AES: сначала хакеры использовали для этого закодированные текстовые файлы на GitHub и GitLab, а затем переключились на злоупотребление Vimeo и сайтом IT-издания Ars Technica.

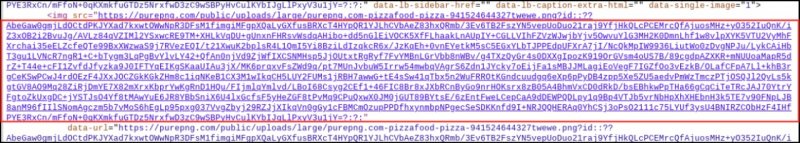

Пейлоад в профиле пользователя Ars Technica

Mandiant отмечает, что злоумышленники не эксплуатируют какие-либо уязвимости на этих сайтах, а пользуются обычными функциями, такими как страница About в профиле пользователя на Ars Technica или описанием видео на Vimeo, чтобы скрытно разместить обфусцированные полезные нагрузки, не вызывая подозрений.

Сами полезные нагрузки не несут прямой угрозы посетителям сайтов, поскольку представляют собой безобидные текстовые строки. К тому же все зафиксированные Mandiant примеры уже удалены с пострадавших платформ.

Исследователи пишут, что преимущество размещения полезных нагрузок на легитимных и авторитетных платформах заключается в том, что им доверяют системы безопасности, то есть снижается вероятность того, что пейлоады будут отмечены как подозрительные и обнаружены. Кроме того, злоумышленники пользуются преимуществами надежных CDN, а также их устойчивостью к отключениям.

Упомянутый выше QUIETBOARD представляет собой сложный многокомпонентный бэкдор, обладающий широким спектром возможностей, включая:

- выполнение команд и скриптов, полученных с управляющего сервера;

- выполнение Python-кода, полученного с управляющего сервера;

- подмена содержимого буфера обмена для кражи криптовалюты;

- заражение USB-устройств и съемных дисков для распространения малвари на другие системы;

- создание скриншотов для кражи информации;

- сбор подробной информации о системе и сети жертвы;

- определение географического положения зараженной машины.

Кроме того, QUIETBOARD устойчив к перезагрузкам и поддерживает динамическое добавление новых функций с помощью дополнительных модулей.

В заключение Mandiant отмечает, что UNC4990 любит экспериментировать со своими кампаниями, чтобы находить новые пути для атак и усовершенствовать свои методики. А USB-малварь по-прежнему представляет серьезную угрозу и является эффективным средством для распространения вредоносов.

Комментарии (0)