Малварь из Open VSX маскировалась под расширение для Cursor AI - «Новости»

- 14:30, 11-июл-2025

- Новости / Изображения / Преимущества стилей / Заработок / Добавления стилей / Вёрстка / Текст

- Ростислава

- 0

К специалистам «Лаборатории Касперского» обратился российский блокчейн-разработчик, у которого похитили криптовалюту на сумму около 500 000 долларов. Оказалось, что пользователь установил на свой компьютер зараженный пакет из Open VSX.

В отчете исследователи отмечают, что их удивил тот факт, что операционная система жертвы была установлена всего за несколько дней до инцидента. На зараженное устройство были загружены лишь самые необходимые и популярные программы. Пострадавший не понаслышке знал о киберрисках, которые возникают в ходе операций с криптовалютами, и проявлял бдительность, тщательно проверяя каждое свое действие.

Во время анализа хранящихся на диске жертвы файлов внимание экспертов привлек файл с именем extension.js. Код из этого файла запрашивал с веб-сервера angelic[.]su PowerShell-скрипт и запускал его.

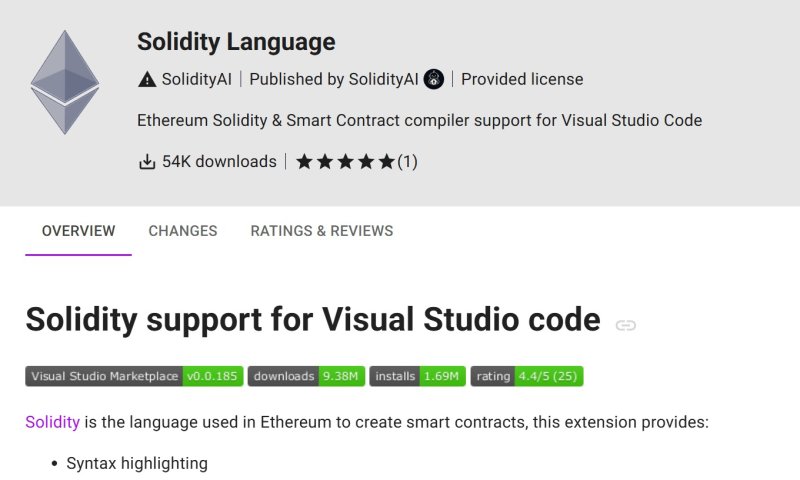

Оказалось, что extension.js представляет собой компонент расширения Solidity Language для среды разработки Cursor AI, которая основана на Visual Studio Code и предназначена для разработки кода с использованием ИИ.

Расширение содержалось в хранилище Open VSX, используемом средой Cursor AI. Оно было опубликовано около двух месяцев назад и на момент исследования было загружено 54 000 раз (хотя аналитики полагают, что число загрузок было искусственно увеличено). Согласно описанию, пакет якобы предлагает множество функций для оптимизации работы с кодом на языке для смарт-контрактов Solidity, в частности подсветку синтаксиса.

Изучив код всех версий этого расширения, эксперты пришли к выводу, что это фальшивка: ни подсветка синтаксиса, ни другие заявленные возможности не были реализованы ни в одной из версий.

Расширение не имело никакого отношения к смарт-контрактам и только скачивало и запускало вредоносный код с упомянутого выше веб-сервера. Кроме того, выяснилось, что описание вредоносного плагина было скопировано со страницы легитимного расширения, которое скачали 61 000 раз.

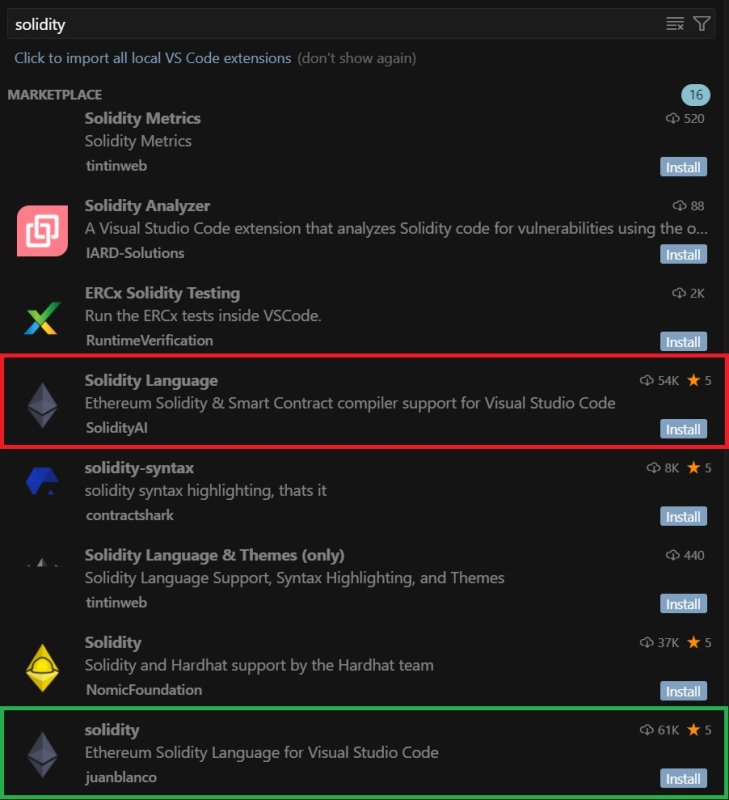

Пытаясь понять, как пострадавший попался на удочку злоумышленников, исследователи обнаружили, что он вводил в поисковую строку хранилища расширений запрос «solidity». По нему в выдачу попадали следующие результаты.

То есть вредоносное расширение расположилось на четвертом месте, а легитимное — лишь на восьмом. В результате разработчик кликнул на первое по порядку расширение с достаточно внушительным количеством скачиваний. И именно оно оказалось вредоносным.

Дело в том, что Open VSX ранжирует результаты поиска в соответствии с метрикой релевантности. При подсчете этой метрики учитывается множество факторов, включая рейтинг расширения, его новизну, количество загрузок, наличие верификации. В результате ранжирование происходит на основе совокупности факторов: например, расширение с небольшим количеством скачиваний может оказаться в топе поисковой выдачи, если этот параметр компенсируется новизной.

Именно это произошло в случае с вредоносным плагином: дата последнего обновления поддельного расширения — 15 июня 2025 года, а легитимного — 30 мая 2025 года. В итоге совокупность факторов сделала вредоносное расширение более релевантным, что позволило злоумышленникам продвинуть подделку в результатах поиска.

Установив вредоносное расширение, жертва не получила желаемую функциональность, так как синтаксис кода на Solidity остался без подсветки. Однако разработчик принял этот факт за баг, отложив его анализ на потом, и продолжил работу.

Как показало дальнейшее изучение малвари, вместе с поддельным расширением на машину пострадавшего проникла вредоносная сборка ScreenConnect. С ее помощью злоумышленники получали удаленный доступ к устройству. Затем они заразили машину опенсорсным бэкдором Quasar и стилером, который собирает данные из браузеров, почтовых клиентов и криптокошельков. В результате атакующие смогли получить доступ к криптокошелькам жертвы и вывели из них активы.

Хотя вредоносный пакет был удален из магазина расширений 2 июля 2025 года (к этому времени его обнаружили и другие исследователи), злоумышленники продолжили атаки.

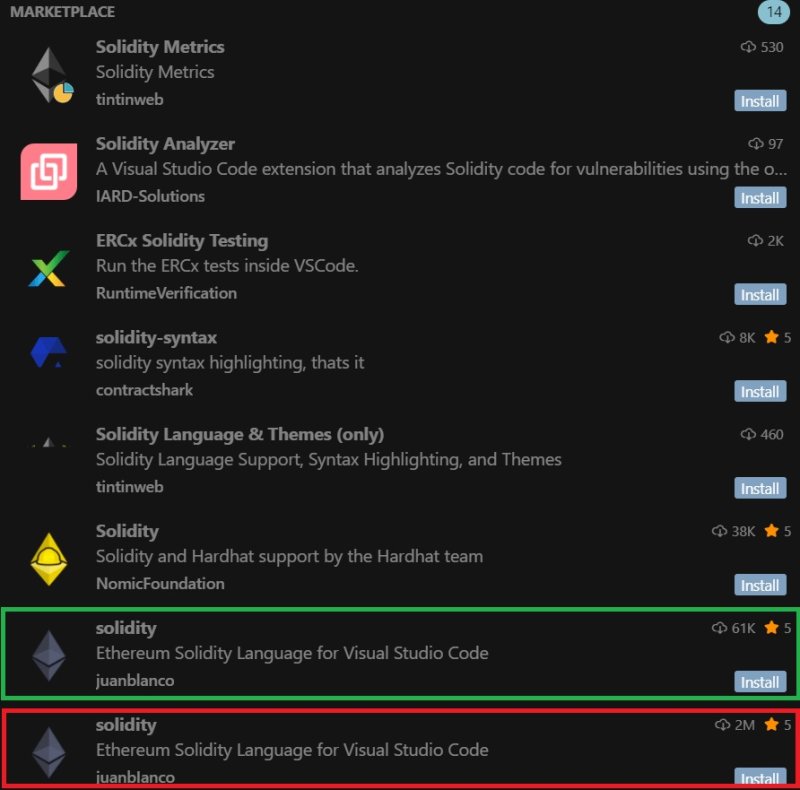

По словам экспертов, уже на следующий день хакеры опубликовали другой вредоносный пакет с названием solidity, на этот раз полностью повторяя название исходного легитимного расширения. Функциональность подделки не изменилась: плагин скачивал вредоносный PowerShell-скрипт на устройство жертвы.

Однако на этот раз атакующие решили накрутить гораздо более внушительное количество загрузок (новое расширение скачали якобы около 2 млн раз). До недавнего времени, пока этот плагин не был удален, по запросу «solidity» в среде разработки Cursor AI отображались следующие результаты.

На этот раз легитимное и вредоносное расширение расположились на соседних позициях поисковой выдачи: на 7-м и 8-м местах. При этом имена разработчиков казались идентичными, хотя легитимный пакет загрузил пользователь juanblanco, а вредоносный — juanbIanco: в шрифте, используемом в Cursor AI, буквы l и I выглядят одинаково.

Таким образом, в поисковой выдаче оказались два, на первый взгляд, одинаковых расширения: легитимное с 61 000 загрузок и вредоносное с 2 млн. Исследователи отмечают, что сделать правильный выбор в таком случае довольно трудно.

Также в отчете отмечается, что предположительно те же злоумышленники опубликовали не только вредоносные расширения Solidity, но и npm-пакет solsafe, который тоже загружал вредоносную сборку ПО ScreenConnect. Несколькими месяцами ранее они же опубликовали три дополнительных вредоносных расширения для среды разработки Visual Studio Code (solaibot, among-eth и blankebesxstnion), которые на данный момент уже удалены.

«Отличать скомпрометированные opensource-пакеты становится все сложнее. Злоумышленники используют хитроумные тактики. В ловушку попадаются даже продвинутые пользователи, которые хорошо осведомлены о возможных рисках кибербезопасности, особенно те, кто работают в области блокчейн-разработки. Мы ожидаем, что атаки на криптовладельцев продолжатся, поэтому рекомендуем не пренебрегать специальными решениями для обеспечения безопасности конфиденциальных данных и предотвращения финансовых потерь», — комментирует Георгий Кучерин, эксперт Kaspersky GReAT.

Комментарии (0)