Microsoft рассказала об уязвимости Sploitlight, затрагивающей macOS - «Новости»

- 14:30, 29-июл-2025

- Новости / Видео уроки / Заработок / Текст

- Милена

- 0

В Microsoft сообщили, что злоумышленники могли использовать недавно исправленную уязвимость обхода Transparency, Consent, and Control (TCC) для кражи конфиденциальной информации пользователей macOS, включая кешированные данные Apple Intelligence.

TCC — это защитный механизм и фреймворк в macOS, который блокирует доступ приложений к личным данным пользователей, предоставляя macOS контроль над тем, как какая информация доступна и используется приложениями на всех устройствах Apple. Именно TCC отвечает за запрос разрешений на запуск новых приложений и отображает предупреждения, если приложение пытается получить доступ к конфиденциальным данным (включая контакты, фотографии, веб-камеры и так далее).

Уязвимость, получившая идентификатор CVE-2025-31199 и обнаруженная специалистами Microsoft, была исправлена в марте 2025 года, с выходом патчей для macOS Sequoia 15.4.

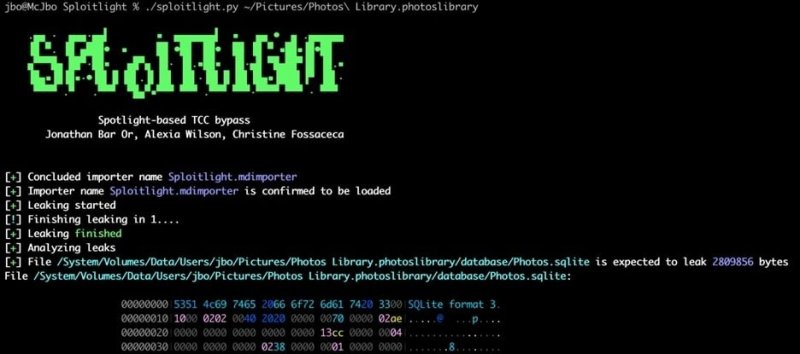

Проблема заключалась в том, что хотя Apple ограничивает доступ к TCC только приложениям с полным доступом к диску и автоматически блокирует несанкционированное выполнение кода, исследователи Microsoft обнаружили, что атакующие могут использовать привилегированный доступ плагинов Spotlight для получения доступа к конфиденциальным файлам и кражи их содержимого.

В опубликованном теперь отчете специалисты Microsoft продемонстрировали, что уязвимость (которой они дали название Sploitlight) могла использоваться для сбора данных, включая информацию Apple Intelligence и удаленную информацию о других устройствах, связанных с учетной записью iCloud.

Так, в руки злоумышленников могли попасть метаданные фотографий и видео, данные о геолокации, данные о распознавании лиц и людей, информация об активности пользователя, фотоальбомы и общие библиотеки, история поиска и предпочтения пользователя, а также удаленные фотографии и видео.

«Хотя эта проблема похожа на предыдущие обходы TCC, включая HM-Surf и powerdir, последствия этой уязвимости, которую мы назвали Sploitlight (из-за эксплуатации плагинов Spotlight), более серьезны, так как она позволяет извлекать и похищать конфиденциальную информацию, кэшируемую Apple Intelligence. Например: данные о точной геолокации, метаданные фото и видео, данные распознавания лиц, историю поиска и многое другое, — рассказали в Microsoft. — Риски усложняются и усиливаются из-за возможности удаленного связывания учетных записей iCloud. То есть злоумышленник, имеющий доступ к устройству пользователя под управлением macOS, может воспользоваться уязвимостью для получения удаленной информации о других устройствах, связанных с той же учетной записью iCloud».

Комментарии (0)