Популярные парольные менеджеры уязвимы перед кликджекингом - «Новости»

- 14:30, 28-авг-2025

- Новости / Отступы и поля / Вёрстка / Изображения / Преимущества стилей / Заработок / Формы / Самоучитель CSS / Блог для вебмастеров / Типы носителей / Сайтостроение

- Евлампия

- 0

ИБ-специалист обнаружил, что шесть популярнейших менеджеров паролей, которыми пользуются десятки миллионов людей, уязвимы перед кликджекингом, что позволяет атакующим похищать учетные данные, коды двухфакторной аутентификации и данные банковских карт.

Первым об этой проблеме рассказал независимый исследователь Марек Тот (Marek Tóth), представив доклад об уязвимостях на прошедшей недавно хакерской конференции DEF CON 33. Позже его выводы подтвердили эксперты из компании Socket, которые помогли уведомить затронутых вендоров и скоординировать публичное раскрытие информации об уязвимостях.

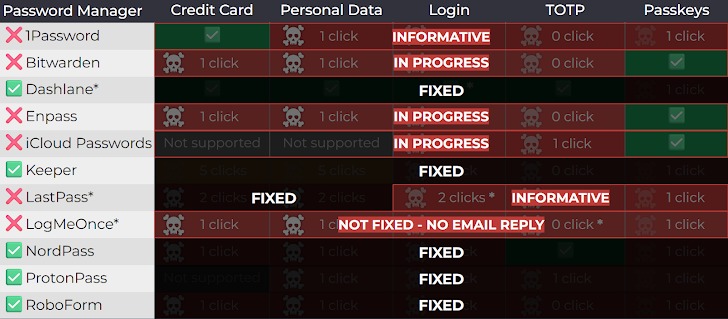

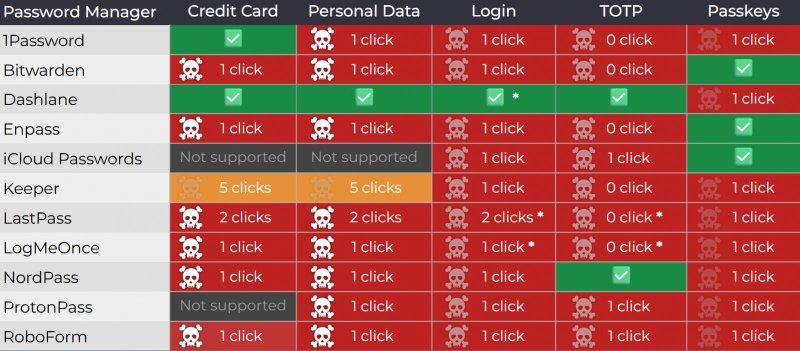

Тот протестировал свою атаку на определенных вариациях 1Password, Bitwarden, Enpass, iCloud Passwords, LastPass и LogMeOnce и обнаружил, что все браузерные версии могут допускать утечки конфиденциальных данных в определенных сценариях.

Злоумышленники могут эксплуатировать уязвимости, когда жертвы заходят на вредоносные страницы или сайты, уязвимые для XSS-атак или отравления кеша. В результате атакующие получают возможность наложить невидимые HTML-элементы поверх интерфейса менеджера паролей. Пользователь будет считать, что взаимодействует с безобидными кликабельными элементами на странице, но на самом деле он запустит автозаполнение, которое «сольет» его конфиденциальную информацию хакерам.

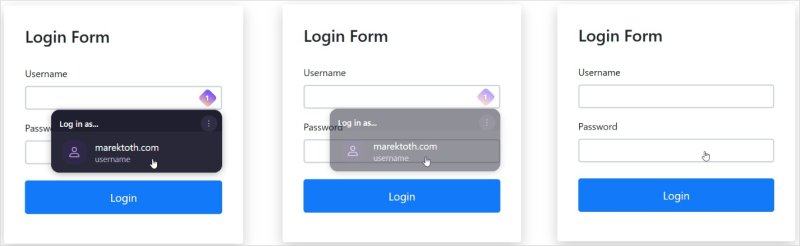

Атака строится вокруг запуска скрипта на вредоносном или скомпрометированном сайте. Этот скрипт использует настройки прозрачности, оверлеи или pointer-event, чтобы скрыть выпадающее меню автозаполнения браузерного менеджера паролей.

Одновременно с этим атакующий накладывает на страницу фальшивые и раздражающие пользователя элементы (например, баннеры о файлах cookie, всплывающие окна или CAPTCHA). Но клики по этим элементам попадают на скрытые элементы управления менеджером паролей, что приводит к заполнению форм конфиденциальной информацией.

Тот продемонстрировал несколько DOM-подтипов и вариантов эксплуатации одного и того же бага: прямая манипуляция прозрачностью DOM-элементов, манипуляция прозрачностью корневого элемента, манипуляция прозрачностью родительского элемента и частичное или полное наложение (оверлей).

Также исследователь продемонстрировал использование метода, при котором UI следует за курсором мыши, и в итоге любой клик пользователя, где бы он ни был, провоцирует автозаполнение данных. При этом Тот подчеркивал, что вредоносный скрипт может автоматически определять активный менеджер паролей в браузере жертвы, а затем адаптировать атаку под конкретную цель в режиме реального времени.

В результате исследователь протестировал 11 парольных менеджеров на уязвимость перед кликджекингом и установил, что все они уязвимы как минимум перед одним из методов атаки.

Хотя Тот уведомил всех производителей о проблемах еще в апреле 2025 года, а также предупредил их, что публичное раскрытие уязвимостей планируется на DEF CON 33, быстрой реакции не последовало.

На прошлой неделе специалисты Socket еще раз связались с разработчиками, чтобы повторно уведомить их о необходимости присвоения CVE проблемам в соответствующих продуктах.

Представители 1Password пометили отчет исследователя как «информативный», утверждая, что кликджекинг — это общая угроза, защищаться от которой, по сути, должны сами пользователи.

Разработчики LastPass также сочли отчет «информативным», а в Bitwarden признали проблемы, и хотя в компании не сочли их серьезными, исправления были внедрены в версию 2025.8.0, которая вышла на прошлой неделе.

При этом ни Тоту, ни Socket не удалось связаться с разработчиками LogMeOnce. Лишь после многочисленных публикаций в СМИ представители LogMeOnce сообщили изданию Bleeping Computer, что уже подготовили патч.

В настоящее время следующие менеджеры паролей, которые в сумме насчитывают около 40 млн пользователей, уязвимы перед атаками с использованием кликджекинга:

- 1Password 8.11.4.27

- Bitwarden 2025.7.0

- Enpass 6.11.6 (частичное исправление реализовано в версии 6.11.4.2)

- iCloud Passwords 3.1.25

- LastPass 4.146.3

- LogMeOnce 7.12.4

Патчи в свои продукты уже внедрили: Dashlane (v6.2531.1 выпущен 1 августа), NordPass, ProtonPass, RoboForm и Keeper (17.2.0 выпущен в июле). Теперь пользователям рекомендуется убедиться, что у них установлены последние доступные версии продуктов.

Представители LastPass сообщили СМИ, что уже внедрили определенные меры защиты от кликджекинга, включая попап-уведомление, которое появляется перед автозаполнением данных банковских карт и персональных данных. Также разработчики пообещали изучить способы дальнейшей защиты пользователей.

В 1Password повторили, что проблема кликджекинга не уникальна для браузерного расширения компании.

«Это давно известная техника веб-атак, которая затрагивает сайты и браузерные расширения в целом. Поскольку базовая проблема заключается в том, как браузеры рендерят веб-страницы, мы считаем, что нет всеобъемлющего технического исправления, которое браузерные расширения могут реализовать самостоятельно», — заявляют в 1Password и отмечают, что расширение уже требует подтверждения перед автозаполнением платежной информации, и в следующем релизе пользователи смогут включить аналогичные предупреждения для других типов данных.

Для защиты от подобных атак Тот и специалисты Socket рекомендуют пользователям в целом отключать функцию автозаполнения в менеджерах паролей и использовать только копирование и вставку.

Комментарии (0)