Вымогатель Akira взламывает SonicWall SSL VPN и обходит многофакторную аутентификацию - «Новости»

- 14:30, 30-сен-2025

- Новости / Преимущества стилей / Заработок / Вёрстка / Отступы и поля / Текст / Изображения

- Лукерья

- 0

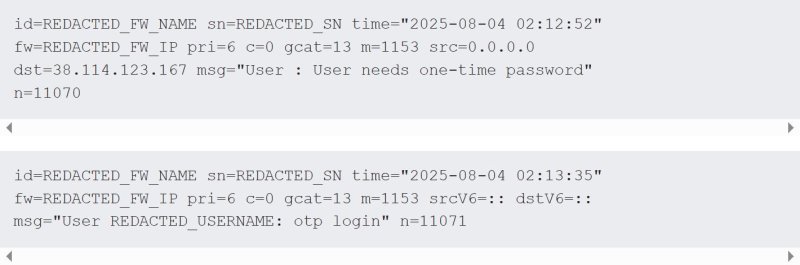

Эксперты Arctic Wolf предупреждают, что атаки вымогателя Akira на устройства SonicWall SSL VPN продолжают эволюционировать. Хакеры успешно входят в аккаунты даже при включенной многофакторной аутентификации (МФА) с одноразовыми паролями (OTP). Предполагается, что атаки могут происходить за счет ранее украденных seed-ключей OTP, хотя точный метод пока не подтвержден.

Напомним, что прошлым летом специалисты компании Arctic Wolf предупредили, что с 15 июля 2025 года они фиксируют атаки с применением вымогателя Akira, и предположили, что преступники могут использовать в этой кампании 0-day уязвимость в межсетевых экранах SonicWall 7-го поколения.

Вскоре эти выводы подтвердили специалисты компании Huntress, которые опубликовали собственный отчет, содержащий индикаторы компрометации, собранные в ходе изучения этой кампании.

Тогда эксперты рекомендовали администраторам временно отключить службы SonicWall SSL VPN из-за высокой вероятности того, что в атаках используется связанная с ними уязвимость.

Как вскоре после этого заявили представители SonicWall, операторы Akira эксплуатировали старую уязвимость. То есть пострадали пользователи, которые не следовали рекомендациям производителя для защиты от уязвимости CVE-2024-40766, связанной с возможностью получения несанкционированного доступа, которая была исправлена еще в августе 2024 года.

Хотя уязвимость была исправлена год назад, атакующие продолжили использовать учетные данные, похищенные с ранее скомпрометированных устройств, даже после установки патчей. После того как атаки связали с кражей учетных данных, SonicWall настоятельно рекомендовала администраторам сменить их, а также установить актуальную версию SonicOS.

Как теперь сообщили аналитики Arctic Wolf, кампания против межсетевых экранов SonicWall продолжается. При этом подчеркивается, что атакующие успешно входят в учетные записи даже при включенной многофакторной аутентификации с использованием одноразовых паролей.

Согласно отчету исследователей, при попытках входа выполнялось несколько OTP-проверок, за которыми следовала успешная аутентификация. Это свидетельствует о том, что злоумышленники могли получить доступ к seed-ключам одноразовых паролей или нашли альтернативный способ генерации действительных токенов.

«SonicWall связывает зафиксированные в этой кампании вредоносные входы в систему с CVE-2024-40766 — ошибкой управления доступом, выявленной год назад, — пишут в Arctic Wolf. — С этой точки зрения, учетные данные могли быть собраны с уязвимых перед проблемой CVE-2024-40766 устройств и позже использованы атакующими, даже если на этих устройствах уже были установлены патчи. Однако в рамках текущей кампании злоумышленники успешно проходят аутентификацию в аккаунтах с включенной МФА с одноразовыми паролями».

После проникновения в сеть компании хакеры действовали быстро — сканирование начиналось менее чем через 5 минут. Также злоумышленники использовали Impacket SMB-запросы на установку сессий, входили по RDP и выполняли энумерацию объектов Active Directory с помощью утилит dsquery, SharpShares и BloodHound.

Особое внимание атакующие уделяли серверам Veeam Backup & Replication. В этом случае применялся кастомный PowerShell-скрипт для извлечения и расшифровки сохраненных учетных данных MSSQL и PostgreSQL, включая секреты DPAPI.

Для обхода защитного ПО хакеры применяли тактику Bring-Your-Own-Vulnerable-Driver (BYOVD), злоупотребляя легитимным исполняемым файлом Microsoft consent.exe, посредством которого загружались вредоносные DLL и уязвимые драйверы (rwdrv.sys, churchill_driver.sys). Эти драйверы затем использовались для отключения защитных процессов.

В отчете подчеркивается, что некоторые из атак затронули устройства под управлением SonicOS 7.3.0 — рекомендуемой версии, которую SonicWall настоятельно советует установить для снижения риска атак с использованием учетных данных.

Исследователи пишут, что пока неясно, как именно операторы вымогательского ПО обходят многофакторную аутентификацию, но отдельный отчет специалистов Google Threat Intelligence Group (GTIG) в июле описывал аналогичное злоупотребление VPN-сервисами SonicWall.

В рамках той кампании группировка UNC6148 развернула руткит OVERSTEP на устройствах серии SMA 100, используя, как предполагается, украденные ранее seed-ключи OTP, что позволило хакерам сохранить доступ даже после установки обновлений.

В Google полагали, что злоумышленники использовали seed-ключи, похищенные во время других 0-day атак. Однако в компании не уточнили, какая именно уязвимость (CVE) использовалась злоумышленниками.

Комментарии (0)