Новый Android-троян Sturnus ворует сообщения из Signal, WhatsApp и Telegram - «Новости»

- 14:30, 21-ноя-2025

- Новости / Изображения / Самоучитель CSS / Преимущества стилей / Текст / Отступы и поля

- Леокадия

- 0

Специалисты ThreatFabric обнаружили новый банковский троян Sturnus. Малварь умеет перехватывать сообщения из мессенджеров со сквозным шифрованием (Signal, WhatsApp, Telegram) и получать полный контроль над устройствами посредством VNC.

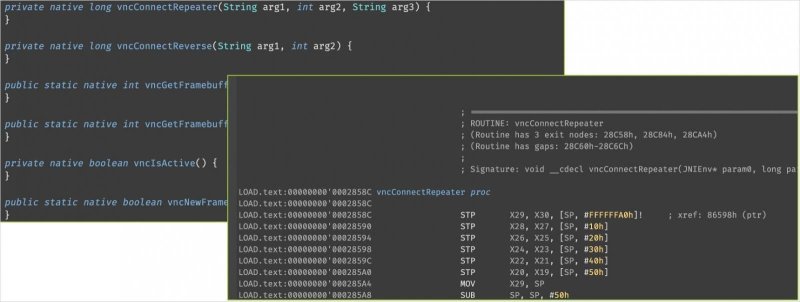

Исследователи рассказывают, что Sturnus использует продвинутую схему связи с управляющими серверами: комбинацию открытого текста, RSA и AES-шифрования. После установки малварь подключается к командному серверу, регистрирует там жертву и создает два канала связи — зашифрованный HTTPS для команд и эксфильтрации данных, а также AES-зашифрованный WebSocket для VNC-операций в режиме реального времени.

Как правило, заражение Sturnus начинается с загрузки вредоносного APK, замаскированного под Google Chrome (com.klivkfbky.izaybebnx) или Preemix Box (com.uvxuthoq.noscjahae). Точный способ распространения вредоноса пока неизвестен, но исследователи предполагают, что злоумышленники используют вредоносную рекламу или личные сообщения в мессенджерах.

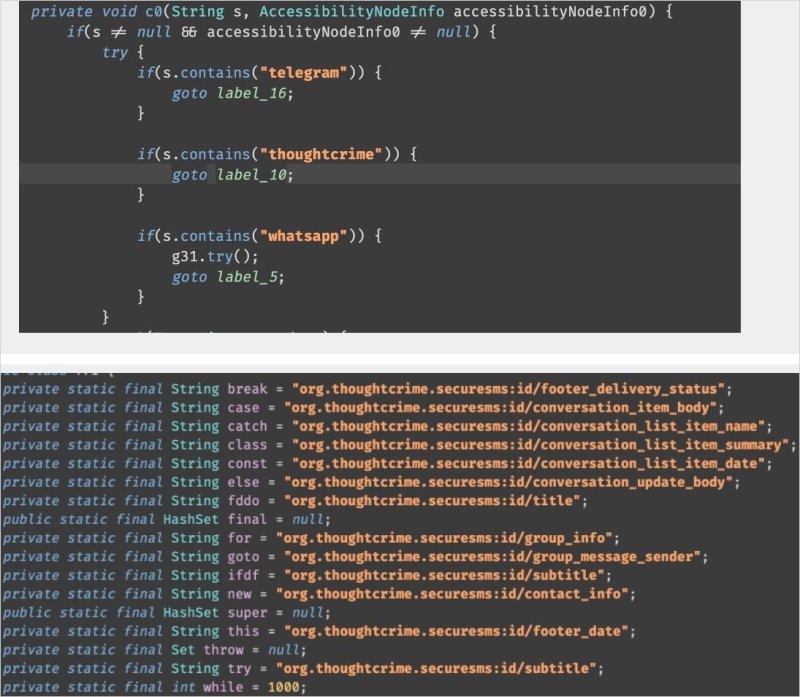

Сообщения в мессенджерах троян перехватывает не на этапе передачи, а уже после расшифровки. По сути, малварь попросту читает контент прямо с экрана зараженного устройства. Для этого Sturnus злоупотребляет Accessibility Service, получая доступ ко всему, что отображается на экране: контактам, чатам, входящим и исходящим сообщениям.

«Это позволяет полностью обойти сквозное шифрование, получая доступ к сообщениям после их расшифровки легитимным приложением, что дает атакующим прямой доступ к якобы приватным разговорам», — отмечают исследователи.

Помимо чтения сообщений, Sturnus запрашивает права администратора в Android, что позволяет ему отслеживать изменения паролей, удаленно блокировать устройство и уклоняться от удаления. Если не отозвать права администратора у малвари вручную, деинсталляция и удаление через ADB будут заблокированы.

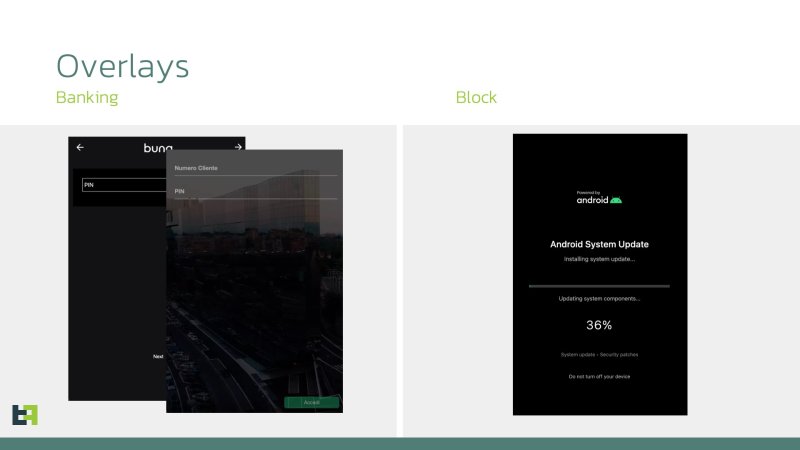

При помощи VNC атакующие могут имитировать нажатия, вводить текст, скроллить и осуществлять навигацию. Так, в нужный момент они включают черный оверлей и выполняют скрытые действия: переводят деньги из банковских приложений, подтверждают диалоги, одобряют многофакторную аутентификацию, меняют настройки или устанавливают дополнительные приложения.

В основном Sturnus нацелен на кражу средств со счетов в европейских финансовых организациях, и для этого используются региональные шаблоны оверлеев. Сообщается, что в настоящее время банкер в основном атакует пользователей в Южной и Центральной Европе. Так как масштаб атак пока невелик, исследователи полагают, что хакеры проводят тестирование перед более крупными кампаниями.

![Домен Perl[.]com захвачен и связан с малварью - «Новости»](/uploads/posts/2021-02/domen-perlcom-zahvachen-i-svjazan-s-malvarju-novosti-1.jpg)

Комментарии (0)