Из Chrome Web Store удалили расширения, установленные 75 млн раз - «Новости»

- 10:30, 04-июн-2023

- Изображения / Новости / Добавления стилей / Сайтостроение / Отступы и поля / Справочник CSS / Статьи об афоризмах / Ссылки / Самоучитель CSS / Вёрстка / Заработок

- Timmons

- 0

Компания Google удалила из Chrome Web Store 32 вредоносных расширения, которые могли подменять результаты поиска, распространять спам и нежелательную рекламу. В общей сложности они были загружены 75 000 000 раз.

Исходно эту малварь обнаружил ИБ-исследователь Владимир Палант (Wladimir Palant), который рассказывал в блоге, что все расширения действительно выполняли заявленную в описании функциональность, чтобы пользователи не догадывались об их вредоносном поведении. Малварь же скрывалась в обфусцированном коде, который использовался доставки полезной нагрузки и был настроен на активацию через 24 часа после установки расширения.

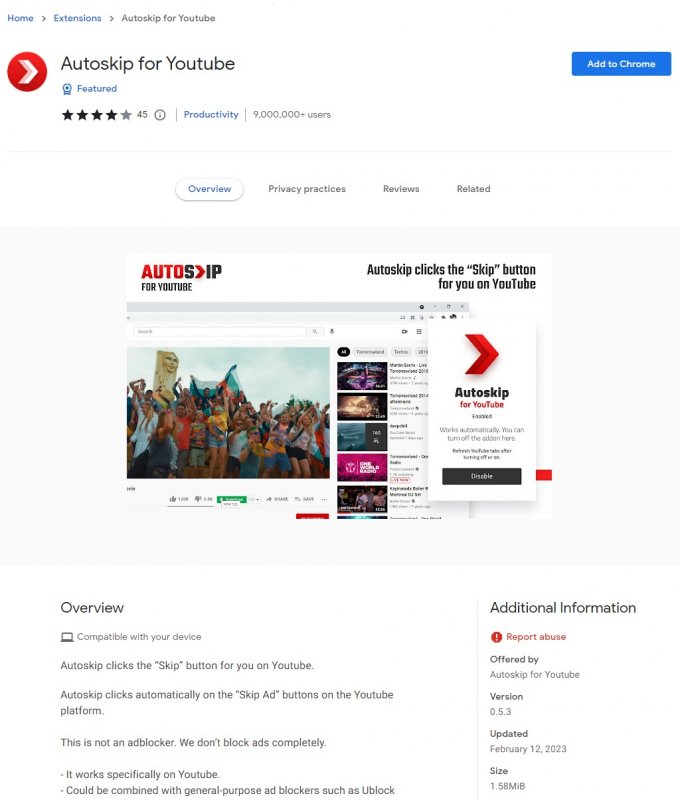

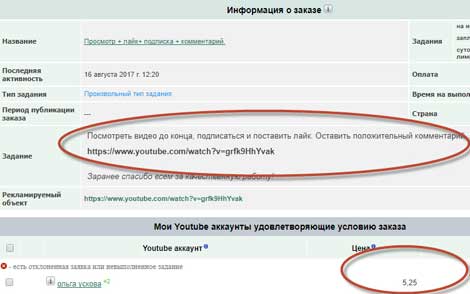

Один из вредоносов в Chrome Web Store

В своей статье в середине мая Палант анализировал расширение PDF Toolbox (2 млн загрузок) из Chrome Web Store, которое содержало код, замаскированный под законную оболочку API. Этот код позволял домену serasearchtop[.]com внедрять произвольный код jаvascript на любой сайт, который посещал пользователь.

Возможные сценарии злоупотреблений варьировались от внедрения рекламы на сайты до кражи конфиденциальной информации. Однако никакой вредоносной активности Палант не выявил, поэтому предназначение кода оставалось неясным.

На днях исследователь опубликовал продолжение этой истории, так как обнаружил тот же подозрительный код еще в 18 расширениях из Chrome Web Store, которые были суммарно загружены порядка 55 млн раз. Некоторые из этих расширений:

- Autoskip for Youtube – 9 миллионов активных пользователей;

- Soundboost – 6.9 миллиона активных пользователей;

- Crystal Ad block – 6.8 миллиона активных пользователей;

- Brisk VPN – 5.6 миллиона активных пользователей;

- Clipboard Helper – 3.5 миллиона активных пользователей;

- Maxi Refresher – 3.5 миллионов активных пользователей.

Продолжая расследование, Палант выявил два варианта вредоносного кода: один маскировался под API браузера Mozilla WebExtension Polyfill, а другой выдавал себя за библиотеку Day.js. В обеих версиях использовался один и тот же механизм внедрения jаvascript с использованием serasearchtop[.]com.

Хотя исследователь не нашел явно вредоносной активности, он отметил многочисленные пользовательские отзывы в Chrome Web Store, где люди жаловались, что расширения выполняли редиректы и подменяли результаты поиска.

В итоге на эту проблему обратили внимание эксперты компании Avast. В своем отчете специалисты пишут, что уведомили о расширениях представителей Google (сначала подтвердив их вредоносный характер), и расширили список малвари до 32 расширений. Полный список доступен в отчете компании, и подчеркивается, что расширения суммарно набрали более 75 млн установок.

Avast сообщает, что, хотя расширения выглядели безвредными, на самом деле они представляли собой рекламное ПО, которое действительно подменяло результаты поиска, отображая проплаченные и рекламные ссылки, а иногда даже ссылки для распространения малвари.

Представители Google заявили, что в настоящее время все расширения, обнаруженные экспертами, уже удалены из Chrome Web Store.

Комментарии (0)