Clop атакует пользователей Oracle E-Business Suite с помощью 0-day уязвимости - «Новости»

- 14:30, 10-окт-2025

- Изображения / Отступы и поля / Новости / Добавления стилей / Преимущества стилей / Вёрстка / Самоучитель CSS / Заработок

- Агнесса

- 0

На прошлой неделе компания Oracle предупредила клиентов о критической 0-day уязвимости в E-Business Suite (CVE-2025-61882), которая позволяет удаленно выполнять произвольный код без аутентификации. Как стало известно теперь, хак-группа Clop активно применяет эту уязвимость в атаках с августа 2025 года.

0-day под атаками

Уязвимость была обнаружена в компоненте Oracle Concurrent Processing пакета Oracle E-Business Suite (модуль BI Publisher Integration) и получила оценку 9,8 балла по шкале CVSS. Настолько высокий балл связан с отсутствием необходимости аутентификации и простотой эксплуатации проблемы.

Представители Oracle сообщили, что 0-day затрагивает версии Oracle E-Business Suite 12.2.3–12.2.14, и выпустили экстренное обновление. При этом в компании подчеркивали, что перед установкой патча клиентам необходимо предварительно применить Critical Patch Update от октября 2023 года.

Поскольку для уязвимости существовал публичный PoC-эксплоит, и она уже использовалась в атаках, администраторам Oracle рекомендовалось установить обновление как можно скорее.

Как сообщил главный технический директор ИБ-компании Mandiant Чарльз Кармакал (Charles Carmakal), проблема CVE-2025-61882 и ряд других багов, закрытых в июльском обновлении, использовались хакерской группировкой Clop для кражи данных с серверов Oracle E-Business Suite еще в августе 2025 года.

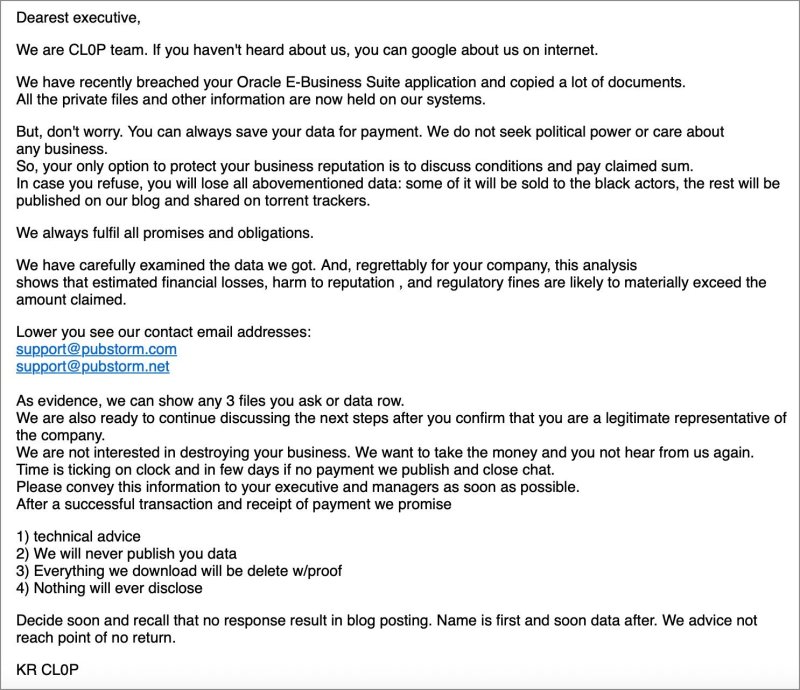

Кроме того, еще до выхода патча эксперты Mandiant и Google Threat Intelligence Group (GTIG) предупреждали, что отслеживают новую вредоносную кампанию, связанную с Oracle E-Business Suite. Тогда сразу нескольким неназванным компаниям пришли письма от злоумышленников. В этих посланиях представители Clop сообщали, что похитили данные из Oracle E-Business Suite и требовали выкуп, угрожая в противном случае опубликовать украденную информацию.

Аналитики компании CrowdStrike подтверждают, что впервые заметили атаки Clop на CVE-2025-61882 в начале августа текущего года. По данным исследователей, в атаках могли участвовать и другие группы.

«CrowdStrike Intelligence с умеренной степенью уверенности полагает, что GRACEFUL SPIDER, вероятно, вовлечена в эту кампанию. Мы не можем исключить возможность того, что CVE-2025-61882 эксплуатируют несколько групп злоумышленников. Первая известная эксплуатация произошла 9 августа 2025 года, однако расследования продолжаются, и эта дата может измениться», — говорят специалисты.

Эксплоит

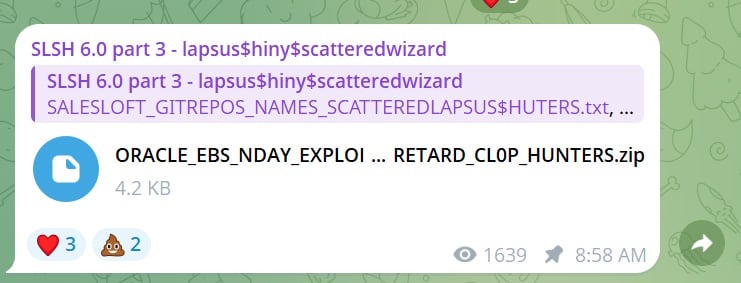

Как отмечает издание Bleeping Computer, хотя за кражей данных и эксплуатацией 0-day стоит группировка Clop, информация об этой уязвимости впервые была опубликована группировкой Scattered Lapsus$ Hunters (объединение участников хак-групп Scattered Spider, LAPSUS$ и Shiny Hunters), которая выложила в Telegram два файла с упоминанием Clop.

Один из них (GIFT_FROM_CL0P.7z) содержал исходный код Oracle, предположительно связанный с support.oracle.com. Позже Scattered Lapsus$ Hunters заявили, что этот код был украден во время взлома Oracle Cloud в феврале 2025 года.

Второй файл (ORACLE_EBS_NDAY_EXPLOIT_POC_SCATTERED_LAPSUS_RETARD_CL0P_HUNTERS.zip), предположительно содержал сам эксплоит для Oracle E-Business Suite, использованный Clop. Архив содержал инструкцию readme.md и два Python-скрипта — exp.py и server.py. Эти скрипты применяются для эксплуатации уязвимых установок Oracle E-Business Suite: либо выполняют произвольную команду, либо открывают реверс-шелл, соединяясь с серверами злоумышленников.

Пока неясно, как Scattered Lapsus$ Hunters получили доступ к эксплоиту, и как они связаны с Clop. Сами хакеры утверждают, что один из людей, с кем они делились эксплоитом, мог передать или продать его Clop.

«Это был мой эксплоит, как в случае с SAP, который потом украли CCP. Меня расстроило, что еще один мой эксплоит используется другой группой неудачным способом, поэтому мы его слили. Никаких претензий к Clop», — заявил участник группировки.

Как выяснили исследователи компании watchTowr Labs, отреверсившие эксплоит, слитый в сеть Scattered Lapsus$ Hunters и датированный маем 2025 года, на самом деле CVE-2025-61882 представляет собой цепочку уязвимостей, позволяющих злоумышленникам добиться удаленного выполнения кода без аутентификации с помощью всего одного HTTP-запроса.

Комментарии (0)