Хакеры ошиблись, и Google проиндексировал ворованные учетные данные - «Новости»

- 00:00, 22-янв-2021

- Новости / Отступы и поля / Изображения / Заработок / Формы / Преимущества стилей

- Алла

- 0

Аналитики компаний Check Point и Otorio обнаружили, что неназванная хак-группа случайно оставила ворованные учетные данные в открытом доступе, где их в итоге проиндексировал Google.

Фишинговая кампания, за которой стоит неназванная хак-группа, активна уже более шести месяцев и использует десятки доменов, на которых размещаются фишинговые страницы. Эти страницы регулярно получают обновления, чтобы мошеннические запросы на вход в Microsoft Office 365 выглядели наиболее реалистично. Невзирая на кажущуюся простоту, эта кампания успешно обошла многие защитные фильтры, и в результате хакеры собрали не менее 1000 логинов и паролей от корпоративных акканутов Office 365.

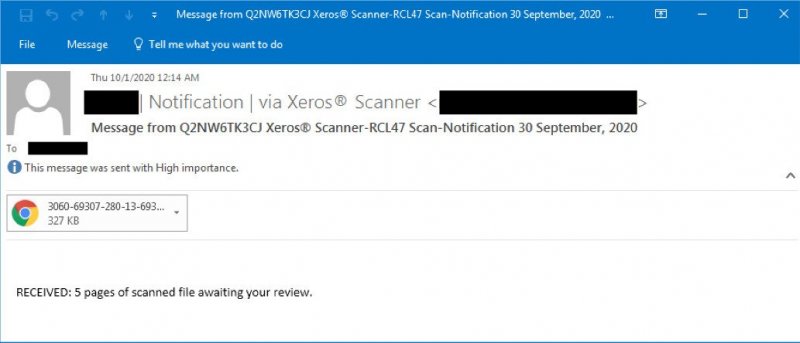

Схема была проста: хакеры рассылались потенциальным жертвам фишинговые письма, якобы от устройств Xerox, которые уведомляли о сканировании документа в формате HTML.

Если открыть такое вложения, можно увидеть лишь размытое изображение с наложенной на него поддельной формой входа в Microsoft Office 365. Причем поле имени пользователя уже заполнено адресом электронной почты жертвы.

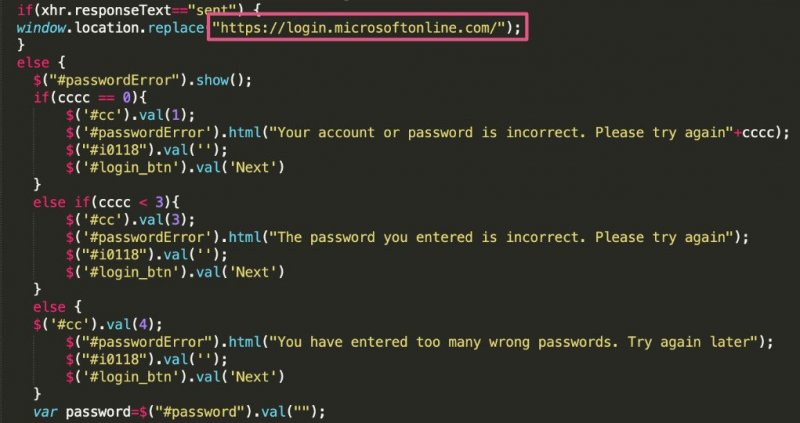

Когда пользователь попадался на удочку мошенников, jаvascript, работающий в фоновом режиме, проверял действительность его учетных данных, отправлял информацию на сервер хакеров, а затем перенаправлял пользователя на настоящую страницу входа в Office 365.

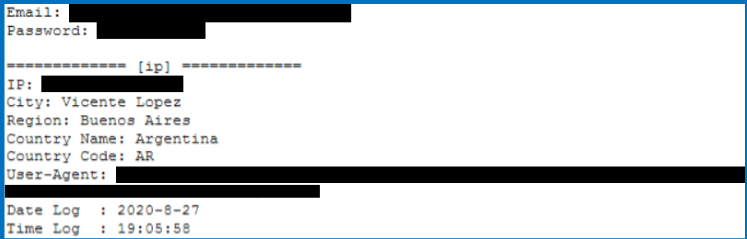

Злоумышленники прокололись лишь с хранением ворованных данных. Дело в том, что хакеры переправляли собранную информацию на домены, специально зарегистрированные для этой задачи. Однако учетные данные помещались в общедоступный файл, который в итоге проиндексировал Google. В результате поиск по украденным email-адресам или паролям возвращал результаты, как на скриншоте ниже.

Также отмечается, что хакеры взламывали чужие серверы WordPress, где размещали вредоносные PHP-страницы для своих жертв.

«Злоумышленники обычно предпочитают использовать скомпрометированные серверы вместо собственной инфраструктуры из-за хорошей репутации существующих сайтов», — поясняют исследователи.

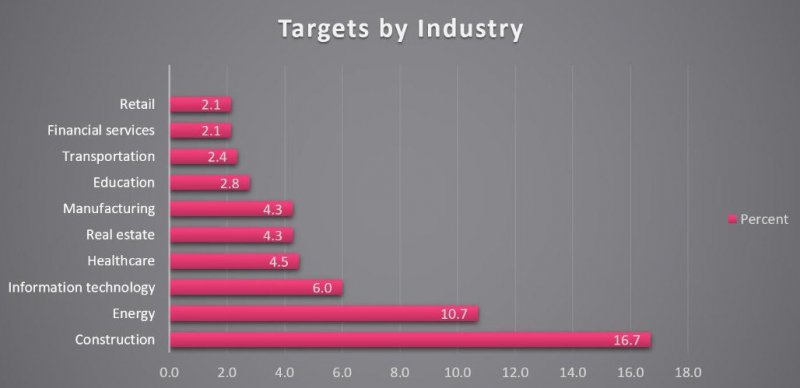

Изучив около 500 записей, исследователи определили, что жертвами фишинговых атак этой группировки чаще всего становились компании в строительном, энергетическом и ИТ-секторах.

Комментарии (0)