Малварь Webrat маскируется под эксплоиты и распространяется через GitHub - «Новости»

- 14:30, 27-дек-2025

- Преимущества стилей / Новости / Изображения / Текст / Видео уроки / Ссылки / Вёрстка / Отступы и поля / Заработок / Добавления стилей

- Kennedy

- 0

Весной 2025 года ИБ-исследователи обнаружили троян Webrat, который распространялся под видом читов для Rust, Counter-Strike и Roblox, а также пиратских сборок софта. Как сообщает «Лаборатория Касперского», в сентябре операторы малвари расширили охват: теперь они атакуют студентов и начинающих ИБ-специалистов, маскируя свой вредонос под эксплоиты для свежих уязвимостей.

Эксперты обнаружили новую кампанию по распространению Webrat через репозитории GitHub. Злоумышленники используют в качестве приманки резонансные уязвимости из свежих бюллетеней — например, CVE-2025-59295 (8,8 балла по шкале CVSS), CVE-2025-10294 (9,8 балла) и CVE-2025-59230 (7,8 балла). Для некоторых из них действительно существуют работающие PoC-эксплоиты, а других — нет.

Отмечается, что это не первый подобный случай. В прошлом году хакеры аналогичным образом эксплуатировали резонансную уязвимость RegreSSHion, для которой на тот момент еще не было публичных эксплоитов.

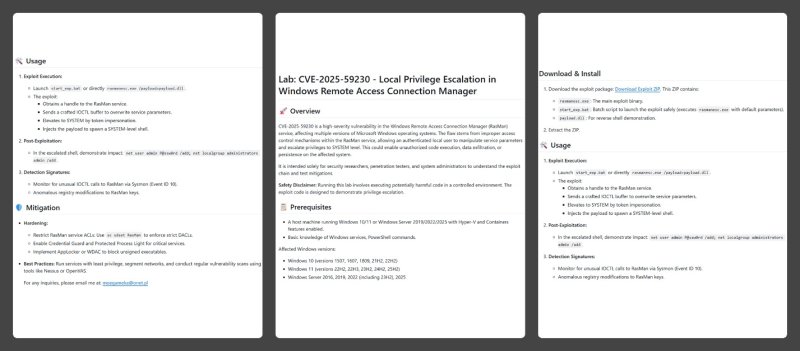

Исследователи сообщают, что все вредоносные репозитории выглядят легитимными. В описании — детальная информация об уязвимости, включая обзор, характеристики уязвимой системы, инструкции по установке и использованию эксплоита, а также рекомендации по защите. Структура текста типична для отчетов, сгенерированных нейросетями — похожие формулировки, одинаковые советы по снижению рисков.

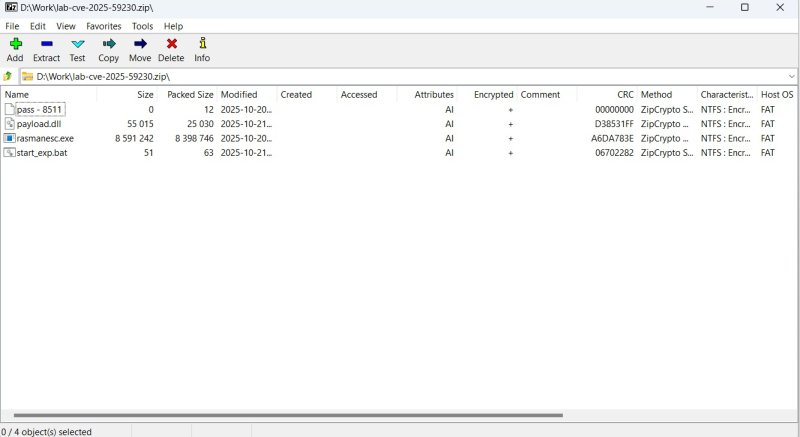

В разделе описания есть ссылка «Download Exploit ZIP», которая ведет на запароленный архив в том же репозитории. Пароль спрятан в имени одного из файлов внутри архива. Архив содержит четыре файла:

- pass – 8511 — пустой файл с паролем в имени;

- dll — приманка, поврежденный PE-файл без функциональности;

- exe (имя может меняться) — основной вредоносный компонент, который повышает привилегии до уровня администратора, отключает Windows Defender и загружает с удалённого сервера финальный пейлоад — Webrat;

- bat — скрипт с командой start rasmanesc.exe, повышающий вероятность запуска малвари.

Webrat представляет собой бэкдор с широкими возможностями. Помимо удаленного управления зараженной системой, он похищает данные криптовалютных кошельков, аккаунтов Telegram, Discord и Steam. Также малварь способна записывать экран зараженного устройства, вести слежку за жертвой через веб-камеру и микрофон, перехватывать нажатия клавиш.

По словам аналитиков, опытный специалист без труда распознает угрозу: Webrat хорошо задокументирован, а текущая версия малвари не отличается от предыдущих. Кроме того, грамотный исследователь анализирует эксплоиты в изолированной среде — виртуалке или песочнице, без доступа к реальным данным, камере и микрофону. Поэтому новые атаки явно рассчитаны на неопытных пользователей, которые запускают код напрямую на рабочей машине, игнорируя базовые меры предосторожности.

Комментарии (0)