Ботнет Dark Mirai эксплуатирует RCE-уязвимость в роутерах TP-Link - «Новости»

- 10:30, 11-дек-2021

- Новости / Преимущества стилей / Добавления стилей / Отступы и поля / Текст / Интернет и связь / Формы / Изображения

- Gustman

- 0

По данным экспертов Fortinet, операторы ботнета Dark Mirai (он же Manga или Dark.IoT) активно злоупотребляют недавно обнаруженной уязвимостью в маршрутизаторах TP-Link.

Атаки начались около двух недель назад и эксплуатируют уязвимость CVE-2021-41653, обнаруженную в ноябре текущего года венгерским исследователем Матеком Камилло, который также обнародовал PoC-эксплоит.

По данным Fortinet, операторы Dark Mirai используют пароли по умолчанию для доступа к устройствам, а затем атакуют ошибку, найденную Камилло, чтобы получить полный контроль над непропатченными маршрутизаторами TP-Link TL-WR840N. Нужно отметить, что разработчики TP-Link уже исправили эту ошибку с релизом прошивки TL-WR840N (EU) _V5_211109 12 ноября 2021 года, однако многие пользователи до сих пор не установили обновление.

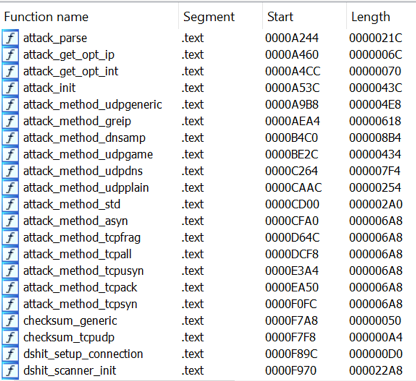

По сути, операторы Dark Mirai используют CVE-2021-41653, чтобы заставить устройства загружать и выполнять вредоносный скрипт tshit.sh, который, в свою очередь, загружает основные бинарники пейлоадов с помощью двух запросов. Так как хакерам все равно нужно пройти аутентификацию, чтобы эксплоит сработал, как уже было сказано выше, в ход идут пароли по умолчанию.

Захватив устройство, малварь блокирует подключения к часто используемым портам, чтобы другие ботнеты не попытались захватить роутер. Затем Dark Mirai ожидает команд от своего управляющего сервера и может приступать к выполнению той или иной формы DDoS-атак.

Fortinet заявляет, что оператор Dark Mirai — один из самых активных разработчиков ботнетов на сегодняшний день. С февраля текущего года, когда ботнет был впервые обнаружен, он постоянно берет на вооружение недавно обнаруженные уязвимости, как только подробности об этих багах появляются в сети. К примеру, ранее в 2021 году Dark Mirai уже атаковал маршрутизаторы, использующие прошивки на базе Arcadyan, а также Realtek SDK. Причем эти уязвимости использовались спустя всего несколько дней после обнаружения.

Согласно информации Juniper Labs и Palo Alto Networks, другие атаки ботнета были нацелены на маршрутизаторы Cisco, Tenda, DLink и MicroFocus и устройства SonicWall, Netis и Yealink.

Как и все ботнеты, построенные на базе Mirai, Dark Mirai способен осуществлять DDoS-атаки, а также использовать зараженные системы в качестве прокси для ретрансляции вредоносного трафика.

Комментарии (0)