Рекомендации по безопасности MITRE раскрывали данные уязвимых систем - «Новости»

- 10:30, 08-июл-2022

- Новости / Ссылки / Преимущества стилей / Сайтостроение / Изображения / Цвет / Линии и рамки / Отступы и поля / Вёрстка / Текст

- Andrews

- 0

Рекомендации по безопасности, которые специалисты MITRE публикуют для различных CVE, содержали ссылки на консоли удаленного администрирования для ряда уязвимых устройств. Ошибку, существовавшую с апреля текущего года, случайно заметили пользователи.

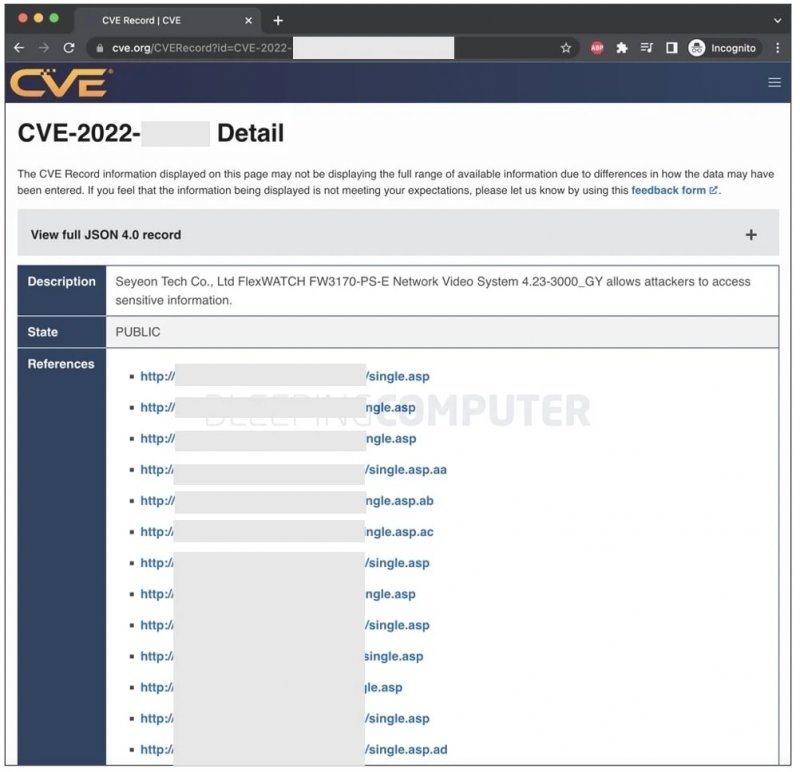

Журналисты издания Bleeping Computer сообщают, что о проблеме им сообщил один из читателей, который очень удивился, обнаружив в бюллетене CVE несколько ссылок на уязвимые системы, перечисленные в разделе «references». Обычно в этом разделе приводятся ссылки на первоисточники (отчет, сообщение в блоге, демонстрация PoC), где рассказывается об уязвимости. Порой в бюллетени безопасности действительно включают ссылки, подтверждающие наличие уязвимости, но обычно они ведут к PoC или описаниям, объясняющим проблему, но не указывают на уязвимые системы.

Журналисты провели собственное расследование и попытались понять, как эта проблема вообще могла возникнуть. Они рассказываю, что неназванная уязвимость раскрытия данных, обнаруженная в апреле, содержала ссылки на дюжину активных IoT-устройств, уязвимых перед описанным багом.

Отмечается, что многие полагаются на данные MITER и NVD/NIST для получения информации об уязвимостях, а значит, ссылки на уязвимые девайсы распространились по множеству открытых источников, вендоров, провайдеров CVE и так далее.

Интересно, что представители MITRE не поняли, в чем состоит проблема и спросили у журналистов: «почему эти сайты не должны быть включены в рекомендации [по безопасности]?». В организации отметили, что в прошлом MITRE «часто перечисляла URL-адреса или другие узлы, которые могут быть уязвимы» в аналогичных CVE-бюллетенях.

Столь странный ответ MITRE побудил Bleeping Computer связаться с экспертами по безопасности. Известный ИБ-исследователь и аналитик CERT/CC Уилл Дорманн сообщил, что произошедшее «ненормально и очень ПЛОХО».

«Неуважительно по отношению к пострадавшим сторонам перечислять активные уязвимые экземпляры в бюллетене CVE», — говорит Дорманн.

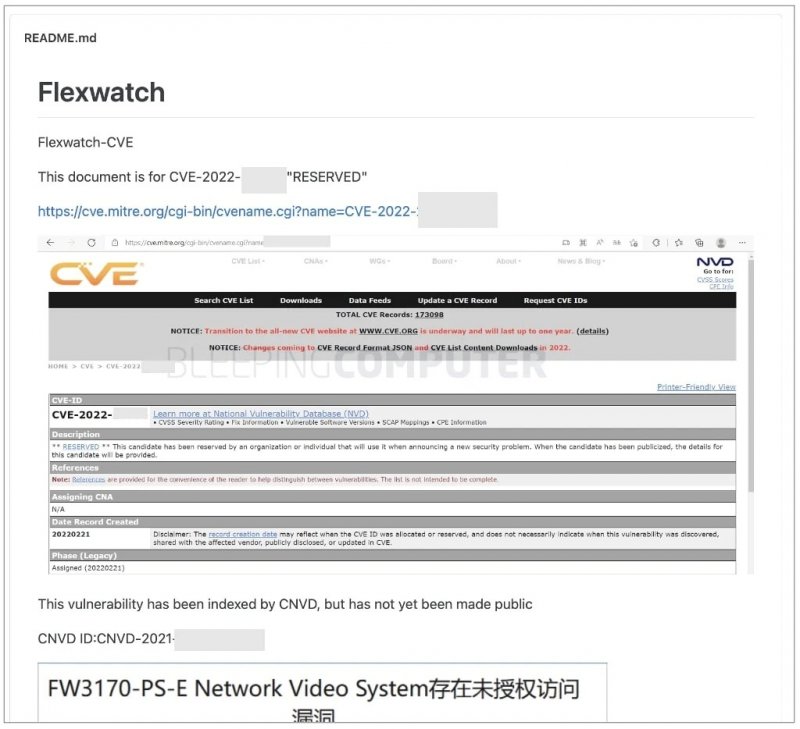

В итоге журналисты самостоятельно выяснили, что в данном случае первоисточником случившегося послужила посвященная этой уязвимости статья, опубликованная китайскими исследователями на GitHub. Тогда CVE для этой уязвимости была «зарезервирована» и только ожидала рассмотрения. Именно в этой версии бюллетеня содержались ссылки на уязвимые устройства, приведенные в качестве «примеров». То есть позже эта информация была попросту скопирована и вставлена в бюллетень MITRE. Более того, эта исходная публикация на GitHub в настоящее время уже давно удалена.

Уилл Дорманн отмечает, что причина «я просто скопипастил чужую работу» вряд ли может расцениваться как оправдание, к тому же подобные оплошности явно не соответствуют стандартам MITRE.

Стоит отметить, что через несколько часов после получения письма от журналистов в MITRE обновили проблемный бюллетень, удалив оттуда все «справочные» ссылки, указывавшие на уязвимые устройства.

При этом Bleeping Computer отмечает, что это не первый случай, когда в базе CVE MITRE находят непроверенные ссылки или «мертвые» URL. Например, недавно в 4530 CVE-бюллетенях обнаружили 2031 URL-адрес mandriva[.]com. Причем в настоящее время эти ссылки уже «мертвы» и ведут на небезопасный сайт с рекламой онлайн-казино.

Комментарии (0)