Ботнет, состоящий из 13 000 устройств MikroTik, эксплуатирует неправильные настройки SPF DNS - «Новости»

- 10:30, 18-янв-2025

- Отступы и поля / Изображения / Вёрстка / Новости

- Павел

- 0

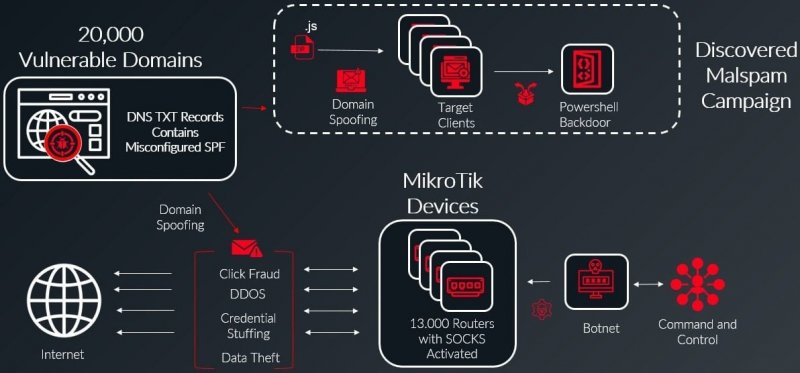

Новый ботнет, в которых входят 13 000 устройств MikroTik, эксплуатирует проблемы в настройках DNS-записей, чтобы обходить защиту и доставлять малварь, используя спуфинг примерно 20 000 доменов.

По информации специалистов компании Infoblox, злоумышленники используют неправильные настройки DNS SPF (Sender Policy Framework) — механизме, который определяет серверы, имеющие право отправлять письма от имени домена.

Вредоносные рассылки были замечены еще в конце ноября 2024 года. Некоторые вредоносные письма маскировались под сообщения от транспортной компании DHL Express, содержали фальшивые инвойсы и ZIP-архивы, внутри которых скрывалась малварь.

Так, в архиве содержался jаvascript, собиравший и запускавший PowerShell-скрипт. Этот скрипт соединялся с управлениям сервером атакующих, чей домен ранее связывали с русскоязычными хакерами.

«Проанализировав заголовки спам-писем, мы нашли множество доменов и IP-адреса SMTP-серверов. Тогда-то и стало ясно, что мы раскрыли огромную сеть из 13 000 зараженных устройств MikroTik, являющихся частью крупного ботнета», — объясняют в Infoblox.

Эксперты выяснили, что DNS-записи SPF для примерно 20 000 доменов были настроены с опцией «+all», которая позволяла любому серверу отправлять письма от их имени.

«Фактически это делает SPF-запись бесполезной, ведь такая настройка открывает дорогу спуфингу и массовой рассылке несанкционированных писем», — пишут специалисты, отмечая, что безопаснее использовать опцию «-all», которая разрешает отправку только с конкретных серверов.

Схема работы бонета

Точный способ заражения устройств пока неясен, но специалисты Infoblox пишут, что в ботнет входят устройства с разными версиями прошивок, включая свежие.

Ботнет использует зараженные устройства в качестве SOCKS4-прокси для проведения DDoS-атак, рассылки фишинговых писем, извлечения данных, а также для маскировки вредоносного трафика.

«Хотя в ботнет входят всего 13 000 устройств, использование их в качестве SOCKS-прокси позволяет десяткам и даже сотням тысяч скомпрометированных машин, использовать их для доступа к сети, что значительно увеличивает потенциальный масштаб операций этого ботнета», — предупреждают в Infoblox.

Комментарии (0)