Исследователи изучили инфраструктуру преступного синдиката Comet и Twelve - «Новости»

- 10:30, 29-ноя-2023

- Новости / Изображения / Преимущества стилей / Заработок / Отступы и поля / Списки

- Wallace

- 0

Специалисты компании FACCT обнаружили новые атаки преступного синдиката Comet (ранее Shadow) и Twelve, а также их сообщников на российские компании. Для эффективного противодействия этим киберпреступникам эксперты опубликовали списки инструментов и адресов, которые злоумышленники использовали в атаках с начала 2023 года.

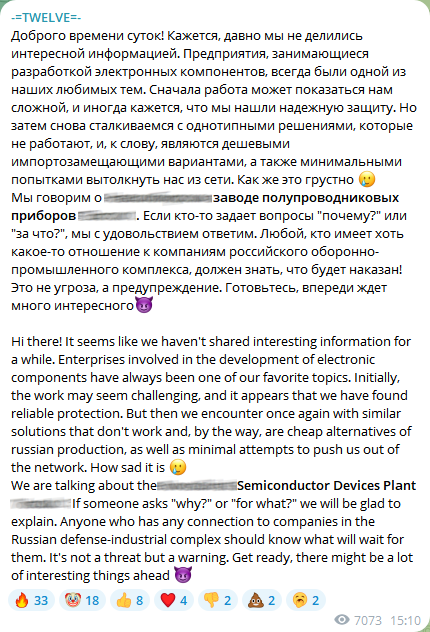

Исследователи пишут, что Comet и Twelve представляют собой группу «двойного назначения». Под «брендом» Twelve хакеры проводят кибердиверсии и уничтожают инфраструктуру жертв по политическим мотивам. Порой злоумышленники открыто берут на себя ответственность за успешные атаки на государственные организации или производственные компании. И, как это было недавно с одним из российских заводов полупроводниковых приборов, преступники не прочь поглумиться над жертвой в своем Telegram-канале.

В свою очередь, атаки от имени Comet (ранее группа носила название Shadow) хакеры обычно не афишируют, поскольку преследуют финансовую выгоду. Сначала они похищают и шифруют данные жертвы, а потом требуют выкуп за их расшифровку.

В начале сентября текущего года специалисты уже посвятили Comet и Twelve, развернутый отчет. Тогда отмечалось, что вымогатели из Shadow и хактивисты из Twelve, по сути, являются частью одной хак-группы, с общими инструментами, техниками, а в нескольких атаках — и с общей сетевой инфраструктурой.

Вместе с тем, среди сообщников Comet и Twelve есть участники, которые ранее «засветились» в рядах небезызвестной русскоговорящей преступной группы Cobalt, которую Европол обвинял в краже более миллиарда евро у 100 финансовых учреждений по всему миру.

В своем недавнем отчете специалисты Positive Technologies рассказывали об инструментах, используемыми группировкой Cobalt, которые также фиксировались аналитиками FACCT в исследованиях и позволили связать политически-мотивированную Twelve с финансово-мотивированной Comet.

Как теперь пишут специалисты FACCT, в процессе развития атак Comet и Twelve используют малварь следующих семейств: DarkGate, FaceFish, SystemBC и Cobint/Cobalt Strike. В ходе завершающего этапа атаки, для шифрования данных используются вымогатели семейств LockBit 3 (Black) и Babuk, созданные на основе утекших в публичный доступ исходников.

Исследователи говорят, что наряду с общими инструментами и схожими тактиками, техниками и процедурами Comet и Twelve, а также их сообщники используют общую сетевую инфраструктуру при проведении атак. Ниже приведен список адресов, которые использовались хакерами, начиная с февраля 2023 года:

• 192.210.160[.]165

• 45.89.65[.]199

• 5.181.234[.]58

• 5.252.177[.]181

• 62.113.116[.]211

• 78.46.109[.]143

• 88.218.61 [,]114

• 94.103.88[.] 115

• 94.103.91[.]56

• 94.158.247[.]118

• 193.201.83[.]18

• 45.11.181[.]206

• 212.118.54[.]88

• 193.201.83[.]17

• popslunderflake[.]top

• getanaccess [.] net

• kavupdate[.]com

• fsbkal[.]com

• logilokforce[.]com

• onexboxlive[.]com

• stoloto[.]ai

• ptnau[.]com

• dnssign[.]xyz

• ukr-net[.]website

Наряду с перечисленной выше малварью, неизменной популярностью у атакующих пользуются утилиты Ngrok и Anydesk для сохранения доступа к IT-периметру жертв. Также подчеркивается, что список инструментов не является исчерпывающим, и в зависимости от ситуации злоумышленники расширяют свой арсенал другими решениями.

Еще одной из «визитных карточек» синдиката стал угон Telegram-аккаунтов с рабочих станций пользователей скомпрометированной инфраструктуры. Отмечается, что среди списка устройств увидеть устройства злоумышленников не получится, так как они используют украденные токены авторизованной системы. Чтобы лишить хакеров доступа к Telegram-аккаунту, придется с мобильного устройства завершить все сторонние сессии.

Комментарии (0)