Ledger просит не использовать dApp из-за атаки на цепочку поставок - «Новости»

- 10:30, 16-дек-2023

- Новости / Вёрстка / Самоучитель CSS / Изображения / Преимущества стилей / Отступы и поля

- Дина

- 0

Компания Ledger предупреждает пользователей о недопустимости использования Web3 dApp после обнаружения атаки на цепочку поставок. Дело в том, что в Ledger dApp Connect Kit был выявлен jаvascript-вредонос, который уже похитил у пользователей более 600 000 долларов в криптовалютах и NFT.

Напомним, что Ledger производит аппаратные кошельки, позволяющие пользователям покупать, управлять и безопасно хранить свои цифровые активы в офлайне. Также компания предлагает библиотеку Ledger dApps Connect Kit, которая позволяет web3-приложениям подключаться к аппаратным кошелькам Ledger.

Как сообщают представители Ledger, библиотека Ledger Connect Kit была скомпрометирована и содержала вредоносный код, поэтому пока следует избегать использования любых dApp.

Также представители компании предупреждают о продолжающихся фишинговых атаках и злоумышленниках, которые пытаются воспользоваться ситуацией. В Ledger рекомендуют пользователям сохранять бдительность и не реагировать на сообщения, в которых их просят предоставить секретную фразу, состоящую из 24 слов. «Любой, кто спрашивает об этом – преступник», — говорят в компании.

В компании подчеркивают, что сами устройства Ledger, а также основное приложение (Ledger Live), используемое для управления криптовалютными активами, не были скомпрометированы и напрямую затронуты этой атакой на цепочку поставок.

Вредоносный код, добавленный в библиотеку, представляет собой малварь для кражи средств, которая автоматически похищала криптовалюту и NFT с кошельков, подключенных к приложению.

В настоящее время вредоносная версия библиотеки уже удалена, и чистая версия 1.1.8 доступна во всех официальных каналах распространения. Однако все потенциально затронутые проекты так же должны срочно заменить вредоносную версию на безопасную, прежде чем они снова станут пригодными для использования.

Согласно уведомлению в пострадавшем GitHub-репозитории, код для кражи средств затронул Connect Kit версий от 1.1.5 до1.1.7 и был внедрен в пакет через скомпрометированную учетную запись NPM.

Сами представители компании Ledger подтвердили изданию Bleeping Computer, что библиотека была скомпрометирована из-за того, что связанная с ней учетная запись NPMJS оказалась взломана в результате фишинговой атаки на бывшего сотрудника.

«Злоумышленник опубликовал вредоносную версию Ledger Connect Kit ( затронуты версии 1.1.5, 1.1.6 и 1.1.7). Вредоносный код использовал мошеннический проект WalletConnect для перенаправления средств на кошелек хакеров», — заявили в компании.

В Ledger утверждают, что исправление было развернуто через 40 минут после того, как компании стало известно о взломе, и скомпрометированная библиотека была доступна лишь 5 часов.

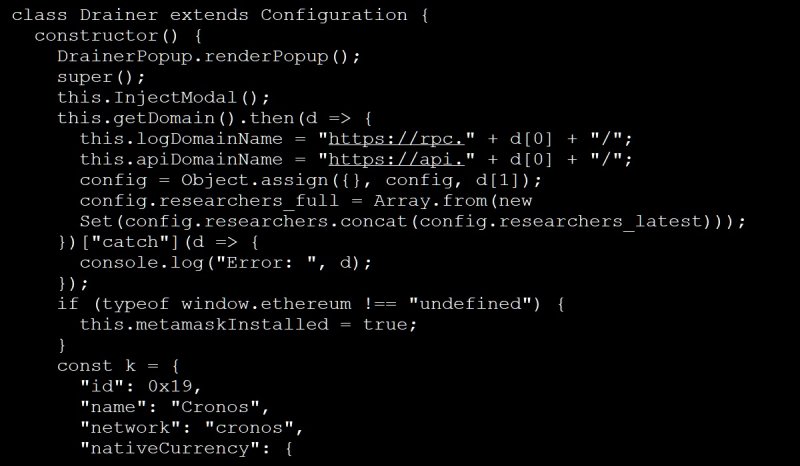

Компания SlowMist, специализирующаяся на блокчейн-безопасности, сообщает, что компрометация началась с версии Ledger Connect Kit 1.1.5, где злоумышленник оставил в коде сообщение, возможно, в качестве теста. В версии 1.1.6 и 1.1.7 так же был внедрен сильно обфусцированный вредоносный jаvascript-код.

Аналитики Bleeping Computer проанализировали этот скрипт и пришли к выводу, что он пытается похитить криптовалюту и NFT с Coinbase, Trust Wallet и MetaMask.

Часть вредоносного скрипта

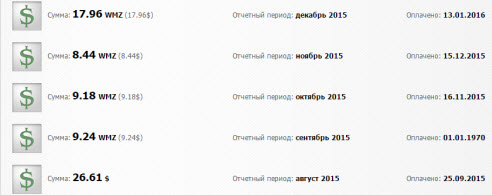

На данный момент расследование инцидента еще продолжается, а его последствия и сумму реального ущерба пока еще только предстоит установить. По имеющимся в настоящее время данным, в результате этой атаки на цепочку поставок у пользователей было похищено более 600 000 долларов в криптовалюте.

Комментарии (0)