150 000 сайтов на WordPress в опасности из-за багов в плагине Post SMTP Mailer - «Новости»

- 10:30, 14-янв-2024

- Новости / Вёрстка / Добавления стилей / Изображения / Сайтостроение / Типы носителей / Текст

- Archibald

- 0

Сразу две проблемы обнаружены в популярном плагине Post SMTP Mailer, который используется для доставки электронной почты на 300 000 сайтов. Уязвимости могут помочь злоумышленникам получить полный контроль над аутентификацией ресурса.

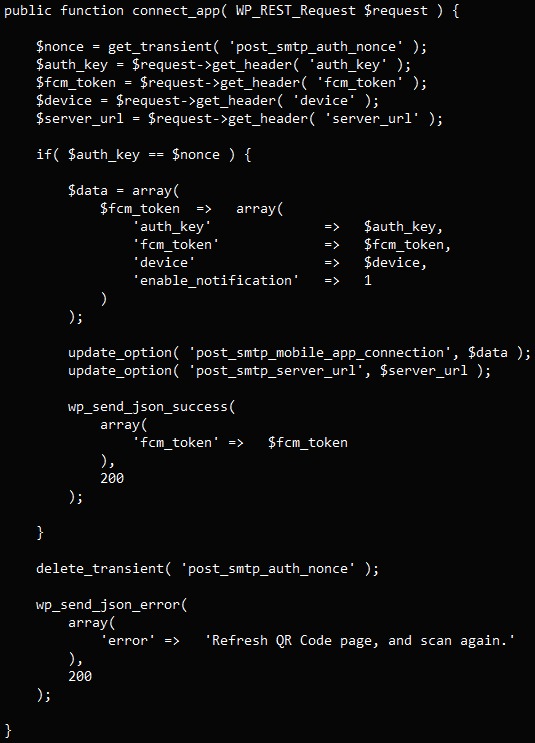

Первая из двух уязвимостей, найденных специалистами Wordfence, получила идентификатор CVE-2023-6875 и представляет собой критическую ошибку, связанную с обходом авторизации, которая возникает из-за бага типа type juggling. Проблема затрагивает все версии плагина вплоть до 2.8.7.

Эксплуатируя эту проблему, неаутентифицированный злоумышленник может сбросить ключ API, просмотреть логи и добраться до такой конфиденциальной информации, как электронные письма о сбросе пароля.

Так, злоумышленник может использовать функцию, связанную с мобильным приложением, для установки действительного токена с нулевым значением для ключа аутентификации. После этого атакующий инициирует сброс пароля администратора сайта, а затем получает доступ к ключу из приложения, меняет его и блокирует доступ легитимного пользователя к учетной записи.

Получив права администратора, хакер получает полный контроль над сайтом, может устанавливать бэкдоры, изменять плагины и темы, редактировать и публиковать контент, а также перенаправлять посетителей на вредоносные сайты.

Вторая уязвимость представляет собой XSS-баг и отслеживается как CVE-2023-7027. Эта проблема связана с неэффективной очисткой входных данных и экранированием вывода. Дефект затрагивает все версии вплоть до 2.8.7 и позволяет внедрять произвольные скрипты на страницы уязвимых сайтов.

1 января 2024 года разработчики плагина устранили обе уязвимости, выпустив версию 2.8.8. К сожалению, согласно официальной статистике, примерно 150 000 сайтов по-прежнему используют уязвимые версии плагина, то есть могут быть уязвимы для атак.

Комментарии (0)