Хакеры атакуют свежую RCE-уязвимость в Atlassian Confluence - «Новости»

- 10:30, 24-янв-2024

- Новости / Добавления стилей / Вёрстка / Изображения / Преимущества стилей / Типы носителей / Блог для вебмастеров

- Лукерья

- 0

ИБ-специалисты сообщают о массовых попытках эксплуатации RCE-уязвимости CVE-2023-22527, которая была раскрыта на прошлой неделе и затрагивает версии Atlassian Confluence, выпущенные до 5 декабря 2023 года, а также некоторые версии, поддержка которых уже прекращена.

ИБ-специалисты сообщают о попытках эксплуатации RCE-уязвимости CVE-2023-22527, которая была раскрыта на прошлой неделе и затрагивает версии Atlassian Confluence, выпущенные до 5 декабря 2023 года, а также некоторые версии, поддержка которых уже прекращена.

Напомним, что ошибка получила максимальные 10 баллов из 10 возможных по шкале оценки уязвимостей CVSS. Баг представляет собой уязвимость типа template injection, позволяющую неаутентифицированным злоумышленникам осуществлять удаленное выполнение кода на уязвимых эндпоинтах Confluence.

Известно, что уязвимость затрагивает Confluence Data Center и Server версий 8.0.x, 8.1.x, 8.2.x, 8.3.x, 8.4.x и 8.5.0-8.5.3. Atlassian устранила проблему в Confluence Data Center и Server версий 8.5.4 (LTS), 8.6.0 (только Data Center) и 8.7.1 (только Data Center), выпущенных в декабре.

При этом Atlassian отмечает, что 8.4.5 и все предыдущие ветки, которые уже не поддерживаются, не получат патчи. Пользователям этих версий было рекомендовано как можно скорее переходить на поддерживаемые версии.

Также разработчики Atlassian заявили, что не могут предоставить конкретные индикаторы компрометации, которые помогли бы специалистам обнаружить случаи эксплуатации. Администраторам лишь рекомендовали убедиться, что управляемые ими эндпоинты обновлены до версии, выпущенной после 5 декабря 2023 года.

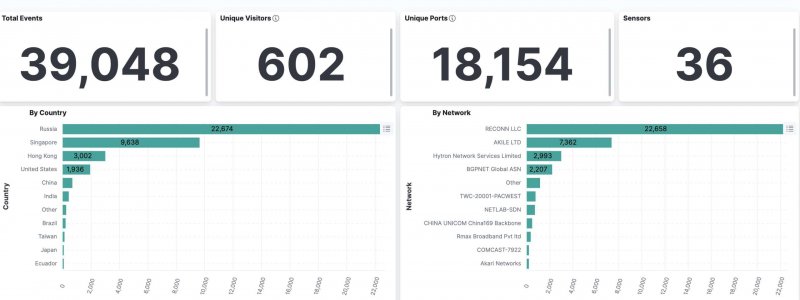

Как теперь сообщили специалисты Shadowserver, хакеры уже обратили свое внимание на эту проблему. К настоящему моменту эксперты зафиксировали тысячи попыток эксплуатации CVE-2023-22527, причем атаки исходили примерно с 600 уникальных IP-адресов.

Компания предупреждает, что злоумышленники используют callback’и, выполняя команду whoami, чтобы собрать информацию об уровне доступа и привилегиях в системе.

По данным Shadowserver, общее количество попыток эксплуатации проблемы уже превысило 39 000, причем большинство атак исходят с российских IP-адресов.

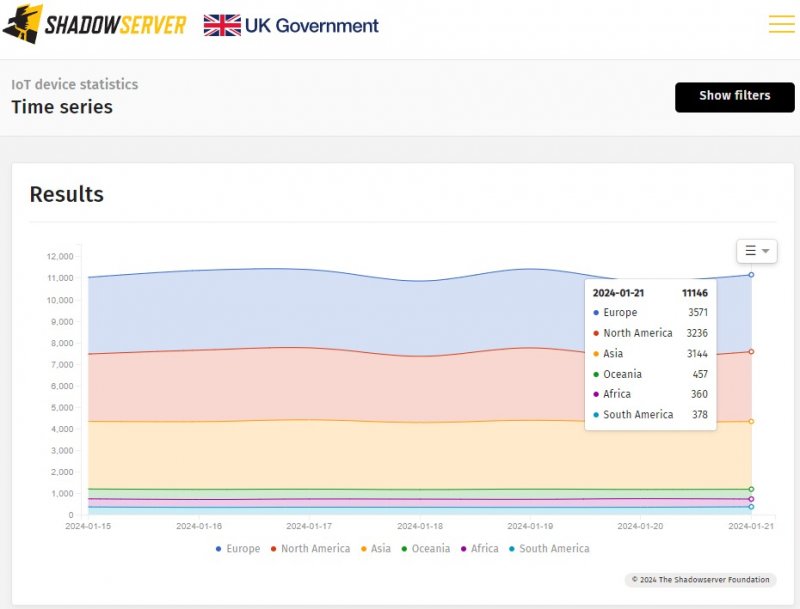

В настоящее время в сети можно обнаружить более 11 100 доступных экземпляров Atlassian Confluence, хотя они необязательно используют уязвимые версии.

Комментарии (0)