Вымогатель STOP научился уклоняться от обнаружения - «Новости»

- 10:30, 17-мар-2024

- Новости / Отступы и поля / Изображения / Формы / Вёрстка / Сайтостроение / Самоучитель CSS / Преимущества стилей / Текст

- Ядвига

- 0

Исследователи обнаружили новый вариант вымогателя STOP (он же StopCrypt и STOP Djvu), который использует многоступенчатый механизм выполнения для обхода защитных средств. STOP является одним из наиболее активных и распространенных вымогателей в мире, но мало кто слышал о нем, так как он атакует не организации, а обычных пользователей.

Напомним, что детальный анализ STOP впервые был опубликован еще в 2019 году. Уже тогда специалисты предупреждали, что STOP является одной из наиболее активных угроз, наряду с популярными тогда вымогателям Ryuk, GandCrab и Sodinkibi.

Об этом шифровальщике почти не говорят и не пишут. Дело в том, что эта малварь атакует в основном любителей пиратского контента, посетителей подозрительных сайтов и распространяется в составе рекламных бандлов. Вымогатели довольствуются небольшими выкупами в размере 400-1000 долларов США, и не требуют десятки миллионов долларов, в отличие от своих «коллег».

Издание Bleeping Computer отмечает, что посвященная STOP тема на форме уже насчитывает 807 страниц, и именно туда жертвы вымогателей часто приходят, чтобы просить помощи у других пользователей и ИБ-экспертов.

С момента своего появления в 2018 году шифровальщик почти не изменился, и новые версии в основном выходят для устранения критических проблем. Однако теперь эксперты SonicWall обнаружили новую версию STOP, от которой может пострадать большое количество людей.

Исследователи сообщают, что теперь малварь использует многоступенчатый механизм выполнения. Так, сначала вредоносная программа загружает якобы несвязанный с ней DLL-файл (msim32.dll), возможно, в качестве отвлекающего маневра. В нем также реализована серия длинных loop-циклов с задержкой по времени, которые могут помочь обойти защитные средства, привязанные ко времени.

Затем STOP использует динамические вызовы API в стеке для выделения необходимого пространства памяти для разрешений на чтение/запись и выполнение, что дополнительно усложняет его обнаружение. Малварь применяет вызовы API для различных операций, в том числе для получения снапшотов запущенных процессов, чтобы понять, в какой среде он работает.

На следующем этапе вымогатель перехватывает легитимные процессы и внедряет в них свою полезную нагрузку для незаметного выполнения в памяти. Это делается с помощью ряда тщательно продуманных вызовов API, которые манипулируют памятью процессов и потоком управления.

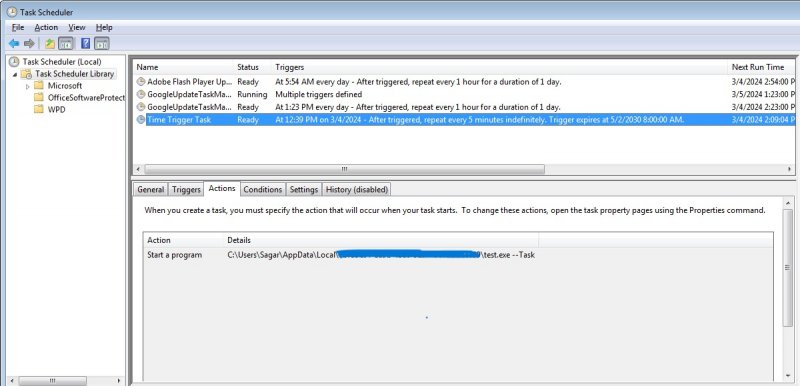

После выполнения итоговой полезной нагрузки осуществляется ряд действий, направленных на закрепление в системе, изменение ACL (чтобы пользователи не имели возможности удаления важных файлов и каталогов малвари), а также создается запланированное задание для выполнения полезной нагрузки каждые пять минут.

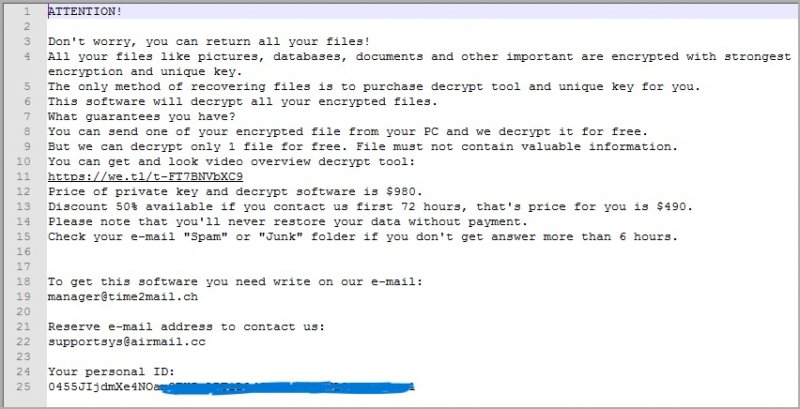

В итоге файлы жертв шифруются, и им присваивается расширение .msjd. Однако эксперты подчеркивают, что существуют сотни других расширений, связанных со STOP, поскольку вымогатели очень часто их меняют. Наконец, в каждой пострадавшей папке создается файл _readme.txt, в котором жертв инструктируют, как оплатить выкуп и восстановить данные.

Комментарии (0)