Группировка APT28 эксплуатирует свежую уязвимость в Microsoft Office - «Новости»

- 14:30, 05-фев-2026

- Отступы и поля / Новости / Заработок / Типы носителей / Видео уроки / Изображения

- Ираида

- 0

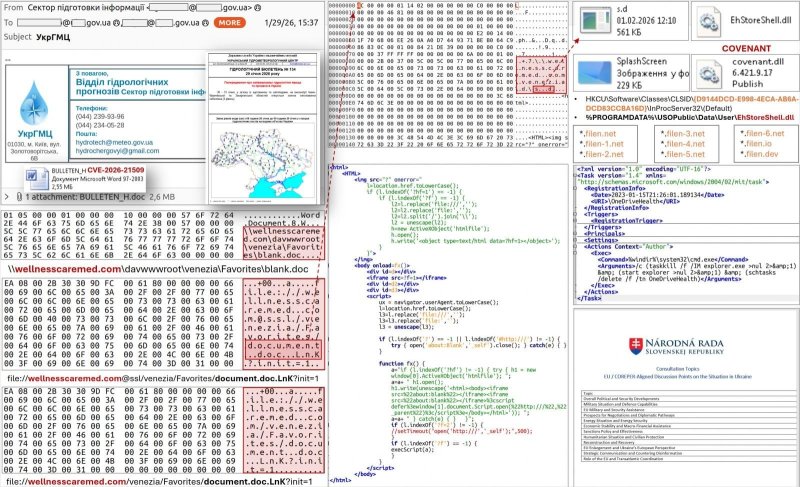

Всего через три дня после публикации экстренного патча для Microsoft Office группировка APT28 начала эксплуатировать уязвимость CVE-2026-21509 в атаках против украинских и европейских организаций.

Напомним, что в конце января 2026 года разработчики Microsoft выпустили внеплановое обновление безопасности для Microsoft Office, устранив критический баг CVE-2026-21509, связанный с обходом защиты от вредоносных COM/OLE-компонентов. Компания предупреждала, что уязвимость активно эксплуатируется в реальных атаках как 0-day и призвала установить патчи как можно быстрее. Однако детали атак не раскрывались.

Как теперь пишут аналитики Zscaler, уже 29 января злоумышленники начали использовать вредоносные документы, эксплуатирующие этот баг. Специалисты связали эту кампанию с APT28 — продвинутой русскоязычной группировкой, также известной как Fancy Bear, Sofacy и Forest Blizzard.

Метаданные изученного вредоносного документа показали, что файл создали 27 января, всего через день после релиза патча Microsoft. Это означает, что атакующие провели реверс-инжиниринг обновления буквально за сутки и успели встроить эксплоит в свои инструменты.

Вредоносные документы распространялись через фишинговые письма под видом материалов от европейских структур, работающих с Украиной.

При открытии зараженного документа запускалась цепочка загрузки через WebDAV. Малварь устанавливалась посредством COM hijacking: вредоносная библиотека EhStoreShell.dll, шеллкод, спрятанный в файле изображения SplashScreen.png, и запланированная задача OneDriveHealth.

В финале в систему жертвы загружался Covenant — фреймворк для управления скомпрометированными системами, который APT28 уже использовала в июне 2025 года для доставки малвари BeardShell и SlimAgent. Для связи с командными серверами Covenant использует облачный сервис Filen.

Сообщается, что помимо Украины, атаки затронули Словакию, Румынию и другие страны Центральной и Восточной Европы. Атакующие использовали социальную инженерию и приманки, написанные на английском, румынском, словацком и украинском языках.

Также в Zscaler обнаружили, что через дроппер доставляются два типа малвари: MiniDoor (почтовый стилер на базе макросов Outlook) и PixyNetLoader (загрузчик для Covenant Grunt с функциями удаленного доступа и постэксплуатации).

Комментарии (0)