Атака GrimResource эксплуатирует файлы MSC и неисправленную XSS-уязвимость в Windows - «Новости»

- 10:30, 27-июн-2024

- Новости / Изображения / Типы носителей / Вёрстка / Добавления стилей / Преимущества стилей / Текст / Ссылки

- Маргарита

- 0

Специалисты Elastic обнаружили новую методику выполнения команд, получившую название GrimResource, которая использует специально подготовленные файлы MSC (Microsoft Saved Console) и неисправленную XSS-уязвимость в Windows для выполнения кода через Microsoft Management Console.

Летом 2022 года компания Microsoft отключила по умолчанию макросы в Office, что заставило злоумышленников начать эксперименты с другими типами файлов для своих фишинговых атак. Сначала атакующие переключились на ISO-образы и защищенные паролем архивы ZIP, поскольку для извлеченных из них файлов не отображались предупреждения Mark of the Web (MoTW).

После того как Microsoft устранила проблему, связанную с ISO-файлами, в 7-Zip добавили возможность установки флагов MoTW, злоумышленники были вынуждены переключиться на новые вложения, например ярлыки Windows Shortcuts и файлы OneNote.

Как выяснилось теперь, в последнее время злоумышленники используют еще один тип файлов — Windows MSC (.msc), которые применяются в Microsoft Management Console (MMC).

Первой о злоупотреблении файлами MSC для развертывания вредоносных программ сообщила южнокорейская компания Genian. И под влиянием этого исследования специалисты Elastic обнаружили новую технику распространения MSC-файлов, связанную с эксплуатацией старой и до сих пор неисправленной XSS-уязвимости в Windows (в apds.dll) для развертывания Cobalt Strike. Исследователи подчеркивают, что баг работает даже в новейшей версии Windows 11.

Исходно Adobe и Microsoft уведомили об этой уязвимости еще октябре 2018 года, и хотя обе компании изучили проблему, Microsoft решила, что случай не требует немедленного выпуска патчей.

Специалисты Elastic обнаружили образец (sccm-updater.msc), загруженный на VirusTotal 6 июня 2024 года, который использовал технику GrimResource. То есть хакеры уже применяют такие атаки на практике, и ни один антивирус на VirusTotal не отметил этот файл как вредоносный.

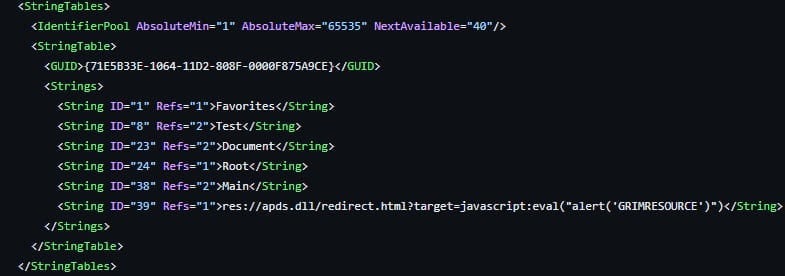

Атака GrimResource начинается с вредоносного MSC-файла, который пытается использовать связанный с DOM XSS-баг в библиотеке apds.dll. Это позволяет выполнить произвольный jаvascript-код через специально подготовленный URL.

Вредоносный MSC-файл, распространяемый злоумышленниками, содержит ссылку на уязвимый ресурс APDS в секции StringTable, поэтому, когда жертва открывает его, MMC обрабатывает его и инициирует выполнение JS в контексте mmc.exe.

Специалисты объясняют, что эта XSS-уязвимость может использоваться вместе с техникой DotNetToJScript для выполнения произвольного .NET-кода через движок jаvascript в обход всех мер безопасности.

Так, в рассмотренном исследователи примере используется обфускация transformNode, чтобы обойти предупреждения ActiveX, а JS-код реконструирует VBScript, который применяет DotNetToJScript для загрузки компонента .NET под названием PASTALOADER

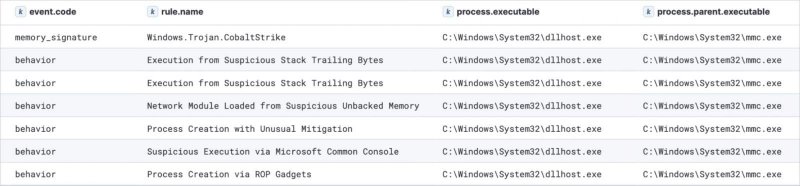

PASTALOADER извлекает полезную нагрузку Cobalt Strike из переменных окружения, заданных VBScript, порождает новый экземпляр dllhost.exe и осуществляет инжект с помощью техники DirtyCLR вместе с анхукингом функций и непрямыми системными вызовами.

Эксперты Elastic опубликовали на GitHub полный список индикаторов компрометации, связанных с GrimResource, а также приложили к своему отчету правила YARA.

Комментарии (0)