Midnight Blizzard использует RDP-прокси для MiTM-атак и кражи данных - «Новости»

- 10:30, 22-дек-2024

- Новости / Изображения / Типы носителей / Преимущества стилей / Отступы и поля

- Олег

- 0

Исследователи выяснили, что русскоязычная хак-группа APT29 (она же Midnight Blizzard и Earth Koshchei) использует сеть из 193 RDP-прокси для проведения атак типа «человек посередине» (man-in-the-middle, MiTM) с целью кражи информации, учетных данных и развертывания малвари.

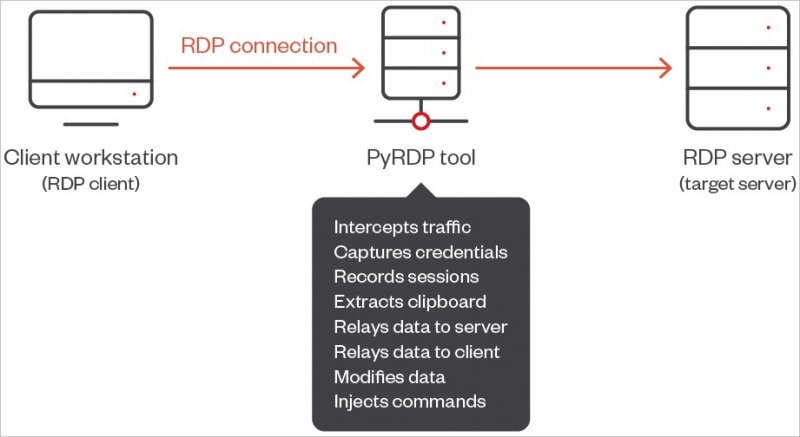

Trend Micro сообщает, что в своих MiTM-атаках группировка использует предназначенный для red team прокси-инструмент PyRDP. С его помощью хакеры сканируют файловые системы жертв, похищают данные в фоновом режиме и удаленно выполняют вредоносные приложения в скомпрометированных средах.

По словам исследователей, обнаруженная была кампания нацелена на правительственные и военные организации, дипломатические структуры, поставщиков облачных и ИТ-услуг, а также телекоммуникационные компании и компании, занимающиеся кибербезопасностью.

Доменные имена, зарегистрированные для кампании, указывают на то, что на этот раз целями APT29 были организации, расположенные в США, Франции, Австралии, Украине, Португалии, Германии, Израиле, Франции, Греции, Турции и Нидерландах.

Еще в октябре 2024 года специалисты Amazon предупреждали, что APT29 обманом вынуждает своих жертв запустить файл, приложенный к фишинговому письму, и подключаться к вредоносным RDP-серверам,

После установки такого соединения все локальные ресурсы (включая диски, сети, принтеры, аудиоустройства и так далее) становятся общими и доступными для RDP-сервера злоумышленников, что позволяет хакерам получить полный доступ к конфиденциальной информации.

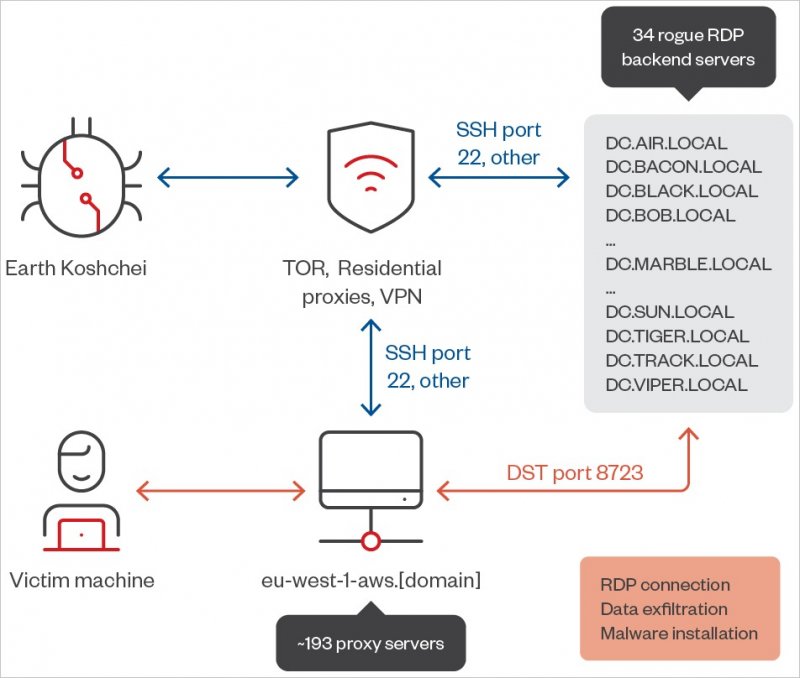

Как теперь пишет Trend Micro, в этих операциях использовались 193 RPD-прокси, которые перенаправляли соединения на 34 подконтрольных злоумышленникам бекэнд-сервера, что позволяло им контролировать и перехватывать RDP-сессии.

«После установки соединения вредоносный сервер имитирует поведение легитимного RDP-сервера и использует сессию для выполнения различных вредоносных действий, — объясняют в Trend Micro. — Основной вектор атаки включает в себя развертывание вредоносных скриптов и изменение системных настроек на компьютере жертвы».

Как уже упоминалось выше, группировка использовала MitM-инструмент PyRDP, написанный на Python. Инструмент позволял атакующим перехватывать учетные данные и хеши NTLM открытым текстом, похищать данные из буфера обмена, передаваемые файлы и данные с shared-дисков в фоновом режиме, а также запускать консольные и PowerShell-команды при новых подключениях.

Исследователи отмечают, что впервые такая техника атак была описана ИБ-экспертом Майком Фелчем (Mike Felch) в 2022 году. И, возможно, именно он вдохновил APT29 на использование этой тактики.

Также отчет компании гласит, что для уклонения от обнаружения APT29 использует сложную комбинацию коммерческих VPN-продуктов, принимающих криптовалютные платежи, выходные ноды Tor и резидентные прокси, чтобы скрывать реальные IP-адреса вредоносных RDP-серверов.

Комментарии (0)