Microsoft предупреждает о хак-группе, которая ворует зарплаты сотрудников вузов - «Новости»

- 14:30, 14-окт-2025

- Новости / Изображения / Статьи об афоризмах / Преимущества стилей / Самоучитель CSS / Отступы и поля

- Clark

- 0

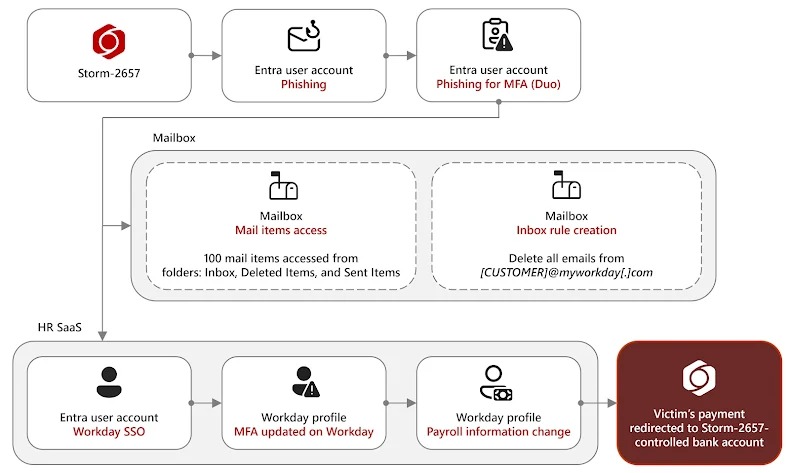

Аналитики Microsoft обнаружили, что с марта 2025 года группировка Storm-2657 атакует сотрудников университетов в США, захватывает аккаунты и перенаправляет зарплаты на свои счета.

«Storm-2657 активно атакует американские организации, особенно сотрудников в сфере высшего образования, чтобы получить доступ к сторонним HR-платформам вроде Workday», — объясняют специалисты команды Microsoft Threat Intelligence.

При этом подчеркивается, что целью подобных атак может стать любая SaaS-платформа, где хранятся HR-данные или информация о платежах и банковских счетах.

Стоит отметить, что ранее эту вредоносную активность, которую исследователи называют Payroll Pirates, освещали специалисты компаний Silent Push, Malwarebytes и Hunt.io.

Злоумышленники не эксплуатируют никакие уязвимости, вместо этого они применяют «сложные схемы социальной инженерии» и пользуются отсутствием многофакторной аутентификации (МФА), чтобы захватывать аккаунты сотрудников и изменять платежные реквизиты, перенаправляя чужие зарплаты на свои счета.

Так, в одной из кампаний, которую Microsoft наблюдала в первой половине 2025 года, атакующие получили первоначальный доступ через фишинговые письма, собирающие учетные данные и МФА-коды через фишинговую ссылку. В итоге злоумышленники проникли в аккаунты Exchange Online и захватили профили жертв в Workday через single sign-on (SSO).

Также исследователи пишут, что атакующие создавали правила в почтовых ящиках жертв, чтобы удалять предупреждающие письма от Workday и скрывать несанкционированные изменения в профилях. В частности, хакеры меняли настройки выплат, перенаправляя будущие зарплаты на подконтрольные им счета.

Чтобы сохранить постоянный доступ к аккаунтам жертв, атакующие привязывали свои номера телефонов к скомпрометированным учетным записям для МФА. Более того, взломанные почтовые аккаунты использовались для рассылки новых фишинговых писем — как внутри организаций, так и в другие университеты.

Microsoft сообщила, что с марта 2025 года зафиксировала 11 успешно скомпрометированных аккаунтов в трех университетах. Впоследствии эти ящики использовались для рассылки фишинговых писем почти на 6000 адресов в 25 других вузах. Письма мошенников были связаны с болезнями сотрудников и уведомлениями о нарушениях в кампусе, создавая ложное чувство срочности и заставляя получателей перейти по фальшивым ссылкам.

Чтобы снизить риски, связанные со Storm-2657, рекомендуется использовать беспарольные, устойчивые к фишингу методы многофакторной аутентификации (например, аппаратные ключи FIDO2), а также проверять аккаунты на признаки подозрительной активности — например, неизвестные МФА-устройства и вредоносные правила для входящих.

![Домен Perl[.]com захвачен и связан с малварью - «Новости»](/uploads/posts/2021-02/domen-perlcom-zahvachen-i-svjazan-s-malvarju-novosti-1.jpg)

Комментарии (0)