800 000 Telnet-серверов подвержены риску удаленных атак - «Новости»

- 14:30, 28-янв-2026

- Новости / Изображения / Отступы и поля / Добавления стилей / Заработок / Вёрстка / Самоучитель CSS / Преимущества стилей / Интернет и связь

- Эрнест

- 0

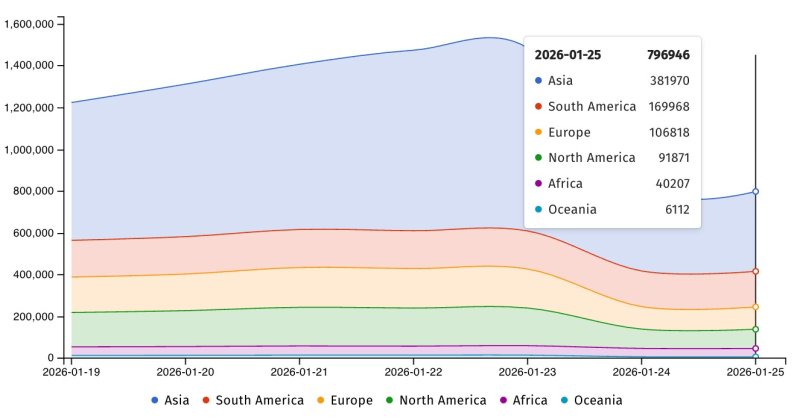

Аналитики Shadowserver Foundation отслеживают почти 800 000 IP-адресов на фоне активной эксплуатации критической уязвимости CVE-2026-24061 в серверном компоненте GNU InetUtils telnetd.

GNU InetUtils представляет собой коллекцию сетевых утилит (в числе которых telnet/telnetd, ftp/ftpd, rsh/rshd, ping, traceroute), которую используют различные дистрибутивы Linux. Эти инструменты могут работать без обновлений много лет на устаревших и встраиваемых устройствах.

Уязвимость CVE-2026-24061 получила 9,8 балла по шкале CVSS и затрагивает GNU InetUtils версий от 1.9.3 (релиз 2015 года) до 2.7 включительно. Проблему исправили в версии 2.8, которая вышла 20 января 2026 года. Примечательно, что проблема оставалась незамеченной почти 11 лет.

Баг позволяет удаленному злоумышленнику получить root-доступ к целевой системе, полностью минуя аутентификацию. Как объяснил контрибьютор GNU Саймон Юсефссон (Simon Josefsson), уязвимость связана с тем, что telnetd-сервер вызывает /usr/bin/login (обычно работающий с правами root) и передает значение переменной окружения USER, полученное от клиента, в качестве последнего параметра.

Если клиент отправляет специально подготовленное значение USER (строку -f root) и параметр -a или --login в telnet, атакующий автоматически попадет в систему с правами root. Корень бага заключается в том, что telnetd не очищает переменную USER перед передачей в login, а сам login использует параметр -f для обхода стандартной аутентификации.

Проблема появилась в коде еще 19 марта 2015 года и попала в релиз версии 1.9.3 от 12 мая 2015 года. 19 января 2026 года баг обнаружил ИБ-исследователь под псевдонимом Кю Нойшвайстейн (Kyu Neushwaistein).

Как сообщили аналитики Shadowserver, в настоящий момент они отслеживают почти 800 000 IP-адресов с Telnet-фингерпринтами. Более 380 000 из них расположены в странах Азии, почти 170 000 — в Южной Америке и около 100 000 — в Европе. Данных о том, сколько из этих устройств уже защищены от CVE-2026-24061, пока нет.

«Примерно 800 000 инстансов Telnet доступны из интернета — хотя очевидно, что такого быть не должно. Telnet не следует открывать извне, но это часто встречается на устаревших устройствах IoT», — пишут в Shadowserver.

Спустя несколько дней после раскрытия информации о CVE-2026-24061, ИБ-компания GreyNoise сообщила, что зафиксировала ограниченную эксплуатацию этой уязвимости в реальных атаках. Вредоносная активность началась 21 января (на следующий день после выхода патча).

По данным специалистов, атака исходила с 18 IP-адресов в рамках 60 Telnet-сессий, используя согласование опций Telnet IAC для инъекции USER=-f . Эта тактика давала хакерам shell-доступ к скомпрометированным устройствам без какой-либо аутентификации.

По информации GreyNoise, суммарно за сутки уязвимость пытались эксплуатировать с 21 уникального IP-адреса. Атаки исходили из Гонконга, США, Японии, Нидерландов, Китая, Германии, Сингапура и Таиланда. Большинство атак выглядели автоматизированными, но исследователи отметили, что в нескольких случаях это определенно был «человек за клавиатурой».

После получения доступа атакующие пытались развернуть Python-малварь, предварительно проведя автоматическую разведку системы. Однако эти попытки провалились из-за отсутствия нужных директорий и бинарников.

Администраторам, которые не могут оперативно обновиться до исправленной версии, рекомендуется отключить уязвимый сервис telnetd или заблокировать TCP-порт 23 на всех файрволах. Также в качестве временного решения можно настроить InetUtils telnetd на использование кастомного инструмента login, который не поддерживает параметр -f.

Комментарии (0)