Специалисты Google атаковали сеть резидентных прокси IPIDEA - «Новости»

- 14:30, 31-янв-2026

- Новости / Заработок / Изображения / Преимущества стилей / Формы / Типы носителей / Самоучитель CSS / Списки / Видео уроки

- Calhoun

- 0

Эксперты Google Threat Intelligence Group (GTIG) вместе с отраслевыми партнерами нарушили работу IPIDEA — одного из крупнейших сервисов по продаже резидентных прокси, которым активно пользовались преступники. В рамках операции отключено множество доменов, связанных с управлением зараженными устройствами и маршрутизацией трафика. Также компания раскрыла данные о SDK, через которые распространялся прокси-инструмент.

IPIDEA рекламировался как «ведущий мировой поставщик резидентных прокси», который предлагал клиентам более 60 млн резидентных прокси и более 6 млн ежедневно обновляемых IP-адресов (а также 69 000 новых IP каждый день). Как пишут в Google, на самом деле это был полноценный маркетплейс, торгующий доступами к скомпрометированным домашним устройствам.

Обычно резидентные прокси работают на IP-адресах обычных домашних пользователей и небольших компаний, которые зачастую даже не подозревают об этом. В итоге через такие устройства перенаправляется трафик злоумышленников, которые приобретают прокси у компаний, подобных IPIDEA.

В судебных документах специалисты объясняют, что злоумышленники используют резидентные прокси для самых разных форм вредоносной активности, включая захват аккаунтов, создание фейковых профилей, кражи паролей, хищения конфиденциальных данных и так далее.

«Направляя трафик через множество пользовательских устройств по всему миру, атакующие маскируют свои вредоносные действия, захватывая эти IP-адреса. Это создает огромные проблемы для защитников, которым нужно обнаруживать и блокировать вредоносную активность», — отмечают в компании.

Исследователи рассказывают, что всего за неделю с IPIDEA удалось связать активность более 550 различных хак-групп, использовавших exit-ноды сети. Среди них — группировки из Китая, Ирана, России и Северной Кореи. Злоумышленники получали доступ к SaaS-платформам, проводили атаки типа password spraying, управляли ботнетами и просто маскировали свою инфраструктуру.

Также следует отметить, что в 2024 году аналитики Cisco Talos связывали IPIDEA с масштабными брутфорс-атаками на VPN- и SSH-сервисы. Кроме того, совсем недавно инфраструктуру IPIDEA связали с огромными DDoS-ботнетами Aisuru и Kimwolf, о чем мы рассказывали в отдельной статье.

Как объясняли исследователи из компании Synthient, операторы ботнетов эксплуатировали уязвимости в сервисах резидентных прокси, чтобы перенаправлять команды на IoT-устройства за файрволами внутри локальных сетей и таким способом распространять малварь.

Отчет Google гласит, что IPIDEA заражала устройства жертв через не менее 600 вредоносных Android-приложений со встроенными прокси-SDK (Packet SDK, Castar SDK, Hex SDK, Earn SDK), а также использовала более 3000 вредоносных Windows-файлов, маскировавшихся под OneDriveSync или Windows Update. Некоторые приложения продвигались под видом VPN-сервисов, незаметно превращая устройства в прокси-узлы без ведома их владельцев.

Исследователи выяснили, что операторы IPIDEA контролировали минимум 19 прокси-брендов, которые выдавали себя за легальные сервисы и продавали доступы к устройствам, зараженным малварью BadBox 2.0. Вот некоторые из них:

- 360 Proxy (360proxy[.]com)

- 922 Proxy (922proxy[.]com)

- ABC Proxy (abcproxy[.]com)

- Cherry Proxy (cherryproxy[.]com)

- Door VPN (doorvpn[.]com)

- Galleon VPN (galleonvpn[.]com)

- IP 2 World (ip2world[.]com)

- Ipidea (ipidea[.]io)

- Luna Proxy (lunaproxy[.]com)

- PIA S5 Proxy (piaproxy[.]com)

- PY Proxy (pyproxy[.]com)

- Radish VPN (radishvpn[.]com)

- Tab Proxy (tabproxy[.]com)

- Aman VPN (больше не работает)

Несмотря на разнообразие брендов, все эти сервисы были подключены к централизованной инфраструктуре под контролем операторов IPIDEA, личности которых пока не установлены.

Теперь Google Play Protect автоматически обнаруживает и блокирует на обновленных и сертифицированных Android-устройствах любые приложения с SDK, связанными с IPIDEA.

«Хотя прокси-провайдеры могут заявлять о своем незнании или устранять проблемы безопасности в своих системах после получения уведомлений, контроль и проверка затруднены из-за намеренно запутанных структур владения, соглашений с реселлерами и разнообразия приложений», — заявляют в Google.

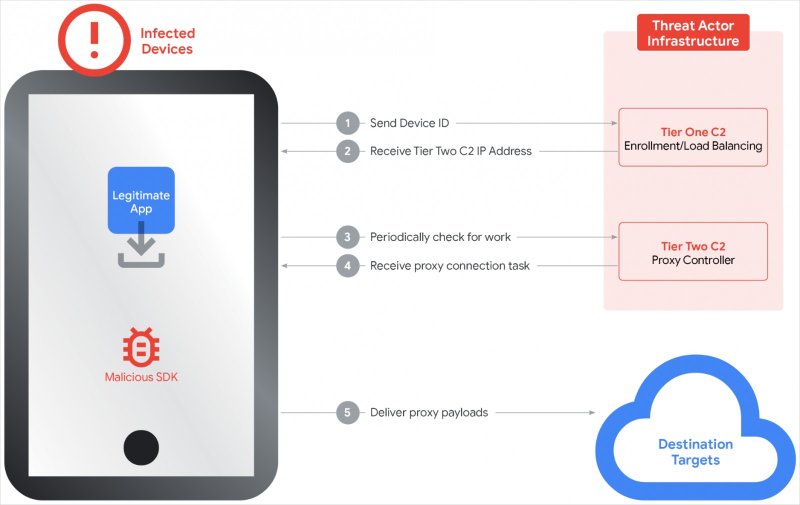

Сообщается, что инфраструктура сервиса работала на базе двухуровневой системы управления. Первый уровень отвечал за конфигурации, синхронизацию и списки нод для второго уровня. Второй уровень состоял примерно из 7400 серверов, которые назначали задачи проксирования и отвечали за перенаправление трафика.

Также отмечается, что операторы IPIDEA предлагали бесплатные VPN-сервисы и приложения, которые действительно выполняли заявленные функции (Galleon VPN, Radish VPN, Aman VPN). При этом устройства пользователей добавлялись в сеть IPIDEA и становились exit-нодами. Некоторые приложения даже напрямую призывали пользователей «монетизировать неиспользуемую пропускную способность» устройств, обещая оплату за установку.

Хотя действия GTIG и партнеров нанесли серьезный удар по операциям IPIDEA, ожидается, что сервис попытается восстановить свою инфраструктуру. На данный момент о каких-либо арестах или обвинениях не сообщается.

Отметим, что в комментарии для издания The Wall Street Journal представители китайской компании IPIDEA признали, что они действительно использовали «относительно агрессивные стратегии расширения рынка» и «проводили рекламные акции в неподходящих местах, например на хакерских форумах». При этом в компании уверяют, что «выступают категорически против любых форм незаконной и противоправной деятельности».

Комментарии (0)