Шифровальщик REvil атаковал поставщика MSP-решений Kaseya. Хакеры потребовали 70 млн долларов - «Новости»

- 10:30, 06-июл-2021

- Изображения / Новости / Отступы и поля / Заработок / Преимущества стилей / Текст / Добавления стилей / Линии и рамки / Самоучитель CSS / Статьи об афоризмах / Вёрстка / Интернет и связь / Блог для вебмастеров

- Аполлон

- 0

Поздно вечером в минувшую пятницу, накануне 4 июля (в это время в США празднуют День независимости) операторы вымогателя REvil (Sodinokibi) получили доступ к инфраструктуре MSP-провайдера Kaseya, и внедрили вредоносное обновление в программу VSA, в результате чего пострадали множество компаний-клиентов Kaseya.

Похоже, этот инцидент может стать крупнейшей вымогательской атакой в истории. Дело в том, что в отличие от атак WannaCry, NotPetya и Bad Rabbit, которые были более масштабными, те инциденты были связаны с «правительственными» хакерами, а не с финансово ориентированными группировками, каковой является REvil.

Взлом

Впервые об инциденте стало известно благодаря разделу Reddit, посвященному поставщикам управляемых услуг (Managed services providers, MSP). Такие компании предоставляют удаленные ИТ-услуги малому бизнесу, не имеющему собственных ИТ-отделов, и именно такие компании составляют клиентскую базу Kaseya.

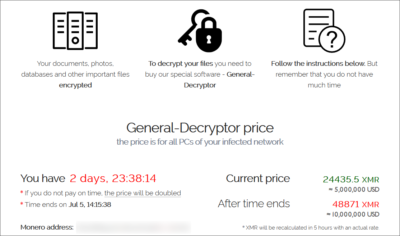

Вскоре специалисты компании Sophos сообщили, что атака носит массовый характер, так как злоумышленники внедрили вредоносное обновление в один из продуктов Kaseya, VSA. В итоге шифровальщик REvil был развернут в клиентских системах, и пострадавшие компании получили записки с требованием выкупа в размере 50 000 долларов США (если зараженные машины не присоединены к домену) или 5 000 000 долларов США (если компьютер присоединен к домену, то есть является частью большой корпоративной сети).

Представители Kaseya оперативно попросили своих клиентов как можно быстрее отключить VSA до дальнейшего уведомления, а также закрыли собственную облачную инфраструктуру, пытаясь изгнать хакеров из своих систем. Сейчас в компании утверждают, что уже нашли использованную хакерами уязвимость и работают над ее устранением.

Также известно, что компания привлекла экспертов FireEye и ряд других киберкриминалистов для помощи в расследовании инцидента и выпустила для своих клиентов специальный инструмент Compromise Detection Tool, чтобы помочь им определить, пострадали ли они в ходе этой атаки.

Интересно, что по информации Голландского института раскрытия уязвимостей (DIVD), злоумышленники использовали уязвимость в серверах Kaseya VSA, которую один из исследователей обнаружил за несколько недель до этого.

«Исследователь DIVD Витсе Бунстра (Wietse Boonstra) ранее обнаружил ряд уязвимостей нулевого дня [CVE-2021-30116], которые в настоящее время используются в атаках программ-вымогателей. И да, мы сообщали об этих уязвимостях Kaseya в соответствии с принципами ответственного раскрытия информации», — пишет глава DIVD Виктор Геверс.

Геверс утверждает, что инженеры Kaseya уже работали над исправлением проблемы, когда произошла атака, однако не сообщает никаких подробностей о самом баге и о том, как злоумышленники вообще могли узнать об этой проблеме.

В свою очередь, ИБ-компания Huntress Labs, которая одной из первых зафиксировала атаки, заявляет, что все признаки указывают на то, что уязвимость связана обходом аутентификации в веб-интерфейсе VSA. Похоже, баг использовался для обхода аутентификации, а затем для запуска команд SQL и развертывания вымогателя на всех подключенных клиентах. В клиентских сетях через VSA разворачивался «VSA agent hotfix», который обходил антивирусные продукты с помощью старых и уязвимых версий Microsoft Defender, а затем шифровал машины жертв.

Также Huntress Labs пишет, что инцидент затронул не менее 20 MSP-провайдеров.

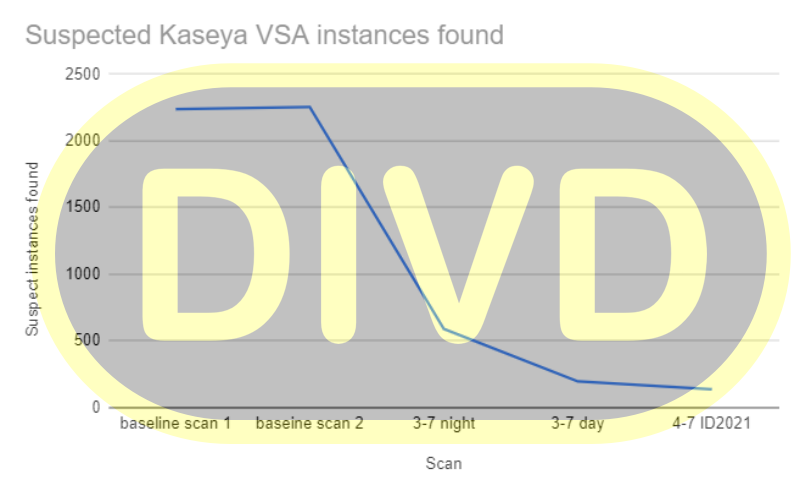

DIVD сообщает, что специалисты просканировал интернет в поисках серверов VSA, и в настоящее время к сети подключено менее 140 из 2200 серверов, которые были активны до атак. Судя по всему, последствия атаки могли быть намного хуже, если бы сотрудники Kaseya не поспешили закрыть свою инфраструктуру и не призвали владельцев VSA отключить свои серверы.

Последствия

Хотя продукты Kaseya используют десятки тысячи клиентов, вскоре после атаки генеральный директор компании Фред Воккола (Fred Voccola) поспешил заверить СМИ, атака затронула менее 40 из них. Однако проблема заключается в том, что большинство серверов VSA использовались MSP-провайдерами, то есть компаниями, которые управляют инфраструктурой других клиентов. А значит, злоумышленники развернули шифровальщика в тысячах корпоративных сетей, даже если от компрометации Kaseya пострадали всего 40 серверов VSA.

Так, среди MSP-провайдеров, которые уже признали, что пострадали в ходе этого инцидента, числятся Visma EssCom, Synnex и Avtex.

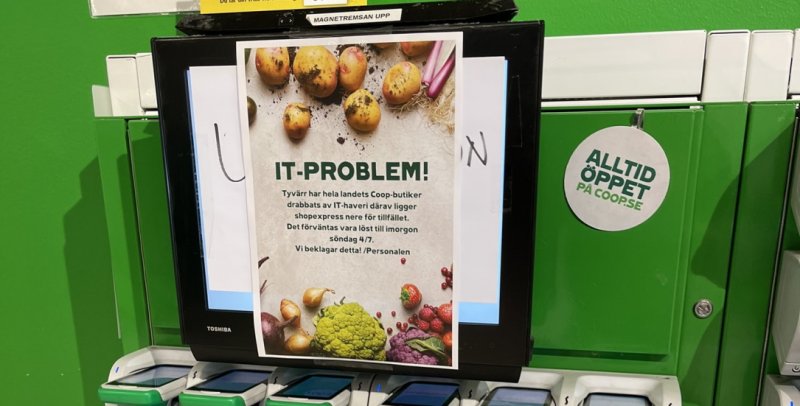

Также известно о том, что Coop, одна из крупнейших сетей супермаркетов Швеции, закрыла почти 800 магазинов по всей стране, так как пострадала от атаки шифровальщика REvil. Хотя Coop обвинила в случившемся одного из своих поставщиков, инцидент произошел в то же время, когда хакеры проникли в сеть Kaseya. То есть упомянутый поставщик, очевидно, был клиентом компании.

Аналитики компании ESET сообщают, что фиксируют всплеск заражений REvil, который связывают с компрометаций с Kaseya. Согласно телеметрии компании, большинство заражений касаются систем, расположенных в Великобритании, Южной Африке, Германии и США.

Based on #ESET’s telemetry, we have identified victims in the ??UK, ??South Africa, ??Canada, ??Germany, ??USA, ??Colombia, ??Sweden, ??Kenya, ??Argentina, ??Mexico, ??the Netherlands, ??Indonesia, ??Japan, ??Mauritius, ??New Zealand, ??Spain and ??Turkey so far. 2/3 pic.twitter.com/CSzOai0uwq

— ESET research (@ESETresearch) July 4, 2021

В Kaseya заявляют, что намерены поочередно возвращать SaaS центры обработки данных в онлайн, начиная с ЕС, Великобритании и Азиатско-Тихоокеанского региона, за которыми следуют центры обработки данных в Северной Америке.

На данный момент полный масштаб инцидента еще остается неясным, но случившееся вызвало бурную реакцию со стороны правоохранительных органов. Президент США Джо Байден уже обратил внимание на случившееся и приказал спецслужбам расследовать взлом, затронувший сотни американских предприятий. Представители ФБР сообщили, что работают над расследованием совместно с Агентством по кибербезопасности и защите инфраструктуры, организованном при Министерстве внутренней безопасности США (DHS CISA).

70 000 000 долларов

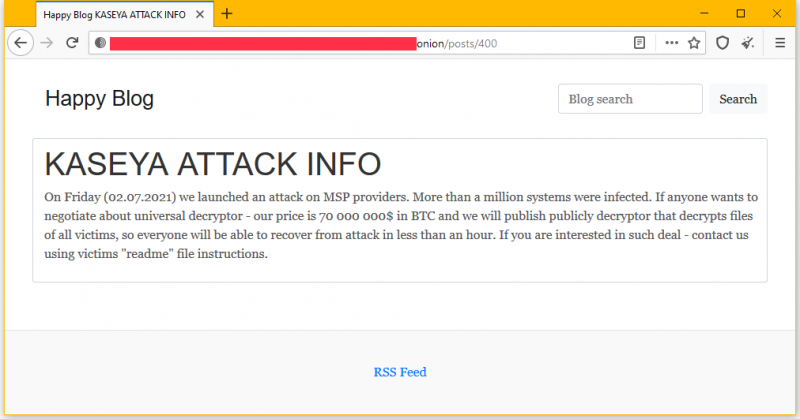

Операторы REvil, в свою очередь, и вовсе требуют выкуп в размере 70 миллионов долларов США, и тогда обещают опубликовать универсальный дешифратор, который может разблокировать все компьютеры, пострадавшие после взлома Kaseya.

Хакеры опубликовали соответственное сообщение в своем блоге, где официально взяли на себя ответственность за эту атаку и заявили, что заблокировали более миллиона систем.

«В пятницу (02.07.2021) мы начали атаку на провайдеров MSP. Было заражено более миллиона систем. Если кто-то хочет договориться об универсальном дешифраторе — наша цена 70 000 000 $ в BTC, и мы опубликуем дешифратор, который расшифровывает файлы всех жертв, так что каждый сможет оправиться от атаки менее чем за час. Если вы заинтересованы в такой сделке, свяжитесь с нами, используя инструкцию из файла readme», — пишут злоумышленники.

Комментарии (0)