Группа ShadowSyndicate связана с семью семействами вымогателей - «Новости»

- 10:30, 28-сен-2023

- Изображения / Новости / Заработок / Текст / Вёрстка

- Jones

- 0

Специалисты компаний Group-IB и Bridewell представили совместный отчет о преступной группе ShadowSyndicate (ранее Infra Storm), которая связана с атаками семи различных семейств программ-вымогателей за последний год.

Аналитики связывают ShadowSyndicate с такими вымогателями, как Quantum, Nokoyawa, BlackCat/ALPHV, Clop, Royal, Cactus и Play, а также многочисленными атаками, наблюдающимися с июля 2022 года.

Исследователи полагают, что злоумышленники могут играть роль брокеров первичного доступа для перечисленных хакерских группировок, однако собранные данные свидетельствуют скорее о том, что ShadowSyndicate — это именно операторы сразу нескольких программ-вымогателей.

Свои выводы исследователи основывают на явном SSH-следе (1ca4cbac895fc3bd12417b77fc6ed31d), который они обнаружили на 85 серверах ShadowSyndicate, большинство из которых выступали C&C-машинами для Cobalt Strike.

Изучая серверы группировки, исследователи «обнаружили восемь разных “водяных знаков” [лицензионных ключей] для Cobalt Strike». Эти восемь серверов Cobalt Strike взаимодействовали с вымогателями Cactus, Royal, Quantum, Nokoyawa, Play, Clop и BlackCat/ALPHV, развернутыми в различных сетях жертв.

Анализ таких C&C-параметров Cobalt Strike, как дата обнаружения, «водяные знаки» и настройки таймера сна, позволили получить доказательства, связывающие ShadowSyndicate с вымогателями Quantum, Nokoyawa и ALPHV/BlackCat.

В частности, аналитики связали эти серверы с атакой Quantum в сентябре 2022 года, тремя атаками Nokoyawa в четвертом квартале 2022 года и апреле 2023 года, а также атакой ALPHV в феврале 2023 года.

Также отмечается, что в некоторых атаках ShadowSyndicate использовала инструмент для пентеста Sliver, который ранее уже рассматривался как потенциальная замена Cobalt Strike. Среди других инструментов, замеченных в атаках группы, были загрузчик малвари IcedID, MaaS-загрузчик Matanbuchus и пейлоад Metasploit Meterpreter.

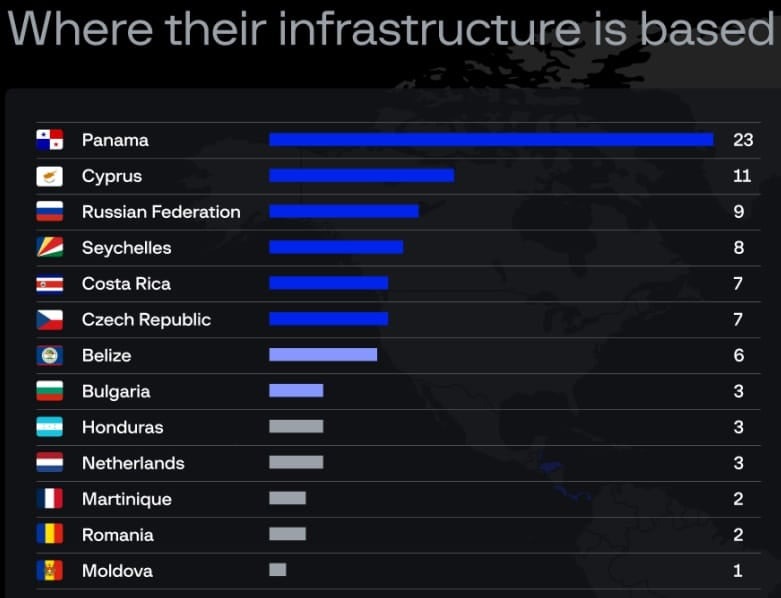

Сначала аналитики предположили, что все 85 серверов, связанных ShadowSyndicate, будут подключены к одному хостинг-провайдеру, но оказалось, что они принадлежат 18 разным владельцам в 13 разных странах, и связаны с 22 разными сетевыми именами.

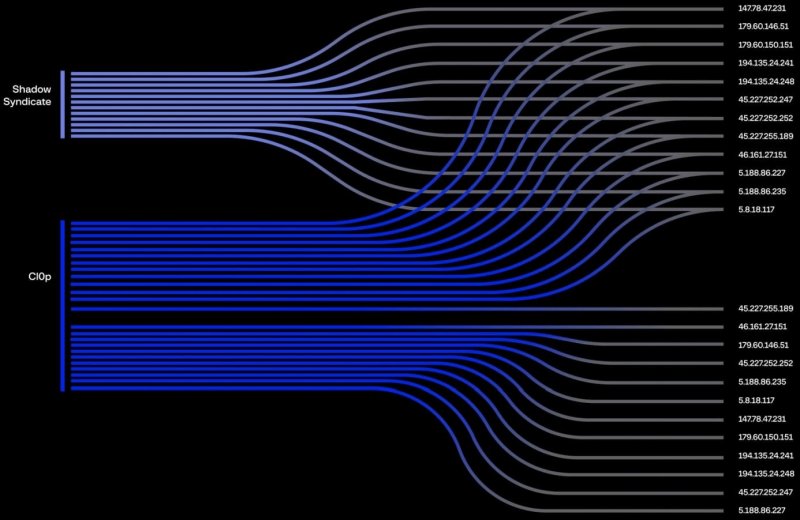

Доказательства связи ShadowSyndicate с операциями Ryuk, Conti, Trickbot, Royal, Clop и Play оказались менее серьезными. В частности, с группу Clop ранее связывали как минимум 12 IP-адресами из 4 разных кластеров, которые в августе 2022 года перешли под контроль ShadowSyndicate и в настоящее время используются для управления Cobalt Strike. То есть какое-то время группировки могли использовать инфраструктуру совместно.

Согласно одной из теорий экспертов, ShadowSyndicate может являться «партнером», работающим сразу с несколькими RaaS-вредоносами. Однако для подтверждения этой версии все еще требуются дополнительные доказательства.

Комментарии (0)