Google патчит загадочную 0-day в Chrome, у которой нет даже CVE - «Новости»

- 14:30, 12-дек-2025

- Изображения / Новости / Преимущества стилей / Текст / Вёрстка / Типы носителей

- Аникита

- 0

Разработчики Google выпустили срочные патчи для браузера Chrome, исправив очередную уязвимость нулевого дня, которую уже активно используют злоумышленники. Это уже восьмая проблема такого рода с начала года, однако на этот раз практически никакие подробности неизвестны.

Компания выпустила исправления для Chrome в версиях для Windows (версия 143.0.7499.109), macOS (143.0.7499.110) и Linux (143.0.7499.109). Обновления уже должны быть доступны для всех пользователей, хотя Google предупреждает, что полное развертывание патчей может занять несколько дней.

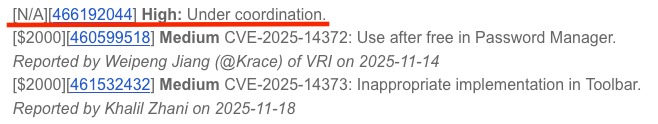

Любопытно, что в настоящее время новая 0-day не имеет даже CVE-идентификатора. Google отслеживает уязвимость по внутреннему идентификатору (466192044) и пометила баг как «under coordination» — то есть разработчики координируют раскрытие информации о проблеме с кем-то еще.

Также пока не сообщается, кто обнаружил проблему, когда, и какой компонент браузера она затрагивает. Единственное, что известно, — серьезность уязвимости оценивается как высокая.

ИБ-специалисты полагают, что речь, скорее всего, идет о проблеме типа type confusion или use-after-free, которая может затрагивать движок V8 или смежные компоненты. Такие уязвимости часто используют для побега из песочницы или выполнения произвольного кода.

Согласно данным из баг-трекера Chromium, проблема затрагивает библиотеку LibANGLE — опенсорсную прослойку Google, которая транслирует вызовы OpenGL ES в другие графические API (Direct3D, Vulkan, Metal). В отчете говорится о переполнении буфера в рендерере Metal из-за неправильной работы с размерами буфера, что ведет к повреждению памяти, утечкам данных и потенциальному выполнению кода.

С начала 2025 года Google устранила в Chrome уже семь 0-day, и «безымянная» проблема стала восьмой. Для сравнения: в 2024 году Google исправила 10 0-day в своем браузере, часть из которых была продемонстрирована на соревнованиях Pwn2Own, а остальные тоже эксплуатировались в реальных атаках.

Комментарии (0)