MEGANews. Самые важные события в мире инфосека за март - «Новости»

- 10:30, 01-апр-2023

- Линии и рамки / Текст / Самоучитель CSS / Видео уроки / Интернет и связь / Заработок / Новости

- Наталья

- 0

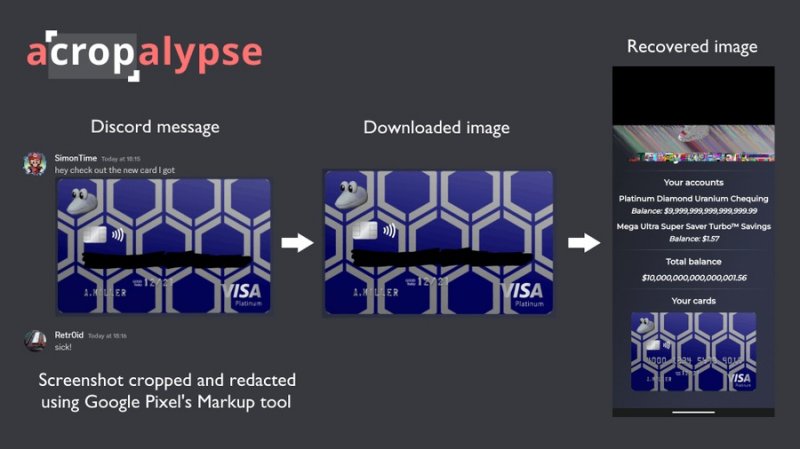

Уязвимость aCropalypse угрожает Windows и Pixel

Разработчики Microsoft экстренно обновили инструменты Snipping Tool и Snip and Sketch («Ножницы») в Windows 10 и 11, исправив недавно обнаруженную уязвимость, получившую название aCropalypse. Баг позволял восстановить оригинал любого изображения, отредактированного с помощью «Ножниц».

Изначально проблему aCropalypse (CVE-2023-21036) обнаружили в устройствах Google Pixel и связали с редактором скриншотов Markup, который появился на смартфонах в 2018 году, с релизом Android 9.0 Pie.

Суть уязвимости заключалась в том, как именно файл изображения открывается для редактирования и сохраняется: обрезанные или закрашенные при помощи Markup данные все равно остаются в новом сохраненном файле, что позволяет восстановить примерно 80% исходной картинки.

Восстановление закрашенного номера банковской карты

Исследователи предупреждали, что aCropalypse может раскрывать конфиденциальную информацию пользователей, если они когда‑либо редактировали изображение с помощью Markup, а затем делились этим файлом с другими людьми или публиковали его в интернете.

Из‑за уязвимости утечь в сеть могла самая разная информация, включая конфиденциальные данные из документов, данные о местоположении, конфиденциальные URL-адреса на скриншотах браузера, номера банковских карт, лица и другие нежелательные подробности на откровенных фото. Словом, все то, что обычно обрезают и замазывают на фотографиях и скриншотах.

Вскоре после раскрытия данных об оригинальной проблеме выяснилось, что эта уязвимость представляет опасность и для инструментов Snipping Tool и Snip and Sketch в Windows 10 и 11. В данном случае точно так же возможно частично восстановить оригинальный вид ранее обрезанных картинок.

Эксперты продемонстрировали успешное восстановление изображений в формате PNG и допустили, что то же самое можно проделать и с файлами JPG.

В итоге проблеме был присвоен идентификатор CVE-2023-28303. В Windows 11 для ее устранения следует обновить Snipping Tool до версии 11.2302.20.0, а в Windows 10 патч получил Snip and Sketch версии 10.2008.3001.0.

Теперь при обрезке изображения и перезаписи исходного файла инструмент удаляет неиспользуемые данные корректно, а не помещает их в конец файла, после IEND.

На 7% снизилась скорость мобильного интернета в РФ

По данным TelecomDaily, в феврале 2023 года скорость мобильного интернета в регионах России снизилась на 7% по сравнению с предыдущим годом (до 18,3 Мбит/с). При этом в Москве скорость мобильного интернета выросла на 32% до 34,7 Мбит/с.

Исследователи объясняют ухудшение доступа дефицитом сетевого оборудования и установкой новых базовых станций в первую очередь в крупных городах. Глава TelecomDaily Денис Кусков отмечает, что сетевое оборудование постепенно устаревает и требует модернизации, а складские запасы не безграничны. Именно поэтому растет разрыв в качестве интернет‑доступа между столицей и регионами. Операторы наращивают пропускную способность сетей медленнее, чем растет интернет‑трафик.

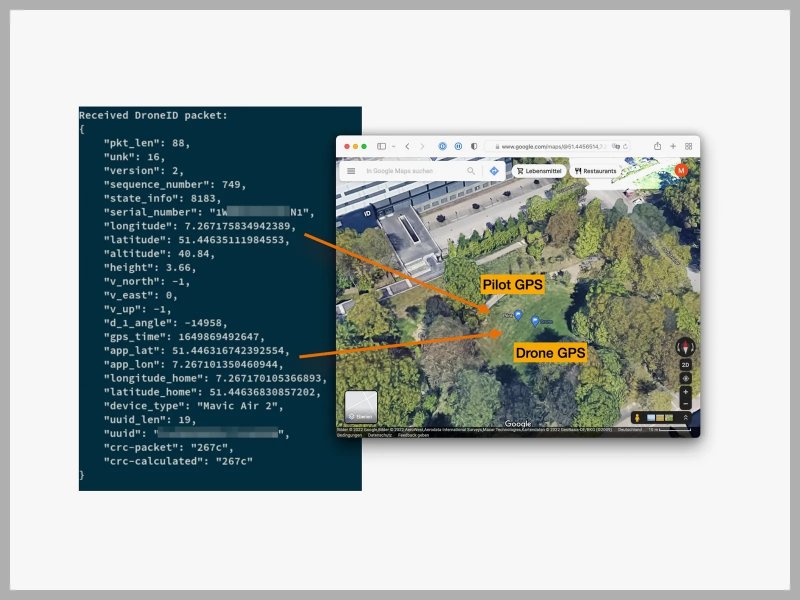

Дроны DJI раскрывают местонахождение операторов

Специалисты из Рурского университета в Бохуме и Центра информационной безопасности имени Гельмгольца в Германии (CISPA) рассказали, что им удалось расшифровать сигналы, передаваемые дронами DJI. Оказалось, что устройства транслируют не только свои GPS-координаты и уникальный ID дрона, но и GPS-координаты своего оператора.

Исследователи пишут, что такие девайсы становятся все востребованнее в зонах боевых действий, ведь они могут вести наблюдение на большой высоте, проводить разведку и даже использоваться как оружие, тогда как их оператор надежно скрыт на расстоянии до нескольких километров от дрона.

Однако оказалось, что местоположение пилотов не такая уж большая тайна. Фактически любой человек, у которого есть простое и дешевое радиооборудование, может перехватить сигналы дронов и расшифровать их, таким образом получив координаты пилота.

В своем докладе ученые рассказывают, что им удалось расшифровать радиосигналы дронов DJI и декодировать используемый ими радиопротокол DroneID. Деконструировав сигналы, исследователи увидели, что каждый дрон DJI передает по протоколу DroneID не только свои GPS-координаты и уникальный идентификатор дрона, но и GPS-координаты своего оператора.

Исходно система DroneID компании DJI создавалась для того, чтобы позволить правительствам, регулирующим органам и правоохранителям контролировать беспилотники и предотвращать злоупотребления ими. Но хакеры и ИБ‑исследователи уже давно говорят о том, что DroneID не зашифрована и открыта для любого, кто способен принимать радиосигналы.

Так, DroneID уже подвергалась критике прошлой весной, когда украинские власти раскритиковали компанию за то, что российские военные используют дроны DJI для наведения ракет, а также определяют местонахождение операторов украинских дронов DJI по их радиосигналам. В ответ на это компания вообще заявила о недопустимости использования своих потребительских беспилотников в военных целях, а затем прекратила продажи устройств как в России, так и на Украине.

При этом китайский производитель уже давно продает государственным регуляторам и правоохранительным органам специальное устройство Aeroscope, которое позволяет перехватывать и декодировать данные DroneID, определяя местоположение любого дрона и его оператора на расстоянии до 48 км.

Ранее в компании подчеркивали, что протокол DroneID зашифрован и, следовательно, недоступен для тех, у кого нет устройства Aeroscope, которое любой желающий приобрести просто не сможет. Однако позже ИБ‑исследователь Кевин Финистерре (Kevin Finisterre) продемонстрировал перехват некоторых данных DroneID при помощи свободно доступного SDR Ettus. В итоге представитель DJI признал в беседе с журналистами, что передачи на самом деле не зашифрованы.

В своем докладе немецкие ученые продемонстрировали, что сигналы дронов действительно могут быть расшифрованы и прочитаны и без всякого Aeroscope, что позволяет прослушивать DroneID для точного определения положения как самого беспилотника, так и его оператора.

В качестве доказательства своих выводов исследовательская группа опубликовала на GitHub прототип инструмента для получения и расшифровки данных DroneID.

Исследователи пошли даже дальше, чем Финистерре: они изучили прошивку дрона DJI и его радиосвязь, отреверсили DroneID и создали инструмент, который может принимать передачи DroneID с помощью уже упомянутого выше Ettus или более дешевого HackRF, который стоит всего несколько сотен долларов (по сравнению с 1000+ долларов за устройства Ettus). В итоге это позволяет выполнять все доступные Aeroscope действия без него самого.

Хотя исследователи тестировали перехват сигналов лишь на расстоянии от 15 до 25 футов (от 4,5 до 7,5 м), они отмечают, что даже не пытались увеличить расстояние, так как его возможно без труда расширить с помощью дополнительных технических решений.

Теперь ИБ‑эксперты и СМИ предполагают, что, независимо от мотивов, которыми компания DJI руководствовалась, создавая DroneID и рекламируя Aeroscop как единственно подходящее устройство для перехвата сигналов, доступность информации о местоположении оператора дрона и тот факт, что эти данные можно легко перехватить (без всякого Aeroscope), окажут серьезное влияние на использование квадрокоптеров в зонах боевых действий и других враждебных условиях.

В США пытаются запретить TikTok

В начале марта комитет палаты представителей конгресса США принял законопроект, который может позволить президенту полностью запретить TikTok в стране. В конце 2022 года соцсеть уже запретили устанавливать на государственные устройства более чем в 20 штатах, а некоторые университеты заблокировали его в Wi-Fi-сетях своих кампусов.

Политики говорят, что TikTok, принадлежащий китайской компании ByteDance и насчитывающий 150 миллионов пользователей в США, может угрожать национальной безопасности страны.

«Зачем впускать троянского коня в свою крепость? Зачем привносить эту возможность в США, когда китайцы могут манипулировать данными, которые мы видим, и либо включать в них то, что они хотят показать нашему населению (в том числе материалы, вызывающие разногласия в обществе), либо удалять то, что выставляет их в плохом свете и что они не хотели бы показать американскому народу?»

— такими вопросами задавался Роб Джойс, глава отдела кибербезопасности в АНБ, на конференции Silverado Accelerator Conference, прошедшей в конце марта.

Журналисту прислали флешку с бомбой

Полиция Эквадора расследует массовую атаку на медиаорганизации по всей стране. Журналист и ведущий Ecuavisa был ранен после того, как при подключении к компьютеру взорвалась USB-флешка, которую он получил по почте. Такие же девайсы были отправлены в редакции еще как минимум пяти эквадорских СМИ.

Глава отдела уголовных расследований национальной полиции Эквадора Хавьер Чанго Льерена (Xavier Chango Llerena) заявил, что власти обнаружили конверты с предполагаемыми взрывными устройствами в редакциях еще четырех СМИ: двух в Гуаякиле и двух в Кито. Еще одна взрывоопасная флешка была найдена на складе компании по доставке посылок.

В результате взрыва USB-накопителя пострадавший журналист Ecuavisa Ленин Артиеда (Lenin Artieda) получил травмы рук и лица. По данным полиции, Артиеде повезло — взорвалась только половина заложенного в USB-накопитель заряда, и исход мог быть более печальным, если бы все прошло так, как планировали злоумышленники.

Также сообщается, что активация взрывного устройства могла произойти от электрического заряда, который флешка получила при подключении. По словам Льерены, накопитель мог содержать гексоген, хотя это пока не подтверждено лабораторным анализом.

Организация по защите интересов прессы и свободы слова Fundamedios осудила это нападение и сообщила, что еще минимум трое журналистов, в том числе из TC Televisión, Teleamazonas и радио Exa FM, получили по почте такие USB-накопители и письма с угрозами.

В частности, Альваро Росеро (Álvaro Rosero), работающий на радиостанции Exa FM, получил конверт с аналогичной флешкой 15 марта 2023 года. Он отдал устройство своему продюсеру, который использовал кабель с адаптером для подключения флешки к компьютеру. В этот раз накопитель не взорвался. Полиция установила, что в устройстве содержалась взрывчатка, но из‑за адаптера, использованного продюсером, заряд не активировался.

ИБ‑специалист и инженер Майкл Гровер (Michael Grover), также известный под ником MG, которого многие знают как автора вредоносного кабеля O.MG, демонстрировал взрывающиеся USB-флешки еще в 2018 году (исключительно как PoC и в качестве шутки), а мы тогда посвятили исследованиям MG большую статью.

«Даже маленький флеш‑накопитель опасен с чем‑то вроде „семтекса“ на борту и достаточно быстродействующим запалом. Ваша рука будет находиться прямо на накопителе, когда на него будет подано питание, — объяснил Гровер теперь. — Не могу сказать, использовались ли такие атаки в реальности, но меня совсем не удивит, если использовались. Я знаю несколько изданий, где всю почту сканируют на наличие взрывчатых веществ и других опасных предметов».

Исследователь говорит, что подобные атаки, к сожалению, могут быть весьма эффективными для террористов. MG надеется, что произошедшее вынудит большее количество изданий тщательно проверять входящую корреспонденцию.

Кто именно посылает такой «сигнал» журналистам, пока остается неясным. Fundamedios пишет, что одно из сообщений, сопровождавших опасную флешку, было направлено против неустановленной политической группы, другое гласило, что на накопителе представлены материалы, которые разоблачат Correísmo (эквадорское политическое движение, названное в честь бывшего президента Рафаэля Корреа). Кроме того, последние несколько лет в стране наблюдается всплеск преступности, который президент Гильермо Лассо связывает с незаконным оборотом наркотиков (если точнее, с деятельностью наркокартелей).

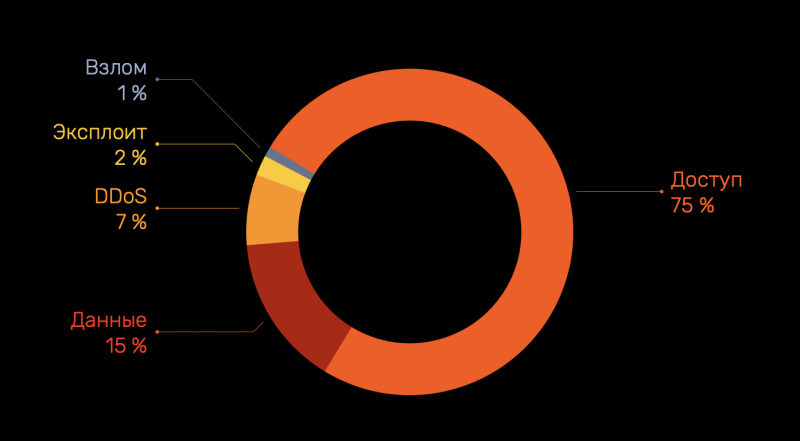

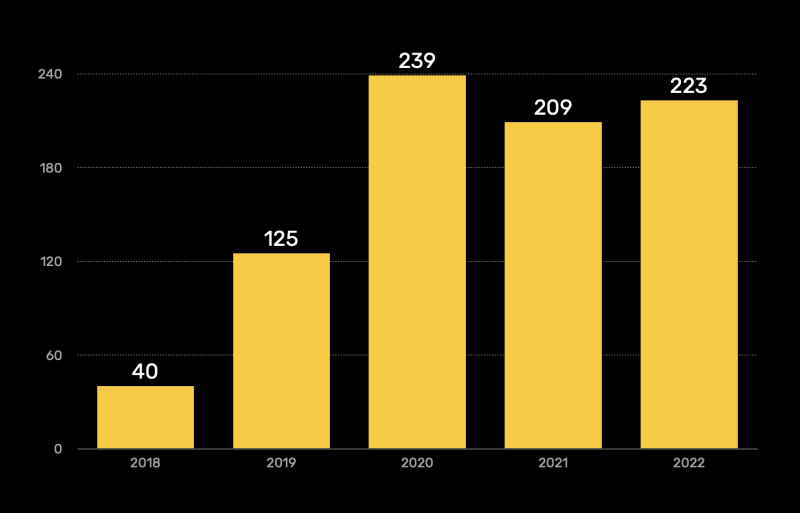

Продажа доступов к сетям предприятий

Эксперты Positive Technologies провели исследование киберугроз 2022 года, актуальных для промышленных организаций. Выяснилось, что количество доступов к инфраструктуре организаций из этой сферы, выставленных на продажу в 2022 году, выросло с 86 до 122 — более чем на 40%.

Торговля доступами составила 75% всех объявлений, относящихся к промышленности, и их стоимость обычно колеблется от 500 до 5000 долларов США.

Индустриальный сектор привлекает легким заработком даже малоквалифицированных преступников: они получают первоначальный доступ, а затем продают его более компетентным злоумышленникам для дальнейшего развития атаки.

На протяжении последних четырех лет этот сектор входит в тройку самых атакуемых отраслей: каждая десятая успешная атака на организации приходится на промышленные предприятия.

В общей сложности в промышленных компаниях было зафиксировано 223 инцидента, вызванных атаками злоумышленников, и это на 7% больше, чем в 2021 году. Больше всего инцидентов (75) пришлось на второй квартал 2022 года, и почти все атаки (97%) на организации этого сектора были целевыми.

В большинстве атак (70%) хакеры применяли вредоносное ПО, почти в половине (44%) — методы социальной инженерии, а еще в 43% случаев эксплуатировали уязвимости ПО.

56% всех успешных атак в этой сфере привели к утечкам данных, которые в первую очередь затронули сведения, содержащие коммерческую тайну и персональную информацию.

Выявлены уязвимости в TPM 2.0

Эксперты из компании Quarkslab обнаружили две серьезные уязвимости в спецификации библиотеки Trusted Platform Module (TPM) 2.0. Проблемы могут позволить аутентифицированному локальному атакующему перезаписать защищенные данные в TPM, а также выполнить произвольный код. Исследователи предупреждают, что эти проблемы могут затрагивать миллиарды устройств.

Уязвимости получили идентификаторы CVE-2023-1017 (чтение out-of-bounds) и CVE-2023-1018 (запись out-of-bounds). Обе проблемы связаны с обработкой параметров для некоторых команд TPM, в итоге позволяя злоумышленнику эксплуатировать их, отправляя TPM вредоносные команды для выполнения кода.

Согласно бюллетеню безопасности, выпущенному Trusted Computing Group, разработчиком спецификации TPM, эти уязвимости, связанные с переполнением буфера, могут привести к раскрытию информации или повышению привилегий. Итоговое влияние проблем зависит от того, как производитель реализовал работу с конкретной областью памяти: является ли она неиспользуемой или содержит оперативные данные.

Специалисты Quarkslab говорят, что крупные технические поставщики, организации, использующие корпоративные компьютеры, серверы, IoT-устройства и встроенные системы, включающие TPM, могут пострадать от этих уязвимостей. В целом же, по словам исследователей, баги «могут затрагивать миллиарды устройств».

Эксперты CERT уже заявили, что в течение нескольких месяцев информировали поставщиков о багах, стремясь пытаясь повысить осведомленность и уменьшить последствия. К сожалению, в итоге лишь несколько организаций подтвердили, что они затронуты CVE-2023-1017 и CVE-2023-1018.

Пока Lenovo — единственный крупный OEM-вендор, выпустивший собственные рекомендации по безопасности и предупредивший, что CVE-2023-1017 влияет на некоторые из систем компании, работающие на Nuvoton TPM 2.0.

В CERT предупреждают, что эксплуатация этих уязвимостей либо позволяет получить доступ к конфиденциальным данным для чтения, либо дает возможность перезаписать обычно защищенные данные, доступные только для TPM (например, криптографические ключи).

Всем затронутым вендорам необходимо перейти на исправленную версию спецификации:

TMP 2.0 v1.59 Errata версии 1.4 или выше;

TMP 2.0 v1.38 Errata версии 1.13 или выше;

TMP 2.0 v1.16 Errata версии 1.6 или выше.

Пользователям рекомендуется как можно скорее применить обновления,, выпущенные Trusted Computing Group, а также другими поставщиками.

В вычислительных средах с высокой степенью надежности пользователям также рекомендуют рассмотреть возможность использования TPM Remote Attestation для обнаружения любых изменений и обеспечения защиты TPM от взлома.

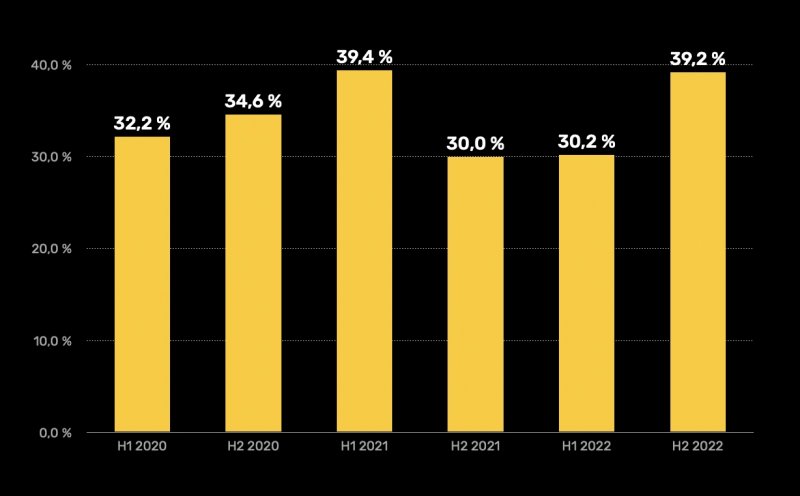

На 39% компьютеров АСУ заблокированы вредоносные объекты

Аналитики Kaspersky ICS CERT подсчитали, что во второй половине 2022 года вредоносные объекты были заблокированы на 39% компьютеров систем автоматизации в России.

Хуже того, Россия вошла в тройку лидеров в рейтинге регионов мира по доле заблокированных вредоносных объектов на компьютерах АСУ. Рост по сравнению с первым полугодием составил 9 процентных пунктов — это наиболее значительное изменение среди всех исследуемых регионов.

Эксперты связывают этот рост с увеличением доли компьютеров АСУ, которые были атакованы вредоносными объектами из интернета: их количество выросло на 12 процентных пунктов по сравнению с первым полугодием. К таким угрозам относятся в том числе вредоносные скрипты и фишинговые страницы (JS и HTML). Они были заблокированы почти на каждом пятом компьютере АСУ (18%).

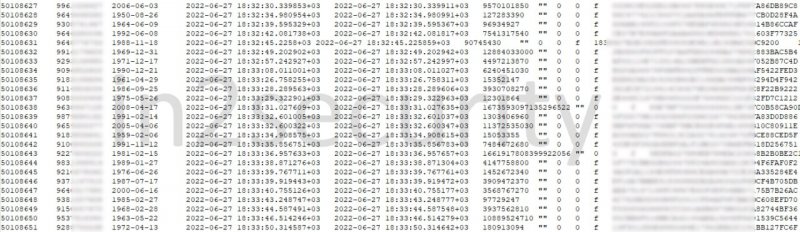

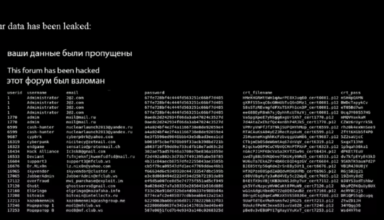

Данные «СберСпасибо» попали в открытый доступ

ИБ‑исследователи сообщили, что в открытом доступе появились две части дампа, предположительно полученного из мобильного приложения бонусной программы «СберСпасибо» (spasibosberbank.ru).

По данным специалистов Data Leakage & Breach Intelligence (DLBI), информацию слил тот же злоумышленник, который стоит за недавними утечками данных сервисов «СберПраво» и «СберЛогистика. В общей сложности были обнародованы 51 977 405 уникальных номеров телефонов и 3 298 456 уникальных email-адресов.

Структура обоих сливов совпадает: в дампах содержатся номера телефонов, даты рождения, даты регистрации в сервисе, дата последнего входа, а также хешированные (SHA-1 без соли) номера банковских карт, как основной, так и дополнительных.

Еще во время первого слива эксперты предупредили, что, хотя номера банковских карт хранятся в одном из файлов в виде хеша, из‑за использования устаревшего алгоритма SHA-1 «восстановить» реальные значения карт не составит никакого труда (при помощи обычного перебора). При этом только в первом дампе специалисты насчитали 100 092 292 уникальных хеша.

Выборочная проверка номеров банковских карт (через переводы с карты на карту) показала, что часть из них действительны и перевод на них возможен, а часть карт, видимо, уже неактивна, так как перевод невозможен.

Представители «СберСпасибо» сообщили СМИ, что проверят информацию о возможной утечке:

«Мы проверяем информацию и ее достоверность. Подобные сообщения возникают часто и, как правило, связаны с мошенниками, которые пытаются продать компиляции старых баз данных под видом оригинальных», — заявили в компании.

Другие интересные события месяца

Поддержка Microsoft «взламывает» Windows пользователей из‑за проблем с активацией

UEFI-буткит BlackLotus обходит защиту даже в Windows 11

Уязвимость в протоколе Wi-Fi IEEE 802.11 позволяет перехватывать сетевой трафик

Эксперты: из чат‑бота Bing может получиться убедительный мошенник

Малварь Hiatus атакует роутеры бизнес‑класса, превращая их в устройства для шпионажа

Microsoft Excel будет по умолчанию блокировать надстройки XLL

На 4chan опубликовали языковую ИИ‑модель LLaMa, созданную Facebook *

Бразильские власти конфискуют Flipper Zero, чтобы устройства не использовались в преступных целях

GPT-4 обманом вынудил человека решить для него CAPTCHA, притворившись слабовидящим

Эксперты Google нашли 18 уязвимостей в чипсетах Samsung Exynos

* Принадлежит компании Meta, чья деятельность признана экстремистской и запрещена в России.

Комментарии (0)