«Рога и копыта» маскируют малварь под запросы от потенциальных клиентов - «Новости»

- 10:30, 20-окт-2024

- Отступы и поля / Новости / Изображения / Заработок / Преимущества стилей / Таблицы / Самоучитель CSS / Текст / Вёрстка / Списки

- Carrington

- 0

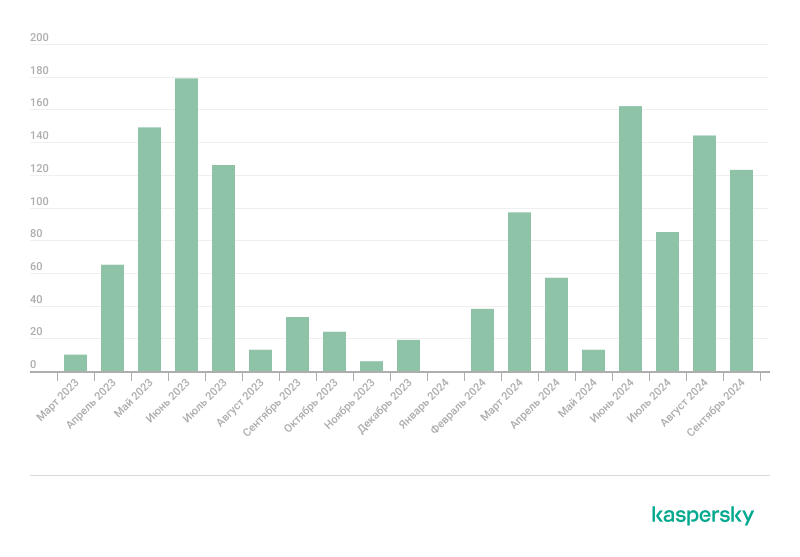

Специалисты «Лаборатории Касперского» обнаружили волну рассылок с вредоносными вложениями, замаскированными под запросы от потенциальных клиентов или партнеров. Эта кампания получила название Horns&Hooves («Рога и копыта») и продолжается с весны 2023 года. Целями хакеров стали как частные пользователи в России, так и предприятия из сферы торговли и услуг.

Количество пользователей, столкнувшихся с вредоносным скриптом

Исследователи пишут, что название этой кампании не случайно отсылает к вымышленной организации из романа «Золотой теленок» Ильфа и Петрова, которая была нужна Остапу Бендеру, чтобы «смешаться с бодрой массой служащих». В данном случае хакеры используют похожую тактику, чтобы смешаться с запросами от реальных пользователей или компаний.

Обычно письма атакующих содержат ZIP-архивы, внутри которых находятся файлы с вредоносными скриптами (обычно JScript). Такие послания замаскированы под различные обращения: заявки на закупку товаров, запросы цен, акты сверки, заявления на возврат, досудебные или обычные претензии.

Для создания видимой легитимности в архиве, помимо скрипта, действительно могут быть документы, относящиеся к конкретной организации или человеку, за которых выдают себя злоумышленники. К примеру, к письмам с запросом цен прилагаются выписки из ЕГРЮЛ, свидетельства о постановке на налоговый учет и карточки компаний.

Содержимое архива

К тому же при запуске вредоносного скрипта на экране жертвы отображается документ-приманка, например таблица со списком товаров для закупки.

В результате таких атак на устройства жертв проникают трояны NetSupport RAT или BurnsRAT. Это вредоносные версии легитимных инструментов NetSupport Manager и Remote Manipulator System, возможностями которых злоупотребляют злоумышленники.

Но установка RAT — лишь промежуточное звено в атаке. Так, после заражения на некоторые устройства пытались установить еще и стилеры (например, Rhadamanthys и Meduza).

Исследователи предполагают, что за этими атаками может стоять группировка TA569 (она же Mustard Tempest или Gold Prelude). Обычно эта хак-группа продает доступ к зараженным машинам другим злоумышленникам в даркнете.

То есть последствия для компаний могут быть разными, в зависимости от того, в чьи руки в дальнейшем попадет этот доступ: от кражи данных до шифрования и повреждения систем. Также атакующие могут собирать документы и электронные адреса для продолжения собственных атак.

«Компании регулярно получают запросы, связанные с оформлением заказов, разбираются с претензиями, поэтому далеко не всегда сотрудники могут заподозрить обман, тем более что злоумышленники меняют тактики и экспериментируют с новыми инструментами. В особой зоне риска малый и средний бизнес, ведь у небольших предприятий не всегда достаточно ресурсов для защиты. Однако, чтобы противостоять подобным атакам, главное — обучать сотрудников основам информационной безопасности, рассказывать о фишинге и других распространённых угрозах. Ведь во многих случаях успех злоумышленников зависит именно от человеческого фактора», — комментирует Артем Ушков, исследователь угроз в «Лаборатории Касперского».

Комментарии (0)