MEGANews. Самые важные события в мире инфосека за май - «Новости»

- 10:30, 03-июн-2024

- Текст / Вёрстка / Новости / Типы носителей / Видео уроки / Линии и рамки / Добавления стилей / Самоучитель CSS / Заработок / Изображения

- Меланья

- 0

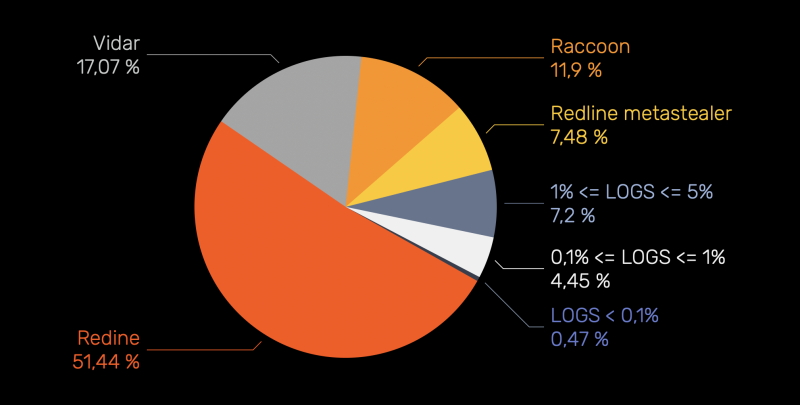

- Упомянутый выше стилер RedLine использовался в 51% случаев заражения устройств стилерами. За ним следуют Vidar (17%) и Raccoon (около 12%).

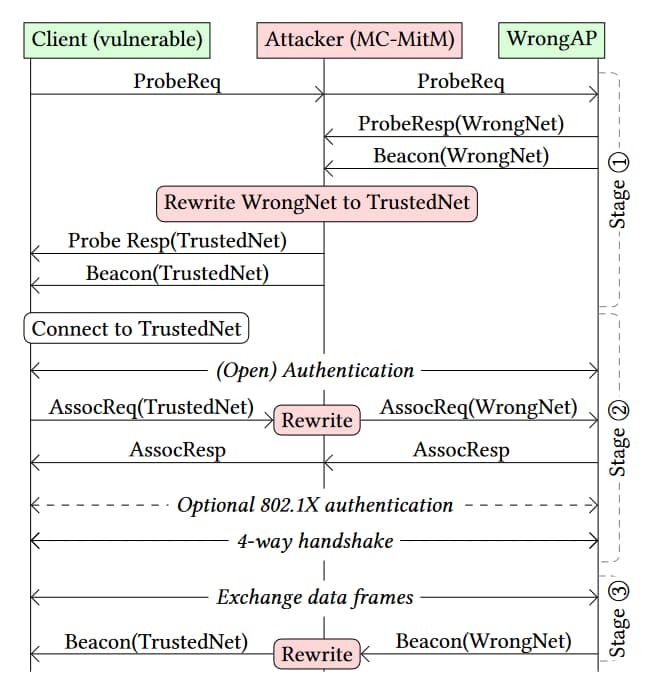

Проблема SSID Confusion

Обнаружена уязвимость, связанная с конструктивными недостатками стандарта Wi-Fi IEEE 802.11. Проблема позволяет обманом вынудить жертву подключиться к менее защищенной беспроводной сети и прослушивать сетевой трафик пользователя.

Баг получил название SSID Confusion и идентификатор CVE-2023-52424. Он затрагивает все операционные системы и Wi-Fi-клиенты, включая домашние и mesh-сети, основанные на протоколах WEP, WPA3, 802.11X/EAP и AMPE.

Суть атаки заключается в том, чтобы «вынудить жертву осуществить даунгрейд и переключиться на менее защищенную сеть, подменив имя доверенной сети (SSID), чтобы перехватить трафик или осуществить дальнейшие атаки», — говорится в докладе компании Top10VPN, созданном в сотрудничестве с профессором и известным ИБ‑исследователем из Лёвенского католического университета Мэти Ванхофом (Mathy Vanhoef).

«Также успешная атака SSID Confusion заставляет любой VPN с функцией автоматического отключения в доверенных сетях отключиться, оставляя трафик жертвы незащищенным», — добавляют эксперты.

Проблема, лежащая в основе этой атаки, состоит в том, что стандарт Wi-Fi не требует, чтобы SSID всегда проходил аутентификацию, это обязательно лишь тогда, когда устройство присоединяется к определенной сети. В результате злоумышленник может обманом заставить пользователя подключиться к недоверенной сети Wi-Fi, а не к той, к которой тот собирался подключиться изначально, осуществив атаку типа «противник посередине» (adversary in the middle, AitM).

«В нашей атаке, когда жертва хочет подключиться к сети TrustedNet, мы обманом вынуждаем ее подключиться к другой сети — WrongNet, которая использует аналогичные учетные данные, — рассказали исследователи. — В результате клиент жертвы будет думать и показывать пользователю, что тот подключен к TrustedNet, хотя на самом деле он подключен к WrongNet».

Другими словами, даже если пароли и другие учетные данные проходят взаимную верификацию при подключении к защищенной сети Wi-Fi, нет никакой гарантии того, что пользователь подключился именно к той сети, к которой собирался.

Для реализации атаки SSID Confusion должны быть соблюдены следующие условия:

- жертва собирается подключиться к доверенной сети Wi-Fi;

- жертве доступна мошенническая сеть с теми же учетными данными для аутентификации, что и настоящая;

- злоумышленник находится в положении, позволяющем осуществить AitM-атаку между жертвой и доверенной сетью.

Для защиты от SSID Confusion исследователи предлагают обновить стандарт Wi-Fi 802.11, включив SSID в четырехсторонний хендшейк, который используется при подключении к защищенным сетям, а также усовершенствовать защиту маяков (beacon), чтобы «клиент мог хранить эталонный маяк, содержащий SSID сети, и проверять его подлинность во время четырехстороннего хендшейка».

Маяки представляют собой управляющие фреймы, которые периодически посылают точки беспроводного доступа, чтобы сообщить о своем присутствии. В них содержится информация об SSID, возможностях сети и так далее.

«Сети могут защититься от такой атаки, избегая повторного использования учетных данных в разных SSID, — добавляют исследователи. — В корпоративных сетях следует использовать отдельные CommonNames сервера RADIUS, а в домашних сетях — уникальный пароль для каждого SSID».

Мэтт Линтон (Matt Linton), возглавляющий подразделение Google по реагированию на угрозы и управлению инцидентами, опубликовал в блоге сообщение, в котором рассказал, что в текущем виде фишинговые проверки и учения лишь заставляют его коллег ненавидеть ИТ‑команды, но не приносят никакой пользы.

По его словам, «нет никаких доказательств, что эти проверки вообще приводят к уменьшению количества успешных фишинговых кампаний». Лишь увеличивается нагрузка на специалистов по реагированию на инциденты и тех, кому поручено обрабатывать отчеты, а сотрудники чувствуют себя обманутыми.

«Обучение сотрудников тому, как оповещать службы безопасности о готовящихся атаках, по‑прежнему является ценным и важным дополнением к комплексной системе безопасности. Однако не нужно превращать это в противостояние. Мы ничего не выиграем, если будем „ловить“ людей, которые не справляются с этой задачей.

Давайте перестанем заниматься старыми и неработающими средствами защиты и последуем примеру более зрелых отраслей, таких как пожарная безопасность, которые уже сталкивались с подобными проблемами и выработали сбалансированный подход.

Фишинг и социальная инженерия не исчезнут как методы атак. До тех пор пока люди будут оставаться нестабильными и социальными существами, у злоумышленников будут способы манипулировать человеческим фактором.

Более эффективным подходом к рискам будет целенаправленное стремление к созданию систем, защищенных по умолчанию в долгосрочной перспективе. А также инвестиции в инженерные средства защиты, включая учетные данные, не поддающиеся фишингу (такие как passkey), и внедрение многостороннего подтверждения для важных аспектов безопасности в производственных системах. Считается, что именно благодаря инвестициям в подобные архитектурные средства защиты Google уже почти десять лет не приходится всерьез беспокоиться о фишинге паролей»,

— пишет Линтон.

У пожарных он предлагает перенять опыт проведения учений, когда проверка проводится не тайно, а факт ее проведения всем очевиден (к примеру, в жилых домах и офисных зданиях заранее расклеивают информационные плакаты). То есть фишинговые учения должны прямо сообщать, что это проверка, а также информировать участвующих в ней людей о преимуществах.

Android против воров

Google анонсировала ряд новых функций для Android, которые призваны защитить устройства от кражи и потери данных. Некоторые из них будут доступны только для устройств на базе Android 15 и выше, но другие планируется распространить на миллиарды устройств под управлением Android 10 и более старых версий.

Чтобы защитить личные и конфиденциальные данные пользователей в случае кражи или потери устройства, новая автоматическая блокировка экрана на основе ИИ и акселерометров, получившая название Theft Detection Lock, заблокирует экран, если обнаружит резкое движение, связанное с попыткой кражи (например, когда воры выхватывают устройство из рук владельца).

Чтобы воры не смогли получить доступ к конфиденциальным данным и приложениям, еще одна новая функция, Offline Device Lock, автоматически блокирует устройство сразу после того, как вор отключит его от сети, или если система заметит много неудачных попыток аутентификации.

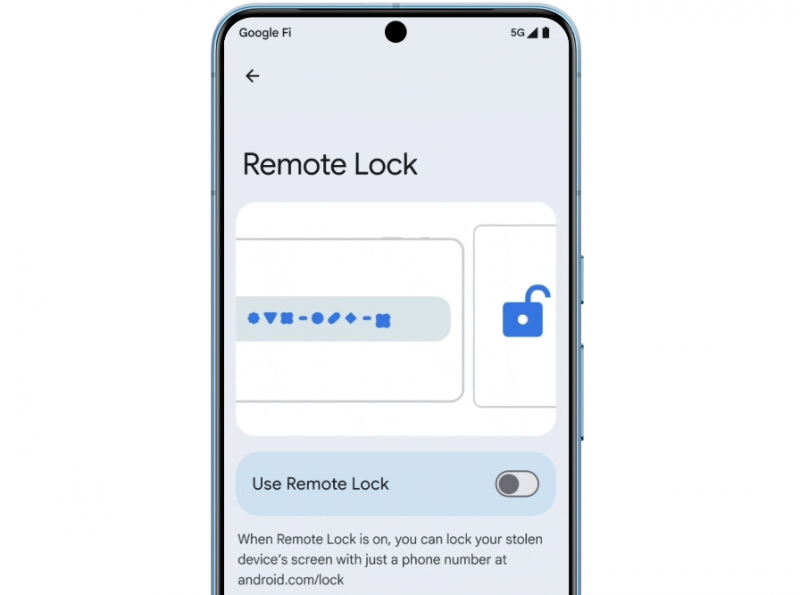

Также Google анонсировала функцию Remote Lock, которая поможет людям, чьи устройства на базе Android уже были украдены. Remote Lock позволяет удаленно заблокировать смартфон или планшет, используя только номер телефона и простую защитную задачу.

«Это даст вам время на восстановление учетных данных, а также доступ к дополнительным полезным опциям Find My Device, включая отправку команды полного сброса к заводским настройкам, чтобы полностью очистить устройство», — объясняет вице‑президент Google Сюзанна Фрей (Suzanne Frey).

Ожидается, что функции Theft Detection Lock, Offline Device Lock и Remote Lock будут доступны на устройствах под управлением Android 10 или выше через обновление сервисов Google Play, которое появится позже в текущем году.

Кроме того, новый Android 15 также получит усовершенствованную защиту от сброса до заводских настроек, что сделает продажу украденных устройств очень сложной задачей, поскольку в процессе их настройки потребуется ввести учетные данные от аккаунта Google.

«Благодаря этому обновлению, если вор принудительно сбросит настройки украденного устройства, он не сможет настроить его заново, не зная учетных данных устройства или аккаунта Google. Таким образом, украденное устройство станет непригодным для продажи, что уменьшит привлекательность кражи телефонов», — добавляет Фрей.

Также обновленный Android потребует ввода PIN-кода, пароля или биометрической аутентификации при попытке получить доступ или изменить важные настройки аккаунта Google и устройства из недоверенного места (например, при попытке изменения PIN-кода, доступа к Passkeys или отключения защиты от кражи).

Аналогично для отключения функции Find My Device или продления тайм‑аута экрана устройства тоже потребуется ввести PIN-код, пароль или использовать какую‑либо форму биометрической аутентификации. Это должно добавить дополнительный уровень защиты, призванный помешать злоумышленникам, укравшим устройство, сохранить его «разблокированным или не отслеживаемым в интернете».

Ожидается, что в новой версии Android этой осенью также появятся пространства Private Space, которые можно будет заблокировать с помощью PIN-кода и предотвратить доступ воров к конфиденциальным данным, хранящимся в определенных приложениях (например, к медицинской и финансовой информации).

25 000 запросов на удаление контента

- Компания Google опубликовала ежегодный отчет о прозрачности за вторую половину 2023 года. В общей сложности компания получила 43 554 запроса по всему миру в период с июля по декабрь прошлого года. Из них 25 925 запросов на удаление контента исходили из России.

25 607 запросов поступило от Роскомнадзора, еще 16 были распоряжениями суда, направленными в адрес Google, и 290 — распоряжения суда в адрес третьей стороны.- Среди причин запросов лидировали национальная безопасность (10 704 запроса), авторские права (7471) и контент, связанный с наркотиками (1691).

Завершается поддержка NTLM

Компания Microsoft подтвердила свои планы отказаться от NT LAN Manager (NTLM). В Windows 11 отказ запланирован уже на вторую половину текущего года. Также компания анонсировала ряд новых защитных мер, направленных на усиление безопасности ОС.

Напомним, что Microsoft впервые заявила о своем решении отказаться от NTLM в пользу Kerberos в октябре 2023 года.

Дело в том, что NTLM представляет собой созданное еще в девяностых семейство протоколов, которые используются для аутентификации удаленных пользователей и обеспечения безопасности сеансов. Kerberos — протокол аутентификации, много лет назад пришедший на смену NTLM, — теперь является протоколом аутентификации по умолчанию во всех версиях Windows новее Windows 2000. Однако NTLM тоже применяется по сей день, и, если по какой‑либо причине работа Kerberos невозможна, вместо него будет использован NTLM.

При этом различные NTLM-атаки — большая проблема, с которой Microsoft старается бороться, но NTLM по‑прежнему часто используется на серверах Windows, что позволяет хакерам успешно эксплуатировать такие уязвимости, как ShadowCoerce, PetitPotam, RemotePotato0.

С 2010 года Microsoft призывает разработчиков отказаться от NTLM в своих приложениях и советует администраторам либо отключать NTLM вовсе, либо настраивать свои серверы для блокировки атак NTLM relay с помощью Active Directory Certificate Services (AD CS).

«Отказ от NTLM был большой просьбой со стороны ИБ‑сообщества, поскольку это позволит усилить аутентификацию пользователей. Отказ от NTLM запланирован на вторую половину 2024 года», — заявили теперь в компании.

Среди других изменений в Windows 11 можно отметить:

- активацию защиты Local Security Authority (LSA) по умолчанию для всех новых потребительских устройств;

- использование безопасности на основе виртуализации (VBS) для защиты Windows Hello;

- систему Smart App Control, защищающую пользователей от запуска недоверенных или неподписанных приложений, которую теперь оснастят ИИ, и он поможет определять безопасность приложений и блокировать неизвестные или содержащие вредоносное ПО;

- дополнение к Smart App Control — новое комплексное решение Trusted Signing, позволяющее разработчикам подписывать свои приложения и в целом упрощающее процесс подписания.

В этом месяце Microsoft рассказала и о других улучшениях в области безопасности. Например, изоляции приложений Win32, которая призвана предотвратить риски на случай компрометации приложения и создать барьер между приложением и ОС.

Также сообщается, что будут ограничены злоупотребления привилегиями администратора, так как у пользователей станут запрашивать для этого явное разрешение. Появятся и VBS-анклавы для сторонних разработчиков, предназначенные для создания доверенных сред выполнения.

Кроме того, в будущем режимом печати по умолчанию станет Windows Protected Print Mode (WPP), который был представлен в декабре 2023 года. Он будет использоваться для борьбы с рисками, которые создает привилегированный процесс Spooler, а также для защиты стека печати.

Идея заключается в том, чтобы запускать Print Spooler как ограниченную службу и резко снизить его привлекательность для злоумышленников, которые зачастую злоупотребляют им для получения повышенных привилегий в Windows.

Также сообщается, что компания перестанет доверять аутентификационным TLS-сертификатам серверов с ключами RSA менее 2048 бит из‑за «прогресса в вычислительной мощности и криптоанализе».

Завершает список новых функций система Zero Trust Domain Name System (ZTDNS), которая призвана помочь коммерческим клиентам изолировать Windows в своих сетях, ограничивая устройства под управлением ОС подключением только к утвержденным адресам по доменному имени.

Веб-страницы пропадают из сети

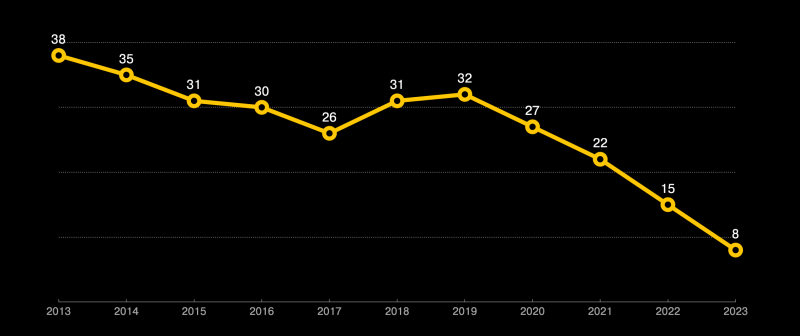

- Аналитики исследовательского центра Pew Research Center заметили, что фраза «интернет все помнит» не совсем соответствует действительности. Так, по состоянию на октябрь 2023 года четверть всех веб‑страниц, существовавших в период с 2013 по 2023 год, уже была недоступна.

- Около 38% веб‑страниц, активных в 2013 году, тоже уже не существуют, а c 2023 года из сети исчезли порядка 8% веб‑страниц.

- Исследователи подсчитали, что 23% новостных веб‑страниц содержат хотя бы одну неработающую ссылку, а для правительственных сайтов это число оставляет 21%.

- Хуже того, больше половины (54%) страниц Wikipedia также содержат хотя бы одну несуществующую ссылку. Суммарно около 11% от всех ссылок в Википедии более не доступны.

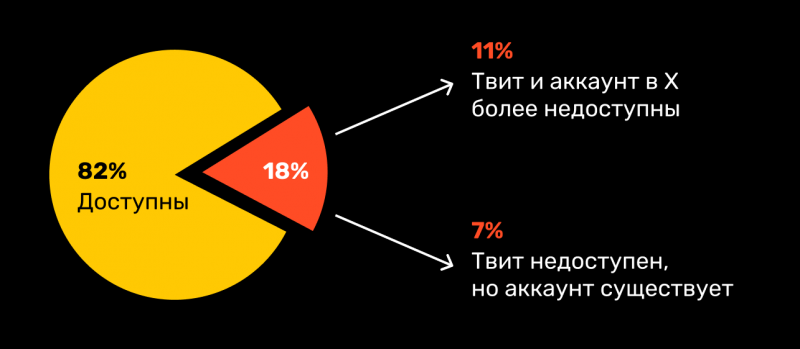

- Ситуация в социальных сетях не лучше. Так, в социальной сети X (бывший Twitter) почти каждый пятый твит пропадает через несколько месяцев после публикации.

- В 60% случаев это связано с тем, что учетная запись, разместившая сообщение, была закрыта, заблокирована или полностью удалена. В остальных 40% случаев владелец аккаунта сам удаляет свой твит.

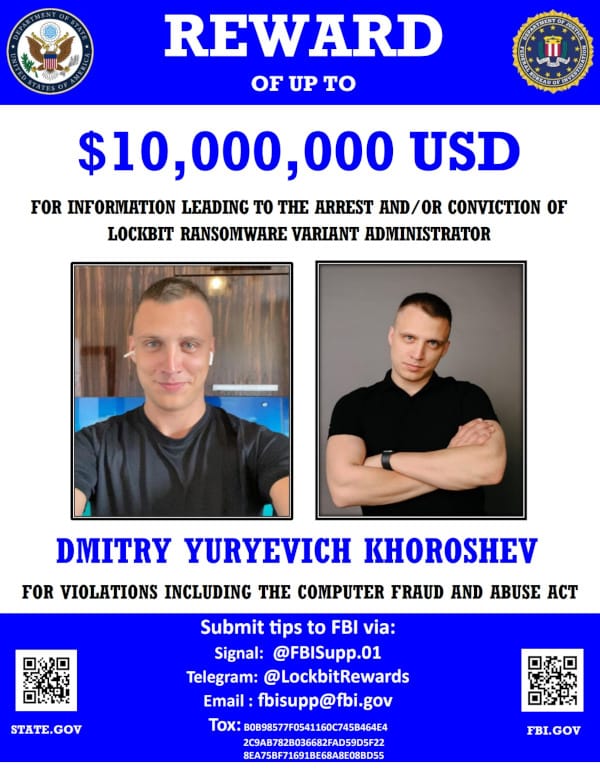

Деанон LockBitSupp?

ФБР, Национальное агентство по борьбе с преступностью Великобритании (NCA) и Европол опубликовали масштабные обвинения и ввели санкции против 31-летнего гражданина России Дмитрия Юрьевича Хорошева. Правоохранители утверждают, что именно он скрывается за никами LockBitSupp и putinkrab, являясь администратором и разработчиком вымогательской группировки LockBit.

Согласно обвинительному заключению Министерства юстиции США и сообщению NCA, Дмитрий Хорошев живет в Воронеже и он лично «заработал» на вымогательских операциях LockBit около 100 миллионов долларов США (примерно пятая часть всех выкупов, полученных группой).

«Хорошев, он же LockBitSupp, процветал в условиях анонимности и даже предлагал награду в размере 10 миллионнов долларов любому, кто сможет раскрыть его личность. Теперь же он подпадает под санкции в виде замораживания активов и запрета на поездки», — заявило NCA.

Предполагается, что санкции приведут к серьезным перебоям в работе вымогателей, поскольку теперь выплаты выкупов будут нарушать запреты властей, а значит, пострадавшие компании могут столкнуться с крупными штрафами. Например, в прошлом подобные меры приводили к тому, что некоторые компании, ведущие с вымогателями переговоры о выкупах, переставали работать с группировками, попавшими под санкции.

Также теперь американские власти предлагают вознаграждение в размере 10 миллионов долларов за любую информацию, которая может привести к аресту или осуждению LockBitSupp, в рамках программы Rewards for Justice.

По информации исследователей Vx-Underground, LockBitSupp заявил, что ФБР «блефует», правоохранители доксят вовсе не его, а он «сочувствует реальному Димону».

«Не понимаю, зачем они устраивают это маленькое шоу. Они явно расстроены тем, что мы продолжаем работать», — заявил LockBitSupp.

Напомним, что в феврале 2024 года правоохранители провели операцию Cronos, в рамках которой они вывели из строя инфраструктуру LockBit, включая 34 сервера, где размещались сайты для слива данных и их зеркала, украденные у жертв файлы, криптовалютные кошельки. Также сообщалось, что власти получили около 1000 ключей для дешифрования данных, после чего был выпущен инструмент для расшифровки и бесплатного восстановления файлов.

Теперь правоохранители заявили, что на самом деле в их руках оказалось более 2500 ключей и они продолжают оказывать помощь жертвам LockBit в бесплатном восстановлении данных.

Кроме того, теперь, после изучения изъятых в феврале данных, NCA заявляет, что LockBit вымогала более миллиарда долларов у тысяч компаний по всему миру, а Минюст США сообщил, что Хорошев и его сообщники получили от своих жертв больше 500 миллионов долларов в виде выкупов.

Так, в период с июня 2022 года по февраль 2024 года LockBit совершила свыше 7000 атак (больше всего инцидентов было зафиксировано в США, Великобритании, Франции, Германии и Китае).

Группировка LockBit активна и сегодня, даже после недавней операции правоохранителей. Так, недавно хакеры обнародовали на своем сайте множество старых и новых данных о жертвах. Однако NCA утверждает, что операция Cronos привела к массовому сокращению количества партнеров LockBit и в результате число активных членов группы сократилось со 194 до 69 человек, поскольку хакеры утратили доверие к своему руководству.

2,28 миллиона заблокированных приложений

- В 2023 году компания Google заблокировала 2,28 миллиона приложений в магазине Google Play. Обнаруженные в них нарушения правил могли угрожать безопасности пользователей.

- Также компания выявила и заблокировала 333 тысячи аккаунтов разработчиков, которые загружали вредоносное ПО, мошеннические приложения или неоднократно нарушали правила.

- Для сравнения: в 2022 году Google заблокировала около 1,5 миллиона опасных приложений и приостановила активность 173 тысяч аккаунтов разработчиков за грубые нарушения.

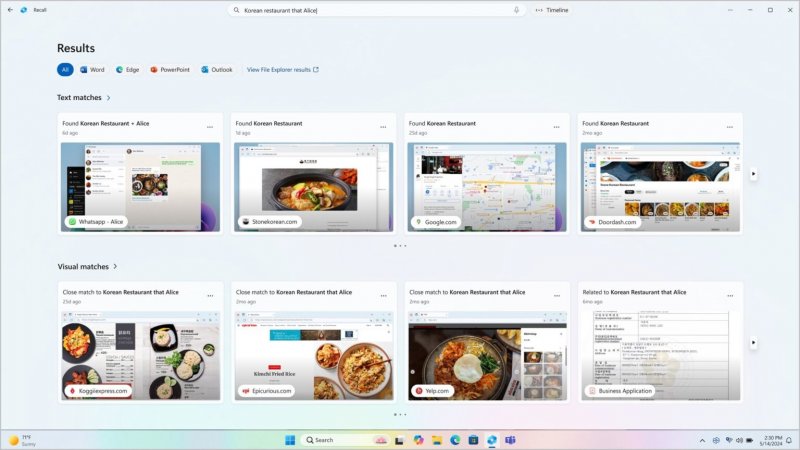

Recall хуже кейлоггера

В этом месяце компания Microsoft анонсировала новую ИИ‑функцию в Windows 11. Функция, получившая название Recall, фиксирует всю активность пользователя компьютера, а затем позволяет формировать отчеты и выполнять поиск по истории за последние три месяца. ИБ‑эксперты назвали Recall настоящим кошмаром с точки зрения конфиденциальности и безопасности.

Recall и Copilot+

Функция Recall была анонсирована 20 мая 2024 года, в рамках мероприятия, предваряющего скорый старт конференции Microsoft Build 2024.

В этом году компания всецело сосредоточена на искусственном интеллекте и Copilot, поэтому одним из главных анонсов мероприятия стали компьютеры Copilot+ и функция Recall, которая будет работать как раз на машинах Copilot+.

Recall создана, чтобы помочь «вспомнить» любую информацию, которую пользователь просматривал в прошлом, и сделать ее доступной с помощью простого поиска. Так, функция делает снимок активного окна каждые несколько секунд, записывая все, что происходит в Windows, будь то просмотр сайтов в браузере, общение в мессенджере или работа с другими приложениями.

Пример работы Recall

По умолчанию данные хранятся до трех месяцев (старые скриншоты будут заменяться новыми), и пользователь сможет выбирать, в каких приложениях можно делать снимки. Для работы Recall потребуется HDD или SSD объемом не менее 256 Гбайт и как минимум 50 Гбайт свободного места.

Полученные снимки будут обрабатываться нейронным процессором (Neural Processing Unit, NPU) устройства и ИИ‑моделью, чтобы извлечь со скриншотов данные. Затем информация будет сохранена, и пользователи Windows смогут как просматривать историю скриншотов, так и искать по истории с помощью запросов на родном языке. В теории это позволит легко найти, к примеру, прочитанное в прошлом месяце письмо или посещенный когда‑то сайт.

Представители Microsoft подчеркнули, что все собранные данные шифруются с помощью BitLocker, привязанного к учетной записи пользователя в Windows, и не передаются другим пользователям на том же устройстве.

Как уже было упомянуто выше, Recall будет работать только на компьютерах Copilot+ (также встречается написание Copilot Plus), которые компания тоже представила в этом месяце. Такие устройства вскоре будут предлагать Dell, Lenovo, Samsung, HP, Acer и Asus. Кроме того, Microsoft выпустит два собственных устройства, которые войдут в линейку Surface.

В Microsoft заявили, что эти решения способны выполнять более 40 TOPS (триллионов операций в секунду), будут оснащаться нейронным процессором, работать на базе Snapdragon X и Snapdragon X Plus, а также получат не менее 16 Гбайт ОЗУ и 256 Гбайт SSD. В дальнейшем таких устройств станет больше благодаря партнерству с Intel и AMD (начиная с Lunar Lake и Strix), а текущие экземпляры уже якобы превосходят MacBook Air на базе M3 почти на 58% по многопоточной производительности.

Критика

Появление Recall вызвало шквал критики со стороны как обычных пользователей, так и ИБ‑специалистов. Хотя в своем анонсе Microsoft подчеркивает, что Recall разработана таким образом, чтобы все данные хранились только на устройстве пользователя в зашифрованном виде, многие полагают, что это создаст серьезные риски для конфиденциальности и возникнет новый вектор атак, направленных на кражу данных.

«Recall — ключевая часть того, что делает компьютеры Copilot+ особенными, и Microsoft с самого начала заложила конфиденциальность в концепцию Recall, — заявляют разработчики. — На компьютерах Copilot+ с процессором Snapdragon серии X вы увидите значок Recall на панели задач после первой активации устройства. С помощью этого значка можно открыть настройки Recall и выбрать, какие снимки Recall собирает и хранит на вашем устройстве. Вы сможете ограничить количество собираемых Recall снимков. Например, сможете выбрать определенные приложения или сайты, посещенные в поддерживаемом браузере, чтобы исключить их из своих снимков. Кроме того, вы сможете приостановить создание снимков с помощью значка Recall в системном трее, очистить некоторые или все сохраненные снимки, а также удалить все снимки со своего устройства».

Кроме того, Microsoft заявила, что Recall не будет создавать скриншоты окон в режиме InPrivate в Microsoft Edge (и других браузерах на базе Chromium), а также контента, защищенного DRM. Однако в компании не уточнили, будут ли поддерживаться приватные режимы в других браузерах, например, в Firefox.

Словом, Recall должна быть «приватной, локальной и безопасной» (то есть о передаче данных в облако и на серверы Microsoft речи не идет), не будет использоваться для обучения каких‑либо моделей искусственного интеллекта, и пользователь сможет «полностью контролировать ситуацию».

Стоит отметить, что Microsoft уже начала предоставлять более подробную техническую информацию о Recall, например о групповых политиках, которые можно использовать для отключения функции в масштабах компании.

Однако все эти обещания не помогли успокоить сообщество. Функцию критикуют практически все, начиная от простых пользователей (достаточно почитать комментарии к любой публикации о Recall и убедиться, что пользователи не доверяют заявлениям Microsoft) до Илона Маска, который сравнил анонс Recall с эпизодом сериала «Черное зеркало» и заявил, что сразу же отключит эту функциональность.

Также Recall уже заинтересовалось британское агентство по защите данных — Управление комиссара по информации (ICO), которое обратилось к Microsoft с запросом, чтобы убедиться, что данные людей действительно будут защищены должным образом и не будут использованы самой компанией.

«Мы ожидаем, что организации будут прозрачно информировать своих пользователей о том, как используются их данные, и обрабатывать персональные данные только в той мере, в какой это необходимо для достижения конкретной цели. Индустрия должна учитывать вопросы защиты данных с самого начала и тщательно оценивать и смягчать риски в отношении прав и свобод людей, прежде чем выводить продукты на рынок, — говорится в заявлении ICO. — Мы направили запрос в Microsoft, чтобы понять, какие меры защиты конфиденциальности пользователей были предприняты».

Но даже если представить, что Microsoft действительно не получит доступ к данным Recall, продукт все равно может нести серьезные риски для безопасности и конфиденциальности.

К примеру, Microsoft признаёт, что функция не выполняет модерацию контента, то есть будет просматривать буквально все, что «видит», включая пароли в парольных менеджерах и номера счетов на банковских сайтах. Другой пример: если пользователь будет составлять в Word конфиденциальное соглашение, будет создан скриншот и этого документа.

К тому же, если компьютер используется несколькими людьми совместно, придется быть внимательнее к просматриваемым фотографиям и видео, поскольку они тоже будут записаны и сохранены Recall.

Хотя в настройках пользователь сможет запретить делать скриншоты конкретных приложений, специалисты опасаются, что большинство людей вообще не станут разбираться в настройках этой функции. В итоге вся информация будет храниться в удобном семантическом индексе Windows 11 и будет доступна для поиска всем, кто имеет доступ к компьютеру.

Хуже того, если злоумышленники или малварь скомпрометируют устройство пользователя, все данные Recall, защищенные BitLocker, будут расшифрованы, то есть станут доступны и для хакера.

Таким образом, атакующие смогут попросту похитить базу данных Recall и выгрузить ее на собственные серверы для последующего анализа. Затем полученная информация может использоваться, например, для вымогательства или взлома учетных записей жертв, если учетные данные попадали в поле зрения Recall.

Известный ИБ‑эксперт Кевин Бомонт (Kevin Beaumont), неоднократно выступавший с откровенной критикой в адрес Microsoft, выразил обеспокоенность тем, что новая функция создаст обширные возможности для атак, и сравнил Recall «с кейлоггером, встроенным в Windows».

«Если посмотреть на то, как исторически развивались инфостилеры: они постепенно переходили к автоматическим кражам паролей браузеров, хранящихся локально, — пишет Бомонт. — Иными словами, если злоумышленник получает доступ к системе, он похищает важные базы данных, хранящиеся локально. Хакеры могут просто экстраполировать этот процесс, чтобы воровать еще и информацию, записанную функцией Recall».

Хотя Бомонт пишет об инфостилерах, проблема не только в них. Например, малварь, которая нацелена на предприятия (вроде TrickBot), порой имеет модули для кражи БД Active Directory домена, чтобы позже поискать там учетные данные. Ничто не помешает таким вредоносам применить аналогичный подход и начать похищать БД Recall тоже.

Другие интересные события месяца

Инструмент CCTV позволяет узнать местоположение пользователей Telegram

Microsoft не собирается исправлять проблему 0x80070643 в Windows

Proton Mail раскрыл данные пользователя правоохранителям

Экс‑студентов МТИ обвинили в хищении 25 миллионов долларов в криптовалюте за 12 секунд

Группировка Muddling Meerkat использует «Великий китайский файрвол» для атак

Apple Wi-Fi Positioning System (WPS) можно использовать для массовой слежки

Stack Overflow банит пользователей, недовольных партнерством ресурса с OpenAI

Украдены данные 49 миллионов клиентов Dell

YouTube перематывает видео и отключает звук для пользователей блокировщиков рекламы

Samsung требует от ремонтных мастерских делиться данными о клиентах

Комментарии (0)