MEGANews. Cамые важные события в мире инфосека за июль - «Новости»

- 14:30, 03-авг-2025

- Текст / Новости / Статьи об афоризмах / Сайтостроение / Заработок

- Gilson

- 0

Атака на «Аэрофлот»

28 июля 2025 года представители «Аэрофлота» сообщили, что в работе информационных систем авиакомпании произошел сбой. В итоге это привело к отмене более ста рейсов. Хакгруппы «Киберпартизаны BY» и Silent Crow заявили, что это они атаковали «Аэрофлот» и «полностью скомпрометировали и уничтожили внутреннюю IT-инфраструктуру» компании:

В настоящее время команда специалистов работает над минимизацией рисков выполнения производственного плана полетов и скорейшего восстановления работы штатной работы сервисов.

Одновременно с этим в Telegram-канале хакерской группировки Silent Crow появилось сообщение, в котором злоумышленники, совместно с группой «Киберпартизаны BY», взяли на себя ответственность за предполагаемую атаку на систему «Аэрофлота», заявляя, что провели в системах компании целый год.

Напомним, что ранее в этом году проукраинская группировка Silent Crow заявляла о взломе Росреестра и «Ростелекома», а также брала на себя ответственность за атаки на «Киа Россия и СНГ», «АльфаСтрахование‑Жизнь» и «Клуб клиентов АльфаБанка».

В свою очередь, «Киберпартизаны» в прошлом известны заявлениями об атаках на инфраструктуру Белорусской железной дороги и сеть подведомственного Роскомнадзору Главного радиочастотного центра (ГРЧЦ).

«Киберпартизаны BY» и Silent Crow пишут в своем канале:

На протяжении года мы находились внутри их корпоративной сети, методично развивая доступ, углубляясь до самого ядра инфраструктуры — Tier0. Нам удалось:

Получить и выгрузить полный массив баз данных истории перелетов. Скомпрометировать все критические корпоративные системы, включая: CREW, Sabre, SharePoint, Exchange, КАСУД, Sirax, CRM, ERP, 1С, DLP и другие.

Получить контроль над персональными компьютерами сотрудников, включая высшее руководство.

Скопировать данные с серверов прослушки, включая аудиозаписи телефонных разговоров и перехваченные коммуникации. Извлечь данные из систем наблюдения и контроля за персоналом.

Мы получили доступ к 122 гипервизорам, 43 инсталляциям виртуализации ZVIRT, около сотни iLO-интерфейсов для управления серверами, 4 кластерам Proxmox. В результате действий было уничтожено около 7000 серверов — физических и виртуальных. Объем полученной информации 12 Тбайт баз данных, 8 Тбайт файлов с Windows Share, 2 Тбайт корпоративной почты.

Все эти ресурсы теперь недоступны или уничтожены, восстановление будет требовать, возможно, десятки миллионов долларов. Ущерб — стратегический.

Хакеры писали, что в ближайшее время намерены начать публикацию некоторой «части полученных данных».

Вскоре представители Генпрокуратуры подтвердили, что причиной сбоев в системах «Аэрофлота» стала хакерская атака. Ведомство сообщило, что возбудило уголовное дело по признакам преступления, предусмотренного ч. 4 ст. 272 УК РФ (неправомерный доступ к компьютерной информации).

Эксперты полагают, что только за один день «Аэрофлот» мог потерять более 250 миллионов рублей, а с учетом затрат на восстановление ИТ‑инфраструктуры, недополученной выручки за непроданные авиабилеты и убытков от отмены рейсов ущерб от атаки может достигать нескольких миллиардов рублей.

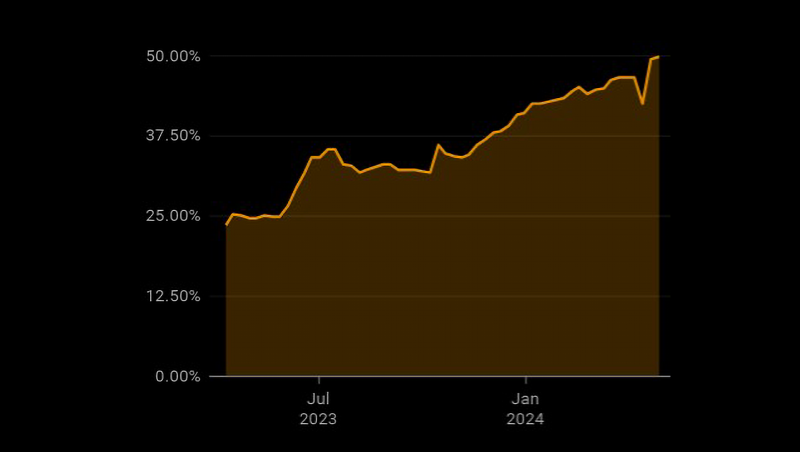

50% кода в Google пишет ИИ

- В Google рассказали, что сейчас инженеры‑программисты компании в 37% случаев принимают помощь ИИ в завершении 50% кода. То есть теперь с помощью ИИ создается столько же символов в коде, сколько набирается разработчиками вручную.

- Также в отчете отмечается, что ИИ уже отвечает примерно за 8% исправлений в коде и автоматически адаптирует к окружающему контексту около 2% кода.

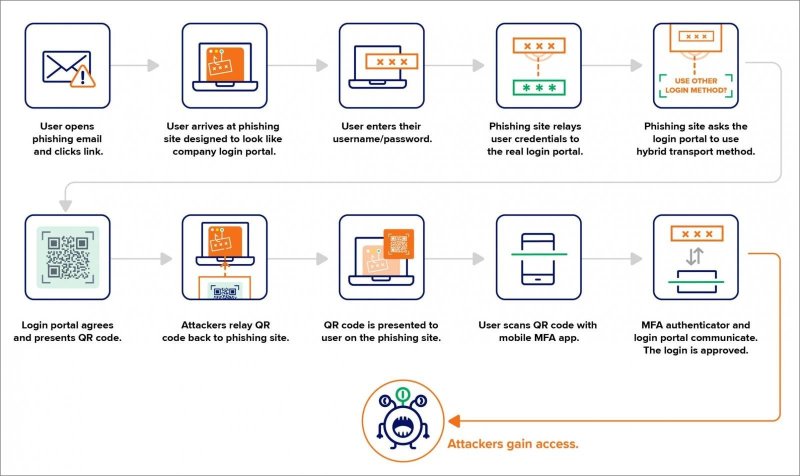

Обход FIDO

Операторы фишинговой кампании PoisonSeed нашли способ обхода FIDO (в данном случае — FIDO2 с WebAuthn), используя механизм аутентификации между устройствами, реализованный в WebAuthn. Злоумышленники убеждают жертв подтвердить запросы на вход, поступающие с фальшивых корпоративных порталов.

Кампания PoisonSeed строится на фишинге, конечной целью которого является финансовое мошенничество. Так, в прошлом злоумышленники взламывали корпоративные учетные записи для email-маркетинга и рассылали пользователям письма с готовыми seed-фразами для криптокошельков.

В новых атаках, замеченных экспертами из компании Expel, злоумышленники не используют уязвимость в механизмах FIDO, а злоупотребляют легитимной функцией аутентификации между устройствами.

Эта функция WebAuthn позволяет пользователю авторизоваться на одном устройстве, используя ключ безопасности или приложение‑аутентификатор на другом. Вместо физического подключения ключа (например, через USB) запрос на аутентификацию передается посредством Bluetooth или через QR-код.

Новые атаки PoisonSeed начинаются с перенаправления жертвы на фишинговый сайт, имитирующий корпоративный портал для входа в Okta или Microsoft 365. После ввода учетных данных жертвы фишинговая инфраструктура в реальном времени использует эти данные для входа на настоящий портал.

В обычной ситуации жертве пришлось бы подтвердить вход с помощью своего FIDO-ключа. Однако в этой схеме фишинговый сервер инициирует вход через механизм входа с другого устройства. В результате настоящий портал генерирует QR-код, который передается на фишинговую страницу и показывается жертве.

Когда пользователь сканирует этот QR-код своим смартфоном или приложением‑аутентификатором, по сути, он одобряет вход, инициированный злоумышленниками. Это позволяет обойти защиту FIDO за счет перехода к аутентификации между устройствами, которая не требует физического подключения ключа и может быть одобрена удаленно.

Схема атаки

Исследователи подчеркивают, что в атаке не используются какие‑либо уязвимости в FIDO. Вместо этого злоумышленники злоупотребляют штатной функцией, которая позволяет осуществить даунгрейд уровня защиты.

Для защиты от таких атак специалисты советуют:

- ограничить географические регионы, из которых допускается вход в систему, и внедрить процедуру регистрации для сотрудников в командировках;

- регулярно проверять регистрацию новых ключей FIDO из необычных геолокаций или от малоизвестных производителей;

- по возможности обязать сотрудников использовать Bluetooth при межустройственной аутентификации, что снижает риски удаленных атак.

Также в своем отчете аналитики описывают другой инцидент, где злоумышленник зарегистрировал собственный FIDO-ключ после компрометации чужой учетной записи (предположительно с помощью фишинга). В этом случае не потребовалось даже подделывать QR-код или взаимодействовать с жертвой — вход был полностью завершен на стороне атакующего.

Этот случай подчеркивает, что даже устойчивые перед фишингом методы аутентификации можно обойти, если убедить пользователя завершить процедуру входа без физического взаимодействия с ключом.

Дуров о мошенниках в Telegram

Павел Дуров сообщил в своем Telegram-канале, что мошенники шантажируют пользователей мессенджера, вымогая у них редкие подарки, виртуальные номера и имена пользователей.

По словам Дурова, некоторые подарки, номера и юзернеймы когда‑то приобретались всего за несколько долларов, но теперь их можно продать более чем за 100 тысяч долларов, что привлекло внимание злоумышленников.

Основатель Telegram попросил пользователей обращаться в поддержку, назвав происходящее незаконным и аморальным:

Мы сталкиваемся с тем, что мошенники шантажируют пользователей, принуждая их к передаче этих ценных коллекционных предметов. Также поступают сообщения о том, что каналы вымогают деньги, угрожая сливом личных или конфиденциальных данных. Некоторые даже превратили это в бизнес‑модель — публикуют опасные посты и берут деньги за их удаление. Мы удалим этих злоумышленников с нашей платформы и сделаем Telegram безопасным местом для всех.

Критический баг в sudo

В утилите sudo обнаружены две уязвимости, которые позволяли локальным злоумышленникам повысить свои привилегии до уровня root на уязвимых машинах.

Как сообщили эксперты компании Stratascale, обнаружившие эти баги, одна из уязвимостей (CVE-2025-32462) присутствовала в коде утилиты более двенадцати лет.

CVE-2025-32462 (2,8 балла по шкале CVSS) затрагивает sudo до версии 1.9.17p1 при условии использования файла sudoers, в котором указан хост, не являющийся ни текущим хостом, ни ALL. Проблема позволяет выполнять команды на машинах, для которых они не предназначались.

CVE-2025-32463 (9,3 балла по шкале CVSS) затрагивает sudo до версии 1.9.17p1 и позволяет локальным пользователям получить root-доступ, поскольку файл /etc/nsswitch.conf из каталога, контролируемого пользователем, используется с опцией -R (chroot).

По словам исследователей, менее опасная уязвимость (CVE-2025-32462) связана с опцией -h (host), которая позволяет перечислить привилегии sudo пользователя для другого хоста. Эта функция появилась в сентябре 2013 года и, как оказалось, работала и при запуске команд, а не только вместе с опцией l (list). То есть уязвимость оставалась незамеченной двенадцать лет.

Ошибка позволяла выполнить любую команду, разрешенную удаленным хостом, на локальной машине при запуске команды sudo с опцией host, ссылающейся на несвязанный удаленный хост.

Эта проблема в первую очередь затрагивает сайты, использующие общий файл sudoers, который связан с несколькими машинами, — объяснил мейнтейнер sudo Тодд Миллер (Todd C. Miller). — Сайты, использующие sudoers на основе LDAP (включая SSSD), также подвержены подобному влиянию.

Что касается критической уязвимости CVE-2025-32463, она связана с использованием опции sudo -R (chroot) для выполнения произвольных команд от имени root, даже если они не указаны в файле sudoers.

Конфигурация sudo уязвима по умолчанию, — рассказывают исследователи. — Хотя проблема связана с функцией chroot в sudo, для ее эксплуатации не требуется, чтобы в sudoers были определены какие‑либо правила для конкретного пользователя. В результате любой локальный непривилегированный пользователь может повысить свои привилегии до уровня root.

То есть злоумышленник может обманом вынудить sudo загрузить произвольную общую библиотеку, создав конфигурационный файл /etc/nsswitch.conf в указанном пользователем корневом каталоге, что может привести к выполнению вредоносных команд с повышенными привилегиями.

Тодд Миллер отметил, что опция chroot будет полностью удалена из будущего релиза sudo, а поддержка указанного пользователем корневого каталога в целом «чревата возникновением ошибок».

Информация о проблемах была раскрыта еще 1 апреля 2025 года, после чего уязвимости были устранены в версии sudo 1.9.17p1, вышедшей в конце прошлого месяца.

Зарубежный трафик вырос на 15–25%

- По данным российского Forbes, доля зарубежного трафика в российских сетях за последний год могла вырасти на 15–25% у операторов связи и в точках обмена трафиком.

- Больше всего увеличилось потребление видеоконтента — на 25–30%, тогда как социальные сети выросли умеренно — на 10%.

- Представители отрасли сообщили, что причиной этого может быть рост популярности Telegram среди российских пользователей, а также востребованность сервисов для доступа к YouTube.

Форум XSS закрыли

Предполагаемый администратор русскоязычного хакфорума XSS(.)is был арестован украинскими властями по запросу парижской прокуратуры. Вскоре после этого сайт отключили правоохранительные органы.

XSS — русскоязычный хакерский форум, который работает с 2013 года, насчитывает около 50 тысяч зарегистрированных пользователей и считается одним из основных центров активности киберпреступников. Правоохранители пишут, что на XSS продавали и рекламировали вредоносное ПО, доступы к взломанным системам, рекламировали RaaS-платформы и так далее.

Французские власти заявили, что расследование активности XSS началось около четырех лет назад и выявило деятельность, связанную с вымогательством и другими киберпреступлениями, которая приносила злоумышленникам многомиллионные прибыли.

При этом стоит отметить, что в мае 2021 года на XSS был введен запрет на любые темы, связанные с ransomware.

Расследование, начатое 2 июля 2021 года отделом по борьбе с киберпреступностью парижской прокуратуры и порученное отделу по борьбе с киберпреступностью судебной полиции префектуры Парижа, привело к санкционированному судом перехвату сообщений Jabber-сервера thesecure(.)biz, — гласит заявление французских властей. — Перехваченные сообщения раскрыли многочисленные случаи противоправных действий, связанных с киберпреступлениями и вымогательством. Было установлено, что они принесли [преступникам] прибыль в размере не менее 7 миллионов долларов США.

Правоохранители уточняют, что им удалось скомпрометировать сервер thesecure(.)biz, чтобы иметь возможность следить за перепиской пользователей.

Перехваченные сообщения позволили начать 9 ноября 2021 года расследование по фактам соучастия в атаках на информационные системы, вымогательства и участия в преступном сговоре.

В ходе второго этапа перехвата сообщений была установлена личность предполагаемого администратора форума. В итоге подозреваемый, имя которого не раскрывается, был задержан украинскими властями, в присутствии французских полицейских и при содействии Европола.

Администратор форума был не только техническим его оператором. Также предполагается, что он играл центральную роль в обеспечении преступной деятельности, — говорится в заявлении Европола. — Выступая в качестве доверенной третьей стороны, он разрешал споры между преступниками и гарантировал безопасность транзакций. Кроме того, предполагается, что он руководил thesecure(.)biz, приватным сервисом для обмена сообщениями, приспособленным для нужд киберпреступного андеграунда. Следствие считает, что он был активен в киберпреступной экосистеме на протяжении почти двадцати лет и поддерживал тесные связи с несколькими крупными фигурами из киберпреступной среды.

В настоящее время XSS отключен, и на нем появилась заглушка, информирующая о конфискации домена.

Учитывая, что правоохранительные органы могли получить доступ к бэкенду форума и арестовали его предполагаемого администратора, вполне вероятно, что теперь у них есть улики против других участников XSS, что может привести к новым арестам в будущем.

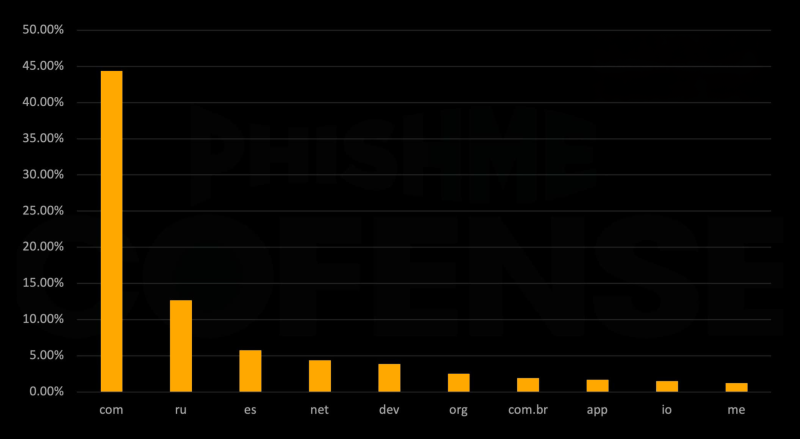

Фишеры используют домены .es

- По данным специалистов Cofense, количество вредоносных кампаний, запускаемых с доменов .es, увеличилось в 19 раз.

- Такие домены становятся третьими по популярности среди злоумышленников, уступая только .com и .ru.

- Злоупотребления доменами .es начались в январе 2025 года, и по состоянию на май текущего года на 447 базовых доменах .es и 1373 поддоменах были размещены вредоносные страницы.

99% вредоносных страниц направлены на фишинг учетных данных, а оставшийся 1% используется для распространения троянов удаленного доступа (RAT), включая ConnectWise RAT, Dark Crystal и XWorm.- Исследователи не высказывают предположений о том, почему именно домен .es вдруг стал популярен среди преступников.

0-day в SharePoint

По информации ИБ‑специалистов, сразу несколько китайских хакгрупп эксплуатируют цепочку уязвимостей нулевого дня в Microsoft SharePoint. В частности, злоумышленники скомпрометировали сеть Национального управления по ядерной безопасности США.

ToolShell

Цепочка 0-day-уязвимостей в SharePoint получила название ToolShell и впервые была продемонстрирована на хакерском соревновании Pwn2Own Berlin в мае 2025 года. Тогда специалисты из Viettel Cyber Security объединили друг с другом два дефекта (CVE-2025-49706 и CVE-2025-49704) для осуществления RCE-атаки.

Хотя в июле 2025 года разработчики Microsoft выпустили патчи для обеих уязвимостей ToolShell, злоумышленники сумели обойти исправления с помощью новых эксплоитов.

В результате новые уязвимости получили идентификаторы CVE-2025-53770 (9,8 балла по шкале CVSS; обход патча для CVE-2025-49704) и CVE-2025-53771 (6,3 балла по шкале CVSS; обход патча для CVE-2025-49706).

В середине июля аналитики компании Eye Security предупредили, что свежие проблемы уже применяются для атак на on-premises-серверы SharePoint.

В итоге разработчики Microsoft выпустили экстренные патчи для обеих RCE-проблем, повторно исправив уязвимости в SharePoint Subscription Edition, SharePoint 2019 и SharePoint 2016:

KB5002754 для Microsoft SharePoint Server 2019 Core и KB5002753 для языкового пакета Microsoft SharePoint Server 2019;

KB5002760 для Microsoft SharePoint Enterprise Server 2016 и KB5002759 для языкового пакета Microsoft SharePoint Enterprise Server 2016;

KB5002768 для Microsoft SharePoint Subscription Edition.

После установки исправлений Microsoft настоятельно рекомендует администраторам провести ротацию ключей. Также настоятельно рекомендуется интегрировать и включить Antimalware Scan Interface (AMSI) и Microsoft Defender Antivirus (или другие аналогичные решения) для всех on-premises-развертываний SharePoint и настроить AMSI в Full Mode.

Атаки

Как сообщается теперь в многочисленных отчетах специалистов, в настоящее время от атак уже пострадали десятки организаций по всему миру.

Эксперты Microsoft заявили, что свежие уязвимости взяты на вооружение китайскими APT-группировками Linen Typhoon (она же APT27, Bronze Union, Emissary Panda, Iodine, Lucky Mouse, Red Phoenix и UNC215), Violet Typhoon (она же APT31, Bronze Vinewood, Judgement Panda, Red Keres и Zirconium) и третьей китайской хакгруппой — Storm-2603. Информацию об атаках китайских хакеров на SharePoint подтверждают и специалисты Google Cloud из Mandiant Consulting.

При этом, по данным специалистов компании Check Point, первые признаки эксплуатации уязвимостей были обнаружены еще 7 июля 2025 года. Злоумышленники атаковали десятки организаций в правительственном, телекоммуникационном и ИТ‑секторах в странах Северной Америки и Западной Европы.

Более того, на GitHub уже появился proof-of-concept-эксплоит для CVE-2025-53770, поэтому ИБ‑специалисты ожидают, что вскоре к атакам на ToolShell присоединятся и другие хакерские группировки.

По информации экспертов компании Eye Security, от атак ToolShell уже пострадали не менее 400 серверов и 148 организаций по всему миру.

К примеру, от ToolShell пострадало Национальное управление ядерной безопасности США (National Nuclear Security Administration, NNSA). Это ведомство входит в состав Министерства энергетики США, отвечает за хранение запасов ядерного оружия страны, а также занимается реагированием на ядерные и радиологические ЧС в США и за рубежом.

В пятницу, 18 июля, эксплуатация уязвимости нулевого дня в Microsoft SharePoint затронула Министерство энергетики, в том числе NNSA, — сообщил пресс‑секретарь Министерства энергетики США. — Департамент пострадал минимально благодаря широкому использованию облака Microsoft M365 и мощным системам кибербезопасности.

По информации СМИ, не обнаружено никаких доказательств того, что в результате этой атаки могла быть скомпрометирована какая‑либо конфиденциальная или секретная информация.

Другие интересные события месяца

Группировка Hunters International закрылась и выпустила бесплатные дешифраторы

Найден еще один способ получения ключей для Windows от ChatGPT

Уязвимости eSIM позволяют клонировать карты и шпионить за пользователями

Более 40 расширений для Firefox воровали криптовалюту

Джек Дорси анонсировал мессенджер Bitchat, работающий посредством BLE

Опенсорсный инструмент Anubis блокирует ИИ‑скраперов

В Arch User Repository нашли троян Chaos RAT

ФБР закрыло сайты, распространявшие пиратские игры

Утекший red team инструмент Shellter используют для внедрения инфостилеров

Google Gemini может направлять пользователей на фишинговые сайты

Комментарии (0)