В роутерах Netcomm и TP-Link обнаружены опасные баги - «Новости»

- 10:30, 23-янв-2023

- Вёрстка / Новости / Изображения

- Аполлон

- 0

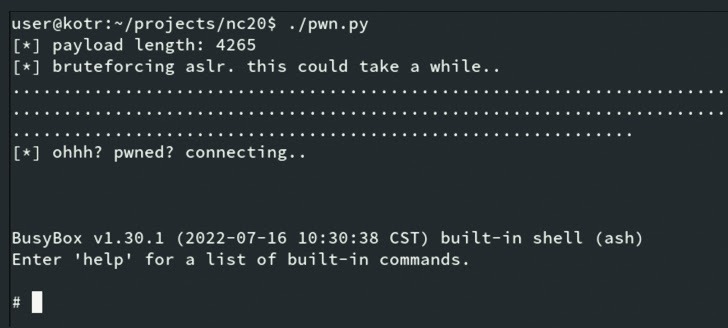

Уязвимости, обнаруженные в нескольких моделях маршрутизаторов производства TP-Link и NetComm, могут быть использованы для удаленного выполнения кода (RCE).

Специалисты CERT/CC предупреждают, что проблемы с идентификаторами CVE-2022-4873 и CVE-2022-4874 связаны с переполнением буфера стека и обходом аутентификации. Баги затрагивают модели маршрутизаторов Netcomm NF20MESH, NF20 и NL1902 с версиями прошивки старше R6B035.

Обнаружение этих проблем приписывают Брендану Скарвеллу (Brendan Scarvell), который сообщил о багах еще в октябре 2022 года.

«Эти уязвимости, объединенные в цепочку, позволят удаленному неаутентифицированному злоумышленнику выполнить произвольный код. Сначала злоумышленник может получить несанкционированный доступ к уязвимым устройствам, а затем использовать эти точки входа для получения доступа к другим сетям или поставить под угрозу доступность, целостность и конфиденциальность данных, передаваемых из внутренней сети», — пишут эксперты.

Также в CERT/CC подробно описали две пока неисправленные уязвимости, затрагивающие маршрутизаторы TP-Link WR710N-V1-151022 и Archer-C5-V2-160201, обнаруженные инженером Microsoft Джеймсом Халлом (James Hull). Эти баги могут привести к раскрытию информации (CVE-2022-4499) и удаленному выполнению кода (CVE-2022-4498).

Уязвимость CVE-2022-4499 также может быть использована для side-channel атак, нацеленных на функцию, используемую для проверки введенных учетных данных. Эксперты говорят, что измеряя время отклика уязвимого процесса, байты в строке имени пользователя и пароля можно угадать быстрее.

Комментарии (0)